Ngày 13 tháng 12 năm 2022Ravie LakshmananBảo mật phần mềm / Bảo mật đám mây

Theo công ty bảo mật đám mây Lightspin, một lỗ hổng bảo mật nghiêm trọng đã được tiết lộ trong Phòng trưng bày công cộng của Cơ quan đăng ký bộ chứa đàn hồi Amazon (ECR) có khả năng bị khai thác để thực hiện vô số cuộc tấn công.

Gafnit Amiga, giám đốc nghiên cứu bảo mật tại Lightspin, cho biết trong một báo cáo được chia sẻ với The Hacker News: “Bằng cách khai thác lỗ hổng này, kẻ xấu có thể xóa tất cả hình ảnh trong Thư viện công cộng ECR của Amazon hoặc cập nhật nội dung hình ảnh để tiêm mã độc”.

“Mã độc hại này được thực thi trên bất kỳ máy nào kéo và chạy hình ảnh, cho dù trên máy cục bộ của người dùng, cụm Kubernetes hay môi trường đám mây.”

ECR là dịch vụ đăng ký hình ảnh vùng chứa do Amazon Web Services quản lý, cho phép người dùng đóng gói mã dưới dạng hình ảnh Docker và triển khai các thành phần lạ theo cách có thể mở rộng. Các kho lưu trữ công cộng được lưu trữ trên ECR được hiển thị trong cái được gọi là Phòng trưng bày Công khai của ECR.

“Theo mặc định, tài khoản của bạn có quyền truy cập đọc và ghi vào các kho lưu trữ trong sổ đăng ký công khai của bạn”, Amazon lưu ý trong tài liệu của mình. “Tuy nhiên, người dùng IAM cần có quyền để thực hiện lệnh gọi đến API Amazon ECR và đẩy hình ảnh vào kho lưu trữ của bạn.”

Nhưng vấn đề được xác định bởi Lightspin có nghĩa là nó có thể được các tác nhân bên ngoài vũ khí hóa để xóa, cập nhật và tạo các phiên bản hình ảnh hợp pháp bị nhiễm độc trong các cơ quan đăng ký và kho lưu trữ thuộc về các tài khoản AWS khác bằng cách tận dụng các API công khai ECR nội bộ không có giấy tờ.

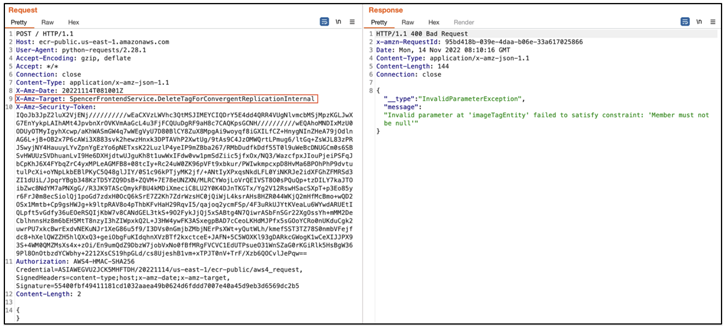

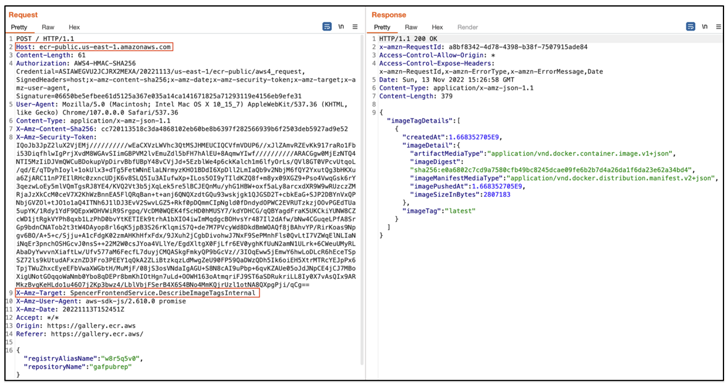

Điều này đạt được bằng cách lấy thông tin đăng nhập tạm thời bằng Amazon Cognito để ủy quyền các yêu cầu đối với API nội bộ và kích hoạt hành động xóa hình ảnh bằng cách sử dụng “DeleteImageForConvergentReplicationInternal” hoặc đẩy một hình ảnh mới thông qua hành động “PutImageForConvergentReplicationInternal”.

Lightspin mô tả lỗ hổng này như một ví dụ về “cuộc tấn công sâu vào chuỗi cung ứng phần mềm”.

Kể từ đó, Amazon đã triển khai một bản sửa lỗi để giải quyết điểm yếu kể từ ngày 16 tháng 11 năm 2022, chưa đầy 24 giờ sau khi được báo cáo, cho thấy mức độ nghiêm trọng của sự cố. Không có hành động khách hàng được yêu cầu.

Amiga lưu ý: “Lỗ hổng này có khả năng dẫn đến tấn công từ chối dịch vụ, đánh cắp dữ liệu, di chuyển ngang, leo thang đặc quyền, phá hủy dữ liệu và các đường tấn công đa dạng khác chỉ bị giới hạn bởi sự xảo quyệt và mục tiêu của kẻ thù”.

“Một tác nhân độc hại có thể đầu độc các hình ảnh phổ biến, đồng thời lạm dụng mô hình tin cậy của ECR Public vì những hình ảnh này sẽ giả mạo là đã được xác minh và do đó làm suy yếu chuỗi cung ứng ECR Public.”