Một tác nhân đe dọa có mối liên hệ bị nghi ngờ là Trung Quốc đã được liên kết với một loạt các cuộc tấn công gián điệp ở Philippines chủ yếu dựa vào các thiết bị USB làm phương tiện lây nhiễm ban đầu.

Mandiant, một phần của Google Cloud, đang theo dõi cụm dưới biệt danh chưa được phân loại của nó UNC4191. Một phân tích về các đồ tạo tác được sử dụng trong các vụ xâm nhập chỉ ra rằng chiến dịch đã bắt đầu từ tháng 9 năm 2021.

Các nhà nghiên cứu Ryan Tomcik, John Wolfram, Tommy Dacanay và Geoff Ackerman cho biết: “Các hoạt động của UNC4191 đã ảnh hưởng đến một loạt các tổ chức khu vực công và tư nhân chủ yếu ở Đông Nam Á và mở rộng sang Hoa Kỳ, châu Âu và APJ”.

“Tuy nhiên, ngay cả khi các tổ chức bị nhắm mục tiêu có trụ sở ở các địa điểm khác, thì các hệ thống cụ thể mà UNC4191 nhắm mục tiêu cũng được phát hiện là nằm ở Philippines.”

Việc dựa vào các ổ USB bị nhiễm để phát tán phần mềm độc hại là điều không bình thường nếu không muốn nói là mới. Sâu Raspberry Robin, đã phát triển thành dịch vụ truy cập ban đầu cho các cuộc tấn công tiếp theo, được biết là sử dụng ổ USB làm điểm vào.

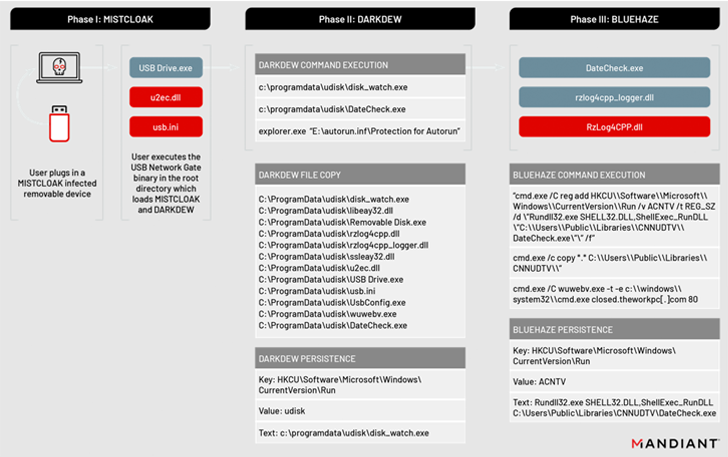

Công ty ứng phó sự cố và tình báo mối đe dọa cho biết các cuộc tấn công đã dẫn đến việc triển khai ba họ phần mềm độc hại mới có tên là MISTCLOAK, DARKDEW, BLUEHAZE và Ncat, phần sau là một tiện ích mạng dòng lệnh được sử dụng để tạo một lớp vỏ ngược trên máy chủ. hệ thống nạn nhân.

MISTCLOAK, về phần mình, được kích hoạt khi người dùng cắm một thiết bị di động đã bị xâm nhập vào hệ thống, hoạt động như một bệ phóng cho một tải trọng được mã hóa có tên là DARKDEW có khả năng lây nhiễm các ổ đĩa di động, làm gia tăng lây nhiễm một cách hiệu quả.

Các nhà nghiên cứu giải thích: “Phần mềm độc hại tự sao chép bằng cách lây nhiễm các ổ đĩa di động mới được cắm vào một hệ thống bị xâm nhập, cho phép tải trọng độc hại lan truyền sang các hệ thống khác và có khả năng thu thập dữ liệu từ các hệ thống không khí”.

Trình nhỏ giọt DARKDEW tiếp tục phục vụ để khởi chạy một tệp thực thi khác (“DateCheck.exe”), một phiên bản được đổi tên của một ứng dụng đã ký, hợp pháp được gọi là “Quy trình kết xuất Razer Chromium” gọi phần mềm độc hại BLUEHAZE.

BLUEHAZE, một trình khởi chạy được viết bằng C/C++, đưa chuỗi tấn công về phía trước bằng cách bắt đầu một bản sao của Ncat để tạo một trình bao ngược tới một địa chỉ lệnh và kiểm soát (C2) được mã hóa cứng.

Các nhà nghiên cứu cho biết: “Chúng tôi tin rằng hoạt động này cho thấy các hoạt động của Trung Quốc nhằm đạt được và duy trì quyền truy cập vào các thực thể công và tư nhằm mục đích thu thập thông tin tình báo liên quan đến lợi ích chính trị và thương mại của Trung Quốc”.