Ngày 31 tháng 3 năm 2023Ravie LakshmananGián điệp mạng / APT

Mối đe dọa dai dẳng nâng cao (APT) có tên là Winter Vivern hiện đang nhắm mục tiêu vào các quan chức ở Châu Âu và Hoa Kỳ như một phần của chiến dịch gián điệp mạng đang diễn ra.

“TA473 kể từ ít nhất là tháng 2 năm 2023 đã liên tục tận dụng lỗ hổng Zimbra chưa được vá trong các cổng webmail đối mặt công khai, cho phép chúng có quyền truy cập vào hộp thư email của các tổ chức chính phủ ở Châu Âu,” Proofpoint cho biết trong một báo cáo mới.

Công ty bảo mật doanh nghiệp đang theo dõi hoạt động dưới tên riêng của mình TA473 (hay còn gọi là UAC-0114), mô tả nó là một nhóm đối thủ có hoạt động phù hợp với các mục tiêu địa chính trị của Nga và Belarus.

Những gì nó thiếu trong sự tinh tế, nó bù đắp cho sự bền bỉ. Trong những tháng gần đây, nhóm này có liên quan đến các cuộc tấn công nhắm vào các cơ quan nhà nước của Ukraine và Ba Lan cũng như các quan chức chính phủ ở Ấn Độ, Litva, Slovakia và Vatican.

Làn sóng xâm nhập liên quan đến NATO kéo theo việc khai thác CVE-2022-27926 (điểm CVSS: 6.1), một lỗ hổng bảo mật nghiêm trọng trung bình hiện đã được vá trong Zimbra Collaboration có thể cho phép những kẻ tấn công không được xác thực thực thi mã JavaScript hoặc HTML tùy ý.

Điều này cũng liên quan đến việc sử dụng các công cụ quét như Acunetix để xác định các cổng webmail chưa được vá lỗi thuộc về các tổ chức được nhắm mục tiêu với mục tiêu gửi email lừa đảo dưới chiêu bài của các cơ quan chính phủ lành tính.

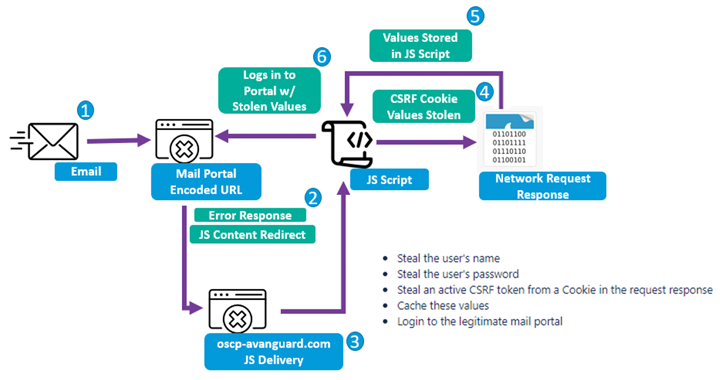

Các thư đi kèm với các URL bị bẫy. Lỗ hổng này khai thác lỗ hổng cross-site scripting (XSS) trong Zimbra để thực thi các tải trọng JavaScript được mã hóa Base64 tùy chỉnh trong cổng webmail của nạn nhân để lấy cắp tên người dùng, mật khẩu và mã thông báo truy cập.

Điều đáng chú ý là mỗi tải trọng JavaScript được điều chỉnh cho phù hợp với cổng webmail được nhắm mục tiêu, cho thấy rằng tác nhân đe dọa sẵn sàng đầu tư thời gian và tài nguyên để giảm khả năng bị phát hiện.

Proofpoint cho biết: “Cách tiếp cận bền bỉ của TA473 đối với việc quét lỗ hổng và khai thác các lỗ hổng chưa được vá ảnh hưởng đến các cổng webmail đối mặt công khai là yếu tố chính dẫn đến thành công của tác nhân này”.

“Nhóm tập trung vào việc do thám liên tục và nghiên cứu tỉ mỉ về các cổng webmail được hiển thị công khai để đảo ngược kỹ thuật JavaScript có khả năng đánh cắp tên người dùng, mật khẩu và mã thông báo CSRF chứng tỏ sự đầu tư của nhóm vào việc thỏa hiệp các mục tiêu cụ thể.”

Những phát hiện này được đưa ra trong bối cảnh tiết lộ rằng ít nhất ba cơ quan tình báo Nga, bao gồm FSB, GRU (liên kết với Sandworm) và SVR (liên kết với APT29), có khả năng sử dụng phần mềm và công cụ hack được phát triển bởi một nhà thầu CNTT có trụ sở tại Moscow tên là NTC Vulkan.

Điều này bao gồm các khuôn khổ như Scan (để tạo điều kiện thuận lợi cho việc thu thập dữ liệu quy mô lớn), Amesit (để tiến hành các hoạt động thông tin và thao túng dư luận) và Krystal-2B (để mô phỏng các cuộc tấn công IO/OT có phối hợp nhằm vào các hệ thống kiểm soát đường sắt và đường ống).

“Krystal-2B là một nền tảng đào tạo mô phỏng các cuộc tấn công OT chống lại các loại môi trường OT khác nhau phối hợp với một số thành phần IO bằng cách tận dụng Amesit ‘với mục đích gây gián đoạn',” Mandiant thuộc sở hữu của Google cho biết.

“Các dự án được ký hợp đồng từ NTC Vulkan cung cấp cái nhìn sâu sắc về việc đầu tư của các cơ quan tình báo Nga vào việc phát triển khả năng triển khai các hoạt động hiệu quả hơn trong giai đoạn đầu của vòng đời tấn công, một phần hoạt động thường bị chúng tôi che giấu”, công ty tình báo mối đe dọa cho biết.