Ngày 17 tháng 6 năm 2023Ravie LakshmananTấn công tiền điện tử / An ninh mạng

Các nhà nghiên cứu an ninh mạng đã phát hiện ra các tải trọng không có giấy tờ trước đây được liên kết với một tác nhân đe dọa người Romania có tên cây diicottiết lộ khả năng khởi động các cuộc tấn công từ chối dịch vụ (DDoS) phân tán.

“Cái tên Diicot rất có ý nghĩa, vì nó cũng là tên của đơn vị chống tội phạm có tổ chức và chống khủng bố của Romania,” Cado Security cho biết trong một báo cáo kỹ thuật. “Ngoài ra, các hiện vật từ các chiến dịch của nhóm chứa thông điệp và hình ảnh liên quan đến tổ chức này.”

Diicot (nhũ danh Mexals) lần đầu tiên được Bitdefender ghi lại vào tháng 7 năm 2021, phát hiện ra việc diễn viên sử dụng công cụ vũ phu SSH dựa trên Go có tên là Diicot Brute để xâm phạm các máy chủ Linux như một phần của chiến dịch tấn công tiền điện tử.

Sau đó, vào đầu tháng 4 này, Akamai đã tiết lộ những gì được mô tả là “sự hồi sinh” của hoạt động năm 2021 được cho là bắt đầu vào khoảng tháng 10 năm 2022, thu về cho nam diễn viên khoảng 10.000 đô la tiền lãi bất hợp pháp.

Nhà nghiên cứu Stiv Kupchik của Akamai cho biết vào thời điểm đó: “Những kẻ tấn công sử dụng một chuỗi dài tải trọng trước khi đánh rơi một công cụ khai thác tiền điện tử Monero”. “Các khả năng mới bao gồm việc sử dụng mô-đun sâu Giao thức vỏ bảo mật (SSH), tăng cường báo cáo, che giấu tải trọng tốt hơn và mô-đun phân phối mạng LAN mới.”

Phân tích mới nhất từ Cado Security cho thấy nhóm này cũng đang triển khai một mạng botnet có sẵn được gọi là Cayosin, một họ phần mềm độc hại có chung đặc điểm với Qbot và Mirai.

Sự phát triển này là một dấu hiệu cho thấy tác nhân đe dọa hiện có khả năng thực hiện các cuộc tấn công DDoS. Các hoạt động khác do nhóm thực hiện bao gồm doxxing các nhóm hack đối thủ và sự phụ thuộc của nhóm vào Discord để ra lệnh và kiểm soát cũng như đánh cắp dữ liệu.

“Việc triển khai tác nhân này nhắm vào các bộ định tuyến chạy hệ điều hành thiết bị nhúng dựa trên Linux, OpenWrt,” công ty an ninh mạng cho biết. “Việc sử dụng Cayosin chứng tỏ Diicot sẵn sàng thực hiện nhiều cuộc tấn công khác nhau (không chỉ tiền điện tử) tùy thuộc vào loại mục tiêu mà chúng gặp phải.”

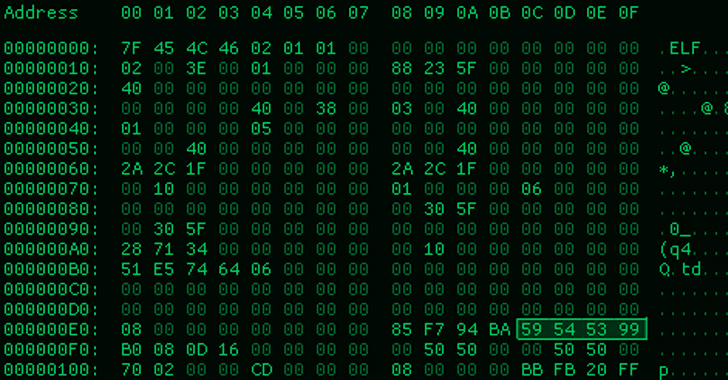

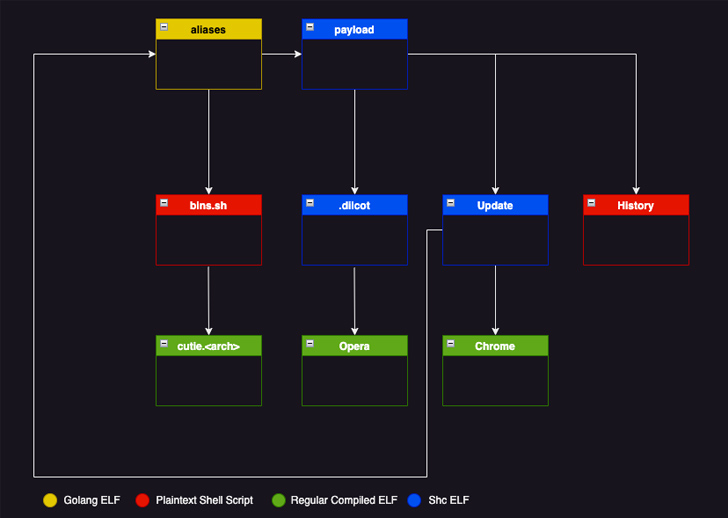

Chuỗi thỏa hiệp của Diicot phần lớn vẫn nhất quán, tận dụng tiện ích brute-force tùy chỉnh SSH để có chỗ đứng và loại bỏ phần mềm độc hại bổ sung như biến thể Mirai và công cụ khai thác tiền điện tử.

Một số công cụ khác được diễn viên sử dụng như sau –

Trình duyệt Chrome – Một trình quét internet dựa trên Zmap có thể ghi kết quả của thao tác vào một tệp văn bản (“bios.txt”).

Cập nhật – Một tệp thực thi tìm nạp và thực thi SSH brute-forcer và Chrome nếu chúng không tồn tại trong hệ thống.

Lịch sử – Tập lệnh shell được thiết kế để chạy Cập nhật

Về phần mình, công cụ SSH brute-forcer (hay còn gọi là bí danh) sẽ phân tích cú pháp đầu ra tệp văn bản của Chrome để đột nhập vào từng địa chỉ IP đã xác định và nếu thành công, sẽ thiết lập kết nối từ xa đến địa chỉ IP.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Sau đó, điều này được thực hiện bằng cách chạy một loạt lệnh để lập hồ sơ máy chủ bị nhiễm và sử dụng nó để triển khai một công cụ khai thác tiền điện tử hoặc làm cho nó hoạt động như một bộ phát tán nếu CPU của máy có ít hơn bốn lõi.

Để giảm thiểu các cuộc tấn công như vậy, các tổ chức nên triển khai các quy tắc tường lửa và củng cố SSH để hạn chế quyền truy cập SSH vào các địa chỉ IP cụ thể.

Cado Security cho biết: “Chiến dịch này nhắm mục tiêu cụ thể đến các máy chủ SSH tiếp xúc với internet có bật xác thực mật khẩu”. “Danh sách tên người dùng/mật khẩu họ sử dụng tương đối hạn chế và bao gồm các cặp thông tin xác thực mặc định và dễ đoán.”