Ngày 21 tháng 12 năm 2022Ravie Lakshmanan

Các quả mâm xôi sâu đã được sử dụng trong các cuộc tấn công nhằm vào hệ thống viễn thông và văn phòng chính phủ trên khắp Châu Mỹ Latinh, Úc và Châu Âu kể từ ít nhất là tháng 9 năm 2022.

Nhà nghiên cứu Christopher So của Trend Micro cho biết trong một phân tích kỹ thuật được công bố hôm thứ Ba: “Bản thân payload chính được đóng gói với hơn 10 lớp để che giấu và có khả năng cung cấp một payload giả khi nó phát hiện ra hộp cát và các công cụ phân tích bảo mật”.

Phần lớn các trường hợp nhiễm bệnh đã được phát hiện ở Argentina, tiếp theo là Úc, Mexico, Croatia, Ý, Brazil, Pháp, Ấn Độ và Colombia.

Raspberry Robin, được gán cho một cụm hoạt động được Microsoft theo dõi với tên DEV-0856, đang ngày càng được nhiều tác nhân đe dọa tận dụng như một cơ chế truy cập ban đầu để phân phối các tải trọng như LockBit và Clop ransomware.

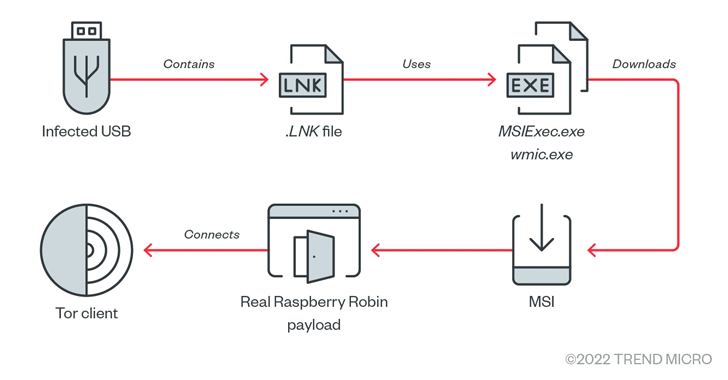

Phần mềm độc hại được biết là dựa vào các ổ USB bị nhiễm như một vectơ phân phối để tải xuống tệp trình cài đặt MSI giả mạo triển khai tải trọng chính chịu trách nhiệm tạo điều kiện thuận lợi cho việc khai thác sau.

Phân tích sâu hơn về Raspberry Robin cho thấy việc sử dụng kỹ thuật che giấu dữ liệu nặng để ngăn phân tích, với phần mềm độc hại “bao gồm hai tải trọng được nhúng trong một trình tải trọng tải được đóng gói sáu lần.”

Về phần mình, trình tải trọng tải được sắp xếp để tải tải trọng mồi nhử, một phần mềm quảng cáo có tên là BrowserAssistant, nhằm loại bỏ các nỗ lực phát hiện.

Nếu không quan sát thấy hộp cát và phân tích, tải trọng hợp pháp sẽ được cài đặt và tiến hành kết nối với địa chỉ .onion được mã hóa cứng bằng cách sử dụng ứng dụng khách TOR tùy chỉnh được nhúng trong đó để chờ các lệnh tiếp theo.

Quy trình máy khách TOR giả dạng thành các quy trình hợp pháp của Windows như dllhost.exe, regsvr32.exe và rundll32.exe, một lần nữa nhấn mạnh những nỗ lực đáng kể của tác nhân đe dọa để vượt qua tầm ngắm.

Hơn nữa, thói quen thực sự của phần mềm độc hại được chạy trong Phiên 0, một phiên Windows chuyên dụng dành riêng cho các dịch vụ và ứng dụng người dùng không tương tác khác để giảm thiểu rủi ro bảo mật như các cuộc tấn công phá vỡ.

Trend Micro cho biết họ đã tìm thấy những điểm tương đồng trong việc leo thang đặc quyền và kỹ thuật chống gỡ lỗi được sử dụng bởi Raspberry Robin và LockBit ransomware, gợi ý về mối liên hệ tiềm ẩn giữa hai tác nhân tội phạm.

“Nhóm đằng sau Raspberry Robin là nhà sản xuất một số công cụ mà LockBit cũng đang sử dụng”, công ty đưa ra giả thuyết, đồng thời bổ sung thêm rằng “đã sử dụng các dịch vụ của đơn vị liên kết chịu trách nhiệm về các kỹ thuật mà LockBit sử dụng.”

Điều đó nói rằng, các cuộc xâm nhập dường như là một hoạt động do thám, vì không có dữ liệu nào được trả về từ miền TOR, cho thấy rằng nhóm đằng sau phần mềm độc hại đang “thử nghiệm vùng nước để xem việc triển khai của nó có thể lan rộng đến đâu.”