Các nhà nghiên cứu an ninh mạng đã trình bày chi tiết một cơ chế bền bỉ “đơn giản nhưng hiệu quả” được áp dụng bởi một trình tải phần mềm độc hại tương đối non trẻ có tên là Colibri, đã được quan sát thấy việc triển khai một trình đánh cắp thông tin Windows được gọi là Vidar như một phần của chiến dịch mới.

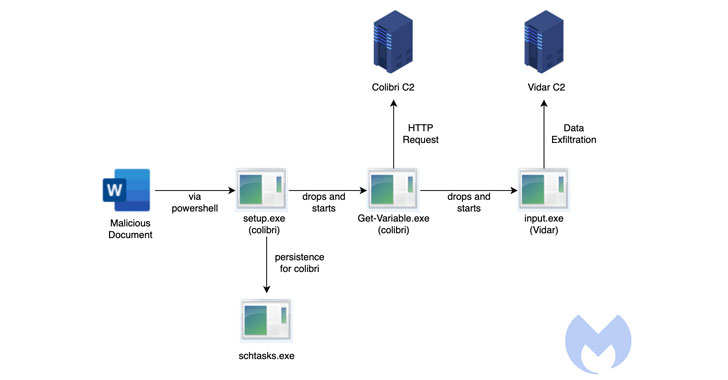

Malwarebytes Labs cho biết trong một bài phân tích: “Cuộc tấn công bắt đầu bằng một tài liệu Word độc hại triển khai một bot Colibri sau đó cung cấp Vidar Stealer,” Malwarebytes Labs cho biết. “Tài liệu liên hệ với máy chủ từ xa tại (securetunnel[.]co) để tải một mẫu từ xa có tên ‘trkal0.dot' có liên hệ với một macro độc hại, “các nhà nghiên cứu nói thêm.

Được ghi nhận lần đầu tiên bởi FR3D.HK và công ty an ninh mạng Ấn Độ CloudSEK vào đầu năm nay, Colibri là một nền tảng phần mềm độc hại dưới dạng dịch vụ (MaaS) được thiết kế để giảm tải thêm vào các hệ thống bị xâm nhập. Các dấu hiệu ban đầu của bộ nạp đã xuất hiện trên các diễn đàn ngầm của Nga vào tháng 8/2021.

“Bộ tải này có nhiều kỹ thuật giúp tránh bị phát hiện”, nhà nghiên cứu của CloudSEK, Marah Aboud, đã lưu ý vào tháng trước. “Điều này bao gồm việc bỏ qua IAT (Bảng địa chỉ nhập) cùng với các chuỗi được mã hóa để làm cho việc phân tích khó khăn hơn.”

Chuỗi tấn công chiến dịch do Malwarebytes quan sát đã tận dụng một kỹ thuật được gọi là tiêm mẫu từ xa để tải xuống trình tải Colibri (“setup.exe”) bằng tài liệu Microsoft Word được vũ khí hóa.

Sau đó, trình tải sử dụng phương pháp duy trì không có tài liệu trước đây để máy tồn tại khi khởi động lại, nhưng không phải trước khi thả bản sao của chính nó vào vị trí “% APPDATA% Local Microsoft WindowsApps” và đặt tên là “Get-Variable.exe”.

Nó đạt được điều này bằng cách tạo một tác vụ theo lịch trình trên các hệ thống chạy Windows 10 trở lên, với trình nạp thực hiện lệnh khởi chạy PowerShell với một cửa sổ ẩn (tức là -WindowStyle Hidden) để che giấu hoạt động độc hại bị phát hiện.

Các nhà nghiên cứu giải thích: “Rất có thể xảy ra rằng Get-Variable là một lệnh ghép ngắn PowerShell hợp lệ (một lệnh ghép ngắn là một lệnh nhẹ được sử dụng trong môi trường Windows PowerShell), được sử dụng để truy xuất giá trị của một biến trong bảng điều khiển hiện tại”.

Nhưng với thực tế là PowerShell được thực thi theo mặc định trong đường dẫn WindowsApps, lệnh được đưa ra trong quá trình tạo tác vụ theo lịch trình dẫn đến việc thực thi tệp nhị phân độc hại ở vị trí đối tác hợp pháp của nó.

Điều này hiệu quả có nghĩa là “kẻ thù có thể dễ dàng đạt được sự bền bỉ [by] kết hợp một nhiệm vụ đã lên lịch và bất kỳ tải trọng nào (miễn là nó được gọi là Get-Variable.exe và được đặt ở vị trí thích hợp), “các nhà nghiên cứu cho biết.

Các phát hiện mới nhất được đưa ra khi tháng trước, công ty an ninh mạng Trustwave đã trình bày chi tiết về một chiến dịch lừa đảo dựa trên email, sử dụng các tệp Trợ giúp HTML được biên dịch (CHM) của Microsoft để phân phối phần mềm độc hại Vidar trong một nỗ lực bay dưới tầm kiểm soát.

.