Các cơ quan an ninh mạng và tình báo Hoa Kỳ đã công bố một cảnh báo cố vấn chung về các cuộc tấn công do một băng nhóm tội phạm mạng thực hiện được gọi là Đội Daixin chủ yếu nhắm vào lĩnh vực chăm sóc sức khỏe trong nước.

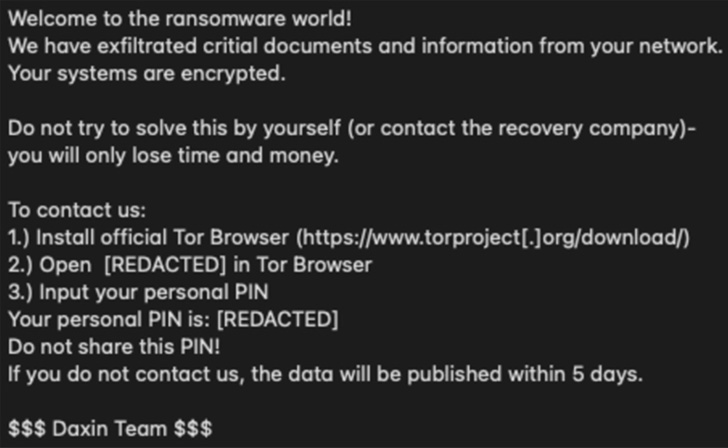

Các cơ quan cho biết: “Nhóm Daixin là một nhóm tống tiền dữ liệu và ransomware đã nhắm mục tiêu đến HPH Sector với các hoạt động tống tiền ransomware và dữ liệu kể từ ít nhất tháng 6 năm 2022”.

Cảnh báo đã được Cục Điều tra Liên bang (FBI), Cơ quan An ninh mạng và Cơ sở hạ tầng (CISA) và Bộ Y tế và Dịch vụ Nhân sinh (HHS) công bố hôm thứ Sáu.

Trong bốn tháng qua, nhóm này đã liên quan đến nhiều sự cố ransomware trong lĩnh vực Chăm sóc sức khỏe và Y tế công cộng (HPH), mã hóa các máy chủ liên quan đến hồ sơ sức khỏe điện tử, chẩn đoán, hình ảnh và các dịch vụ mạng nội bộ.

Nó cũng được cho là đã lấy cắp thông tin nhận dạng cá nhân (PII) và thông tin sức khỏe của bệnh nhân (PHI) như một phần của kế hoạch tống tiền kép nhằm bảo đảm tiền chuộc từ nạn nhân.

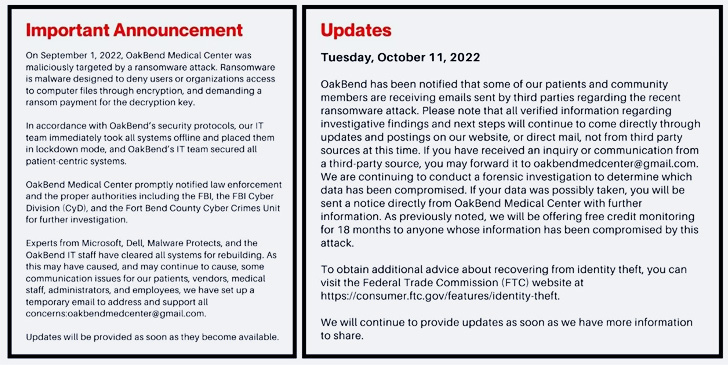

Một trong những cuộc tấn công đó là nhằm vào Trung tâm Y tế OakBend vào ngày 1 tháng 9 năm 2022, với việc nhóm này tuyên bố đã lấy đi khoảng 3,5GB dữ liệu, bao gồm hơn một triệu bản ghi có thông tin bệnh nhân và nhân viên.

Nó cũng công bố một mẫu chứa 2.000 hồ sơ bệnh nhân trên trang web rò rỉ dữ liệu của mình, bao gồm tên, giới tính, ngày sinh, số An sinh xã hội, địa chỉ và các chi tiết cuộc hẹn khác, theo DataBreaches.net.

Vào ngày 11 tháng 10 năm 2022, họ đã thông báo cho khách hàng của mình về các email do “bên thứ ba” gửi về cuộc tấn công mạng, cho biết họ trực tiếp thông báo cho các bệnh nhân bị ảnh hưởng, ngoài việc cung cấp dịch vụ giám sát tín dụng miễn phí trong 18 tháng.

Theo cảnh báo mới, quyền truy cập ban đầu vào các mạng được nhắm mục tiêu được thực hiện nhờ các máy chủ mạng riêng ảo (VPN), thường lợi dụng các lỗi bảo mật chưa được vá và thông tin đăng nhập bị xâm phạm có được thông qua email lừa đảo.

Sau khi đạt được chỗ đứng, Nhóm Daixin đã được quan sát thấy đang di chuyển ngang bằng cách sử dụng giao thức máy tính để bàn từ xa (RDP) và trình bao an toàn (SSH), tiếp theo là đạt được các đặc quyền nâng cao bằng cách sử dụng các kỹ thuật như kết xuất thông tin xác thực.

“Các tác nhân đã tận dụng các tài khoản đặc quyền để có được quyền truy cập vào Máy chủ VMware vCenter và đặt lại mật khẩu tài khoản cho các máy chủ esxi trong môi trường”, chính phủ Hoa Kỳ cho biết. “Các tác nhân sau đó đã sử dụng SSH để kết nối với các máy chủ ESXi có thể truy cập và triển khai ransomware trên các máy chủ đó.”

Hơn nữa, ransomware của Daixin Team dựa trên một chủng khác có tên Babuk đã bị rò rỉ vào tháng 9 năm 2021 và đã được sử dụng làm nền tảng cho một số họ phần mềm độc hại mã hóa tệp như Rook, Night Sky, Pandora và Cheerscrypt.

Để giảm nhẹ, các tổ chức nên áp dụng các bản cập nhật phần mềm mới nhất, thực thi xác thực đa yếu tố, thực hiện phân đoạn mạng và duy trì các bản sao lưu ngoại tuyến định kỳ.