Ngày 15 tháng 6 năm 2023Ravie LakshmananChuỗi cung ứng phần mềm

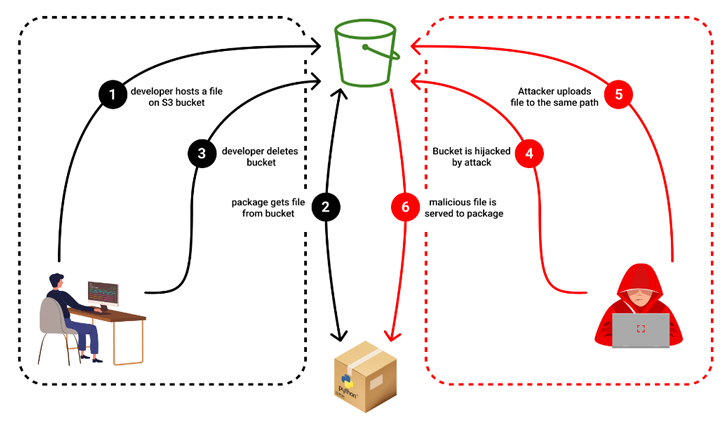

Trong một kiểu tấn công chuỗi cung ứng phần mềm mới nhằm vào các dự án nguồn mở, đã xuất hiện các tác nhân đe dọa có thể giành quyền kiểm soát các bộ chứa Amazon S3 đã hết hạn để phục vụ các tệp nhị phân lừa đảo mà không cần tự thay đổi các mô-đun.

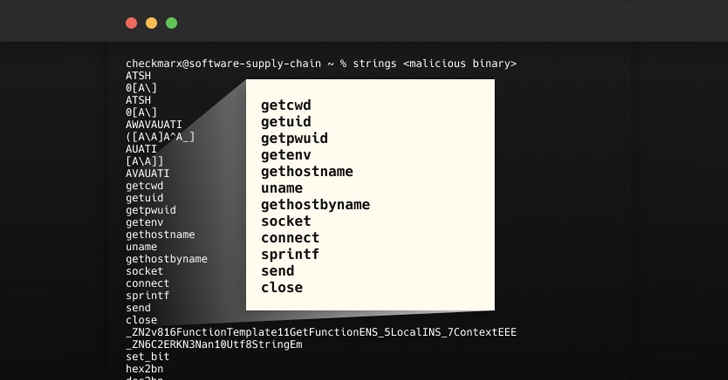

Nhà nghiên cứu Guy Nachshon của Checkmarx cho biết: “Các tệp nhị phân độc hại đánh cắp ID người dùng, mật khẩu, biến môi trường máy cục bộ và tên máy chủ cục bộ, sau đó lọc dữ liệu bị đánh cắp vào thùng bị tấn công”.

Cuộc tấn công lần đầu tiên được quan sát thấy trong trường hợp gói npm có tên bignum, cho đến phiên bản 0.13.0, gói này dựa vào bộ chứa Amazon S3 để tải xuống các phiên bản nhị phân dựng sẵn của một addon có tên node-pre-gyp trong quá trình cài đặt.

“Các tệp nhị phân này đã được xuất bản trên bộ chứa S3 hiện đã hết hạn và đã bị một bên thứ ba độc hại xác nhận quyền sở hữu. Hiện đang cung cấp các tệp nhị phân có chứa phần mềm độc hại để lấy cắp dữ liệu từ máy tính của người dùng”, theo lời khuyên của GitHub được công bố vào ngày 24 tháng 5 năm 2023.

Một tác nhân đe dọa không xác định được cho là đã nắm bắt cơ hội nhóm S3 đã từng hoạt động để phân phối phần mềm độc hại khi người dùng không nghi ngờ đã tải xuống gói được đề cập.

Nachshon giải thích: “Nếu một gói trỏ đến một nhóm làm nguồn của nó, thì con trỏ sẽ tiếp tục tồn tại ngay cả sau khi nhóm đó bị xóa”. “Sự bất thường này cho phép kẻ tấn công định tuyến lại con trỏ về phía thùng bị chiếm đoạt.”

Một kỹ thuật đảo ngược của mẫu phần mềm độc hại đã tiết lộ rằng nó có khả năng lấy cắp thông tin đăng nhập của người dùng và thông tin chi tiết về môi trường, đồng thời truyền thông tin đến cùng một nhóm bị tấn công.

Checkmarx cho biết họ đã tìm thấy nhiều gói sử dụng các thùng S3 bị bỏ rơi, khiến chúng dễ bị tấn công bởi vectơ tấn công mới. Nếu bất cứ điều gì, sự phát triển là một dấu hiệu cho thấy các tác nhân đe dọa liên tục tìm kiếm các cách khác nhau để đầu độc chuỗi cung ứng phần mềm.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

“Bước ngoặt mới này trong lĩnh vực tiếp quản tên miền phụ đóng vai trò như một lời cảnh tỉnh cho các nhà phát triển và tổ chức,” Nachshon nói. “Một thùng lưu trữ bị bỏ rơi hoặc một tên miền phụ lỗi thời không chỉ là một vật phẩm bị lãng quên; nếu rơi vào tay kẻ xấu, nó có thể trở thành vũ khí lợi hại để đánh cắp và xâm nhập dữ liệu.”

Sự phát triển cũng diễn ra gần một tuần sau khi Cyble khai quật được 160 gói python độc hại được ước tính đã được tải xuống hơn 45.000 lần và có khả năng trích xuất thông tin đăng nhập và chi tiết thẻ tín dụng.