Ngày 17 tháng 4 năm 2023Ravie Lakshmanan Bảo mật trình duyệt / Mối đe dọa mạng

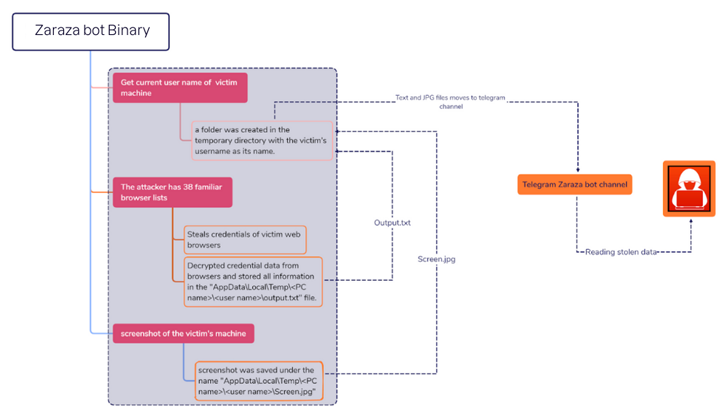

Một phần mềm độc hại đánh cắp thông tin xác thực mới được gọi là bot zazaza đang được rao bán trên Telegram đồng thời sử dụng dịch vụ nhắn tin phổ biến dưới dạng ra lệnh và kiểm soát (C2).

Công ty an ninh mạng Uptycs cho biết trong một báo cáo được công bố vào tuần trước: “Zaraza bot nhắm mục tiêu vào một số lượng lớn trình duyệt web và đang được phân phối tích cực trên kênh tin tặc Telegram của Nga, phổ biến với các tác nhân đe dọa”.

“Sau khi phần mềm độc hại lây nhiễm vào máy tính của nạn nhân, nó sẽ lấy dữ liệu nhạy cảm và gửi đến máy chủ Telegram nơi những kẻ tấn công có thể truy cập ngay lập tức.”

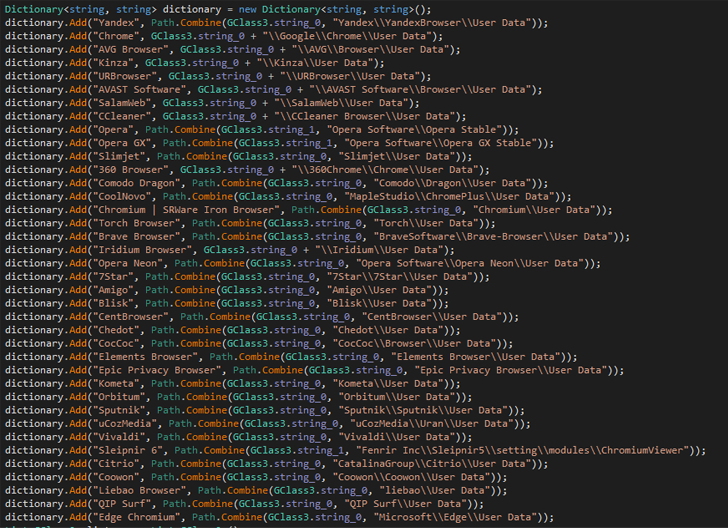

Một tệp nhị phân 64 bit được biên dịch bằng C#, bot Zaraza được thiết kế để nhắm mục tiêu tới 38 trình duyệt web khác nhau, bao gồm Google Chrome, Microsoft Edge, Opera, AVG Browser, Brave, Vivaldi và Yandex. Nó cũng được trang bị để chụp ảnh màn hình của cửa sổ đang hoạt động.

Đây là ví dụ mới nhất về phần mềm độc hại có khả năng thu thập thông tin đăng nhập được liên kết với tài khoản ngân hàng trực tuyến, ví tiền điện tử, tài khoản email và các trang web khác được coi là có giá trị đối với người điều hành.

Thông tin đăng nhập bị đánh cắp gây rủi ro nghiêm trọng vì chúng không chỉ cho phép những kẻ đe dọa có quyền truy cập trái phép vào tài khoản của nạn nhân mà còn thực hiện hành vi trộm cắp danh tính và gian lận tài chính.

Bằng chứng do Uptycs thu thập chỉ ra rằng bot Zaraza được cung cấp như một công cụ thương mại cho các tội phạm mạng khác để đăng ký. Hiện tại vẫn chưa rõ cách thức lây lan của phần mềm độc hại nhưng những kẻ đánh cắp thông tin thường sử dụng một số phương pháp như quảng cáo độc hại và kỹ thuật xã hội trong quá khứ.

Những phát hiện này được đưa ra khi Đơn vị phản hồi mối đe dọa (TRU) của eSentire đã tiết lộ một chiến dịch GuLoader (còn gọi là CloudEyE) nhắm mục tiêu vào lĩnh vực tài chính thông qua email lừa đảo bằng cách sử dụng các mồi nhử có chủ đề về thuế để cung cấp những kẻ đánh cắp thông tin và trojan truy cập từ xa (RAT) như Remcos RAT.

Sự phát triển này cũng kéo theo sự gia tăng đột biến trong các kỹ thuật đầu độc công cụ tìm kiếm và quảng cáo độc hại để phân phối ngày càng nhiều họ phần mềm độc hại bằng cách lôi kéo người dùng đang tìm kiếm các ứng dụng hợp pháp tải xuống các trình cài đặt giả mạo có chứa tải trọng của kẻ đánh cắp.

Công ty an ninh mạng của Nga, Kaspersky, trong một phân tích mới, đã tiết lộ việc sử dụng phần mềm bị bẻ khóa bị trojan tải xuống từ BitTorrent hoặc OneDrive để triển khai CueMiner, một trình tải xuống dựa trên .NET hoạt động như một đường dẫn để cài đặt một công cụ khai thác tiền điện tử được gọi là SilentCryptoMiner.

Để giảm thiểu rủi ro bắt nguồn từ phần mềm độc hại đánh cắp, người dùng nên bật xác thực hai yếu tố (2FA) và áp dụng các bản cập nhật phần mềm và hệ điều hành khi chúng có sẵn.