Một cặp báo cáo từ các công ty an ninh mạng SEKOIA và Trend Micro đã làm sáng tỏ một chiến dịch mới do một kẻ đe dọa Trung Quốc có tên Lucky Mouse thực hiện, liên quan đến việc tận dụng một phiên bản trojanized của một ứng dụng nhắn tin đa nền tảng cho các hệ thống backdoor.

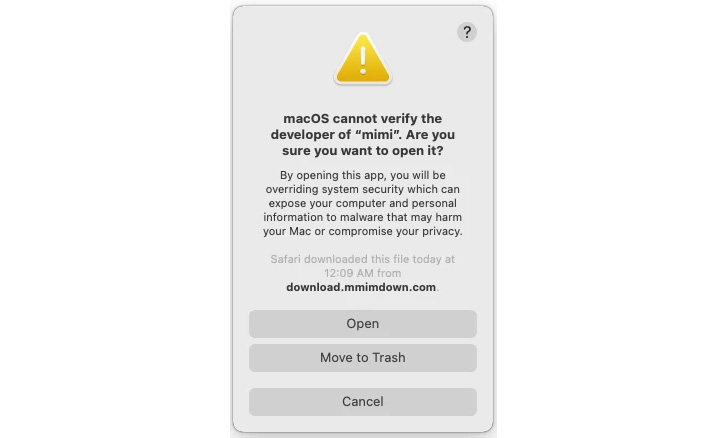

Chuỗi lây nhiễm tận dụng một ứng dụng trò chuyện có tên MiMi, với các tệp trình cài đặt của nó bị xâm phạm để tải xuống và cài đặt các mẫu HyperBro cho hệ điều hành Windows và các tạo tác rshell cho Linux và macOS.

Có tới 13 thực thể khác nhau ở Đài Loan và Philippines đã ở giai đoạn cuối của các cuộc tấn công, tám trong số đó đã bị trúng đạn. Nạn nhân đầu tiên của rshell được báo cáo vào giữa tháng 7 năm 2021.

Lucky Mouse, còn được gọi là APT27, Bronze Union, Emissary Panda và Iron Tiger, được biết đến là hoạt động tích cực từ năm 2013 và có lịch sử truy cập vào các mạng được nhắm mục tiêu để theo đuổi các mục tiêu thu thập thông tin tình báo chính trị và quân sự phù hợp với Trung Quốc.

Tác nhân đe dọa liên tục nâng cao (APT) cũng rất thành thạo trong việc tách lọc thông tin có giá trị cao bằng cách sử dụng nhiều loại cấy ghép tùy chỉnh như SysUpdate, HyperBro và PlugX.

Sự phát triển mới nhất có ý nghĩa quan trọng, đặc biệt là vì nó đánh dấu nỗ lực giới thiệu của kẻ đe dọa nhắm mục tiêu vào macOS cùng với Windows và Linux.

Chiến dịch có tất cả các dấu hiệu của một cuộc tấn công chuỗi cung ứng ở chỗ các máy chủ phụ trợ lưu trữ các trình cài đặt ứng dụng của MiMi được kiểm soát bởi Lucky Mouse, do đó có thể điều chỉnh ứng dụng để truy xuất các cửa hậu từ một máy chủ từ xa.

Điều này xuất phát từ thực tế là phiên bản macOS 2.3.0 của ứng dụng đã bị giả mạo để chèn mã JavaScript độc hại vào ngày 26 tháng 5 năm 2022. Mặc dù đây có thể là biến thể macOS bị xâm phạm đầu tiên, nhưng các phiên bản 2.2.0 và 2.2.1 được xây dựng cho Windows đã được phát hiện kết hợp các bổ sung tương tự sớm nhất vào ngày 23 tháng 11 năm 2021.

Về phần mình, rshell là một cửa sau tiêu chuẩn đi kèm với tất cả các chuông và còi thông thường, cho phép thực hiện các lệnh tùy ý nhận được từ máy chủ lệnh và điều khiển (C2) và truyền kết quả thực thi trở lại máy chủ.

Hiện vẫn chưa rõ MiMi có phải là một chương trình trò chuyện hợp pháp hay nó được “thiết kế hoặc sử dụng lại như một công cụ giám sát”, mặc dù ứng dụng đã được một diễn viên nói tiếng Trung khác có tên Earth Berberoka (hay còn gọi là GamblingPuppet) sử dụng nhằm vào các trang web cờ bạc trực tuyến – một lần nữa cho thấy sự chia sẻ công cụ phổ biến giữa các nhóm APT của Trung Quốc.

Các kết nối của hoạt động với Lucky Mouse bắt nguồn từ các liên kết để hướng dẫn trước đây đã được xác định là được sử dụng bởi nhóm xâm nhập Trung Quốc-nexus và việc triển khai HyperBro, một cửa hậu được nhóm hacker độc quyền sử dụng.

Như SEKOIA đã chỉ ra, đây không phải là lần đầu tiên đối thủ sử dụng ứng dụng nhắn tin làm điểm xuất phát trong các cuộc tấn công của mình. Vào cuối năm 2020, ESET tiết lộ rằng một phần mềm trò chuyện phổ biến có tên là Able Desktop đã bị lạm dụng để cung cấp HyperBro, PlugX và một trojan truy cập từ xa có tên là Tmanger nhắm mục tiêu đến Mông Cổ.

.