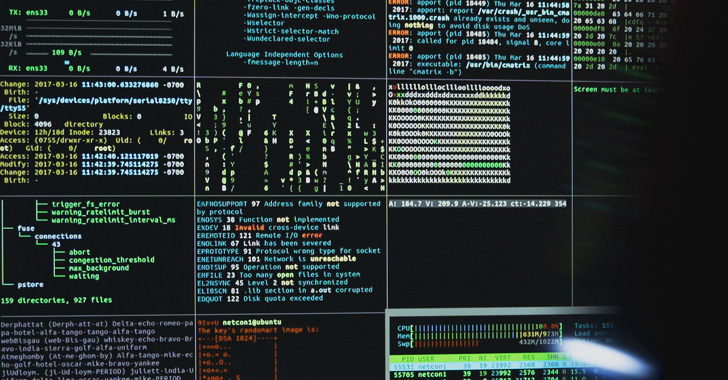

Trong những gì được mô tả là một bước ngoặt “chưa từng có”, các nhà điều hành của phần mềm độc hại TrickBot đã sử dụng để nhắm mục tiêu một cách có hệ thống vào Ukraine kể từ khi bắt đầu cuộc chiến vào cuối tháng 2 năm 2022.

Nhóm này được cho là đã dàn dựng ít nhất sáu chiến dịch lừa đảo nhằm vào các mục tiêu phù hợp với lợi ích nhà nước nga, với các email đóng vai trò là mồi nhử để cung cấp phần mềm độc hại như IcedID, CobaltStrike, AnchorMail và Meterpreter.

Được theo dõi dưới tên ITG23, Gold Blackburn và Wizard Spider, băng nhóm tội phạm mạng có động cơ tài chính được biết đến với sự phát triển của trojan ngân hàng TrickBot và được đưa vào băng đảng ransomware Conti hiện đã ngừng hoạt động vào đầu năm nay.

Nhưng chỉ vài tuần sau, các tác nhân liên kết với nhóm đã xuất hiện trở lại với một phiên bản mới của cửa hậu AnchorDNS được gọi là AnchorMail sử dụng các giao thức SMTPS và IMAP cho giao tiếp lệnh và điều khiển.

“Các chiến dịch của ITG23 chống lại Ukraine rất đáng chú ý do mức độ hoạt động này khác với tiền lệ lịch sử và thực tế là các chiến dịch này xuất hiện đặc biệt nhằm vào Ukraine với một số trọng tải cho thấy mức độ lựa chọn mục tiêu cao hơn”, nhà phân tích Ole của IBM Security X-Force Villadsen cho biết trong một báo cáo kỹ thuật.

Một sự thay đổi đáng chú ý trong các chiến dịch liên quan đến việc sử dụng trình tải xuống Microsoft Excel chưa từng thấy trước đây và việc triển khai CobaltStrike, Meterpreter và AnchorMail dưới dạng tải trọng giai đoạn đầu. Các cuộc tấn công được cho là bắt đầu vào giữa tháng 4 năm 2022.

Điều thú vị là, kẻ đe dọa đã tận dụng bóng ma chiến tranh hạt nhân trong mưu đồ email của mình để phát tán phần mềm cấy ghép AnchorMail, một chiến thuật sẽ được lặp lại bởi nhóm quốc gia-nhà nước Nga được theo dõi là APT28 hai tháng sau đó để phát tán phần mềm độc hại đánh cắp dữ liệu ở Ukraine.

Hơn nữa, mẫu Cobalt Strike được triển khai như một phần của chiến dịch tháng 5 năm 2022 sử dụng một mật mã mới có tên là Forest để tránh bị phát hiện, mẫu sau này cũng đã được sử dụng cùng với phần mềm độc hại Bumblebee, cho thấy sự tin cậy đối với các giả thuyết rằng trình tải đang được vận hành bởi băng nhóm TrickBot.

Villadsen lưu ý: “Sự chia rẽ về tư tưởng và lòng trung thành ngày càng trở nên rõ ràng trong hệ sinh thái tội phạm mạng nói tiếng Nga trong năm nay,” Villadsen lưu ý. “Các chiến dịch này cung cấp bằng chứng cho thấy Ukraine nằm trong tầm ngắm của các nhóm tội phạm mạng nổi tiếng của Nga.”

Sự phát triển diễn ra khi các phương tiện truyền thông Ukraine đã bị nhắm mục tiêu với các tin nhắn lừa đảo chứa các tài liệu chứa phần mềm độc hại khai thác lỗ hổng Follina để loại bỏ DarkCrystal RAT trên các hệ thống bị xâm nhập.

Đội Ứng cứu Khẩn cấp Máy tính của Ukraine (CERT-UA) cũng đã cảnh báo về các cuộc xâm nhập do một nhóm có tên là UAC-0056 tiến hành, liên quan đến việc tấn công các tổ chức nhà nước với những chiêu dụ theo chủ đề nhân viên để thả Đèn báo tấn công Cobalt lên máy chủ.

Tháng trước, cơ quan này đã chỉ ra thêm việc sử dụng thiết bị vũ khí Royal Road RTF của một diễn viên gốc Trung Quốc có tên mã là Đội Tonto (hay còn gọi là Karma Panda) để nhắm mục tiêu vào các doanh nghiệp khoa học kỹ thuật và các cơ quan nhà nước ở Nga với phần mềm độc hại Bisonal.

SentinelOne cho biết những phát hiện này cho thấy “nỗ lực không ngừng” của bộ máy tình báo Trung Quốc nhằm vào một loạt các tổ chức có liên hệ với Nga.

.