Ngày 18 tháng 3 năm 2023Ravie Lakshmanan An ninh mạng / Gián điệp mạng

Việc khai thác zero-day lỗ hổng bảo mật nghiêm trọng trung bình hiện đã được vá trong hệ điều hành Fortinet FortiOS có liên quan đến một nhóm tin tặc Trung Quốc bị nghi ngờ.

Công ty tình báo mối đe dọa Mandiant, đơn vị đưa ra quy kết, cho biết cụm hoạt động này là một phần của chiến dịch rộng lớn hơn được thiết kế để triển khai các cửa hậu trên các giải pháp của Fortinet và VMware, đồng thời duy trì quyền truy cập liên tục vào môi trường nạn nhân.

Công ty ứng phó sự cố và tình báo mối đe dọa thuộc sở hữu của Google đang theo dõi hoạt động độc hại dưới biệt danh chưa được phân loại UNC3886một diễn viên mối đe dọa Trung Quốc-nexus.

Các nhà nghiên cứu của Mandiant cho biết trong một phân tích kỹ thuật: “UNC3886 là một nhóm gián điệp mạng tiên tiến với các khả năng độc đáo về cách thức hoạt động trên mạng cũng như các công cụ mà chúng sử dụng trong các chiến dịch của mình”.

“UNC3886 đã được quan sát thấy nhắm mục tiêu vào các công nghệ tường lửa và ảo hóa thiếu hỗ trợ EDR. Khả năng thao túng phần sụn tường lửa và khai thác lỗ hổng zero-day của họ cho thấy họ đã có mức độ hiểu biết sâu hơn về các công nghệ đó.”

Cần lưu ý rằng kẻ thù trước đây đã bị ràng buộc với một nhóm xâm nhập khác nhắm mục tiêu vào các máy chủ VMware ESXi và Linux vCenter như một phần của chiến dịch siêu tấn công được thiết kế để loại bỏ các cửa hậu như VIRTUALPITA và VIRTUALPIE.

Tiết lộ mới nhất từ Mandiant được đưa ra khi Fortinet tiết lộ rằng các tổ chức chính phủ và tổ chức lớn đã trở thành nạn nhân của một tác nhân đe dọa không xác định bằng cách tận dụng lỗi zero-day trong phần mềm Fortinet FortiOS để dẫn đến mất dữ liệu, hỏng hệ điều hành và tệp.

Lỗ hổng, được theo dõi là CVE-2022-41328 (điểm CVSS: 6,5), liên quan đến lỗi truyền tải đường dẫn trong FortiOS có thể dẫn đến thực thi mã tùy ý. Nó đã được Fortinet vá vào ngày 7 tháng 3 năm 2023.

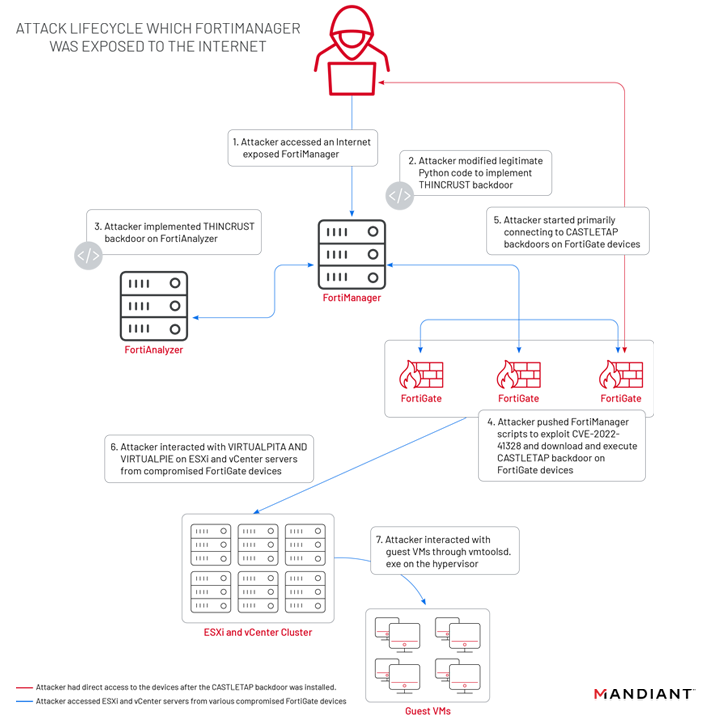

Theo Mandiant, các cuộc tấn công do UNC3886 thực hiện đã nhắm mục tiêu vào các thiết bị FortiGate, FortiManager và FortiAnalyzer của Fortinet để triển khai hai bộ cấy khác nhau như THINCRUST và CASTLETAP. Đến lượt mình, điều này có thể thực hiện được do thiết bị FortiManager được tiếp xúc với internet.

THINCRUST là một cửa hậu Python có khả năng thực thi các lệnh tùy ý cũng như đọc và ghi từ và tới các tệp trên đĩa.

Sự bền bỉ mà THINCRUST cung cấp sau đó được tận dụng để cung cấp các tập lệnh FortiManager vũ khí hóa lỗ hổng truyền tải đường dẫn FortiOS để ghi đè lên các tệp hợp pháp và sửa đổi hình ảnh chương trình cơ sở.

Điều này bao gồm một tải trọng mới được thêm vào có tên là “/bin/fgfm” (được gọi là CASTLETAP) báo hiệu cho một máy chủ do diễn viên kiểm soát để chấp nhận các hướng dẫn đến cho phép nó chạy lệnh, tìm nạp tải trọng và lọc dữ liệu từ máy chủ bị xâm phạm. chủ nhà.

Các nhà nghiên cứu giải thích: “Sau khi CASTLETAP được triển khai cho tường lửa FortiGate, tác nhân đe dọa đã kết nối với các máy ESXi và vCenter. “Tác nhân đe dọa đã triển khai VIRTUALPITA và VIRTUALPIE để thiết lập tính bền vững, cho phép tiếp tục truy cập vào các trình ảo hóa và máy khách.”

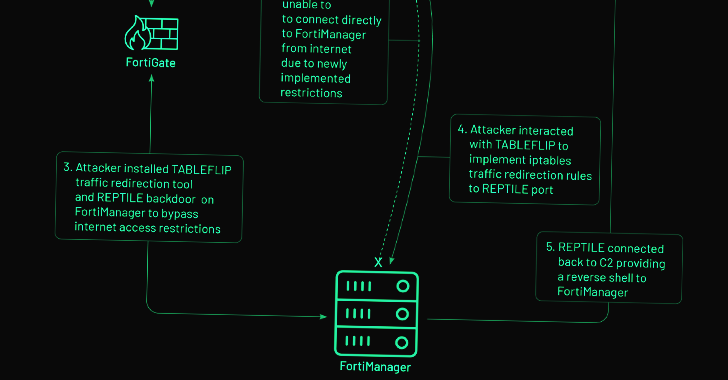

Ngoài ra, trên các thiết bị FortiManager triển khai các hạn chế truy cập internet, tác nhân đe dọa được cho là đã xoay vòng từ tường lửa FortiGate bị xâm phạm bằng CASTLETAP để thả một cửa hậu shell ngược có tên REPTILE (“/bin/klogd”) trên hệ thống quản lý mạng để lấy lại quyền truy cập .

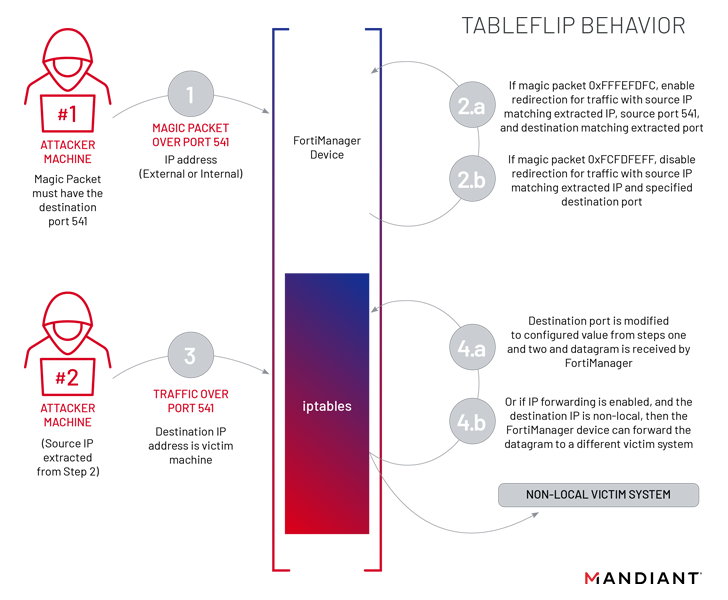

Cũng được UNC3886 sử dụng ở giai đoạn này là một tiện ích có tên là TABLEFLIP, một phần mềm chuyển hướng lưu lượng mạng để kết nối trực tiếp với thiết bị FortiManager bất kể quy tắc danh sách kiểm soát truy cập (ACL) được áp dụng.

Đây không phải là lần đầu tiên các tập thể đối thủ của Trung Quốc nhắm mục tiêu vào thiết bị mạng để phân phối phần mềm độc hại riêng biệt, với các cuộc tấn công gần đây lợi dụng các lỗ hổng khác trong thiết bị Fortinet và SonicWall.

Tiết lộ cũng được đưa ra khi các tác nhân đe dọa đang phát triển và triển khai khai thác nhanh hơn bao giờ hết, với 28 lỗ hổng bị khai thác trong vòng bảy ngày kể từ ngày tiết lộ công khai — tăng 12% so với năm 2021 và tăng 87% so với năm 2020, theo Rapid7.

Điều này cũng rất quan trọng, đặc biệt là vì các nhóm tin tặc có liên kết với Trung Quốc đã trở nên “đặc biệt thành thạo” trong việc khai thác các lỗ hổng zero-day và triển khai phần mềm độc hại tùy chỉnh để đánh cắp thông tin đăng nhập của người dùng và duy trì quyền truy cập lâu dài vào các mạng mục tiêu.

“Hoạt động […] là bằng chứng nữa cho thấy các tác nhân đe dọa gián điệp mạng tiên tiến đang lợi dụng bất kỳ công nghệ nào có sẵn để tồn tại và vượt qua môi trường mục tiêu, đặc biệt là những công nghệ không hỗ trợ các giải pháp EDR,” Mandiant nói.