Ngày 17 tháng 3 năm 2023Ravie Lakshmanan Tiền điện tử / bảo mật di động

Các trang web bắt chước các ứng dụng nhắn tin tức thì như Telegram và WhatApp đang được sử dụng để phân phối các phiên bản trojan và lây nhiễm phần mềm độc hại cho người dùng Android và Windows bằng phần mềm độc hại clipper tiền điện tử.

Các nhà nghiên cứu Lukáš Štefanko và Peter Strýček của ESET cho biết trong một phân tích mới: “Tất cả chúng đều nhắm đến các quỹ tiền điện tử của nạn nhân, với một số ví tiền điện tử nhắm mục tiêu”.

Mặc dù phiên bản đầu tiên của phần mềm độc hại clipper trên Cửa hàng Google Play có từ năm 2019, nhưng sự phát triển này đánh dấu lần đầu tiên phần mềm độc hại clipper dựa trên Android được tích hợp vào các ứng dụng nhắn tin tức thời.

“Hơn nữa, một số ứng dụng này sử dụng nhận dạng ký tự quang học (OCR) để nhận dạng văn bản từ ảnh chụp màn hình được lưu trữ trên các thiết bị bị xâm nhập, đây là lần đầu tiên đối với phần mềm độc hại Android”, công ty an ninh mạng của Slovakia cho biết thêm.

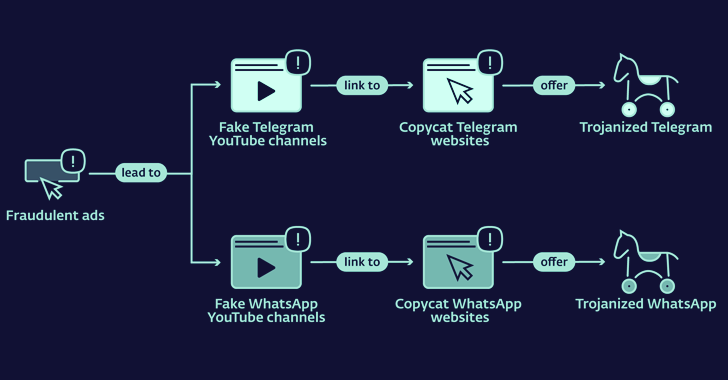

Chuỗi tấn công bắt đầu bằng việc người dùng cả tin nhấp vào quảng cáo gian lận trên kết quả tìm kiếm của Google dẫn đến hàng trăm kênh YouTube sơ sài, sau đó hướng họ đến các trang web Telegram và WhatsApp trông giống như vậy.

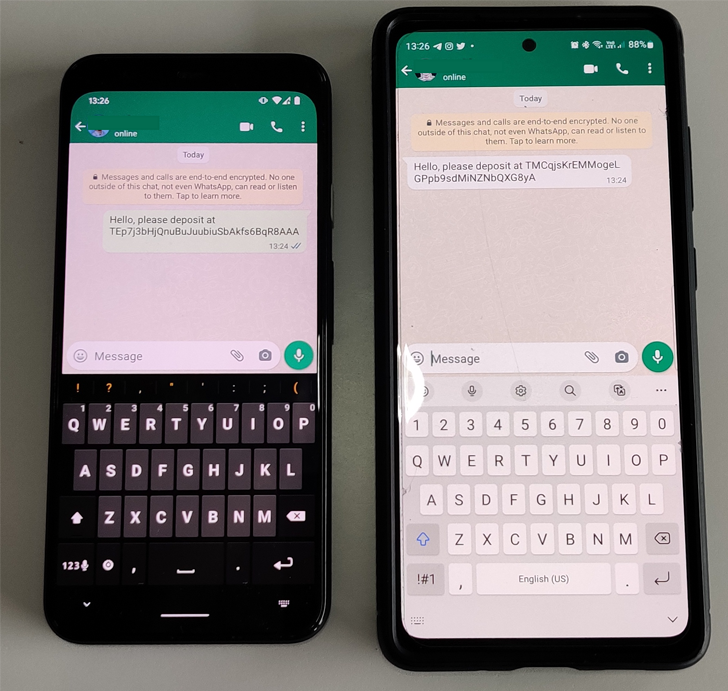

Điều mới lạ về lô phần mềm độc hại clipper mới nhất là nó có khả năng chặn các cuộc trò chuyện của nạn nhân và thay thế mọi địa chỉ ví tiền điện tử đã gửi và nhận bằng các địa chỉ do các tác nhân đe dọa kiểm soát.

Một nhóm phần mềm độc hại clipper khác sử dụng OCR để tìm và đánh cắp các cụm từ gốc bằng cách tận dụng một plugin học máy hợp pháp có tên là ML Kit trên Android, do đó có thể làm trống các ví.

Cụm thứ ba được thiết kế để theo dõi các cuộc hội thoại Telegram cho một số từ khóa tiếng Trung liên quan đến tiền điện tử, cả mã hóa cứng và nhận từ máy chủ, và nếu vậy, hãy trích xuất toàn bộ thông báo, cùng với tên người dùng, nhóm hoặc tên kênh, tới một máy chủ từ xa.

Cuối cùng, bộ công cụ cắt Android thứ tư đi kèm với khả năng chuyển đổi địa chỉ ví cũng như thu thập thông tin thiết bị và dữ liệu Telegram như tin nhắn và danh bạ.

Tên gói APK Android lừa đảo được liệt kê bên dưới –

org.telegram.messenger org.telegram.messenger.web2 org.tgplus.messenger io.busniess.va.whatsapp com.whatsapp

ESET cho biết họ cũng tìm thấy hai cụm dựa trên Windows, một cụm được thiết kế để hoán đổi địa chỉ ví và nhóm thứ hai phân phối trojan truy cập từ xa (RAT) thay cho clipper để giành quyền kiểm soát các máy chủ bị nhiễm và thực hiện hành vi trộm cắp tiền điện tử.

Tất cả các mẫu RAT được phân tích đều dựa trên Gh0st RAT có sẵn công khai, ngoại trừ một mẫu sử dụng nhiều kiểm tra thời gian chạy chống phân tích hơn trong quá trình thực thi và sử dụng thư viện HP-socket để liên lạc với máy chủ của nó.

Cũng đáng chỉ ra rằng các cụm này, mặc dù tuân theo một phương thức hoạt động giống hệt nhau, đại diện cho các tập hợp hoạt động khác nhau có khả năng được phát triển bởi các tác nhân đe dọa khác nhau.

Chiến dịch này, giống như một hoạt động mạng độc hại tương tự được đưa ra ánh sáng vào năm ngoái, hướng đến người dùng nói tiếng Trung Quốc, chủ yếu được thúc đẩy bởi thực tế là cả Telegram và WhatsApp đều bị chặn ở quốc gia này.

Các nhà nghiên cứu cho biết: “Những người muốn sử dụng các dịch vụ này phải sử dụng các phương tiện gián tiếp để có được chúng. “Không có gì ngạc nhiên khi điều này tạo cơ hội chín muồi cho tội phạm mạng lợi dụng tình hình.”