Ngày 10 tháng 2 năm 2023Ravie LakshmananThông tin tình báo về mối đe dọa / Ransomware

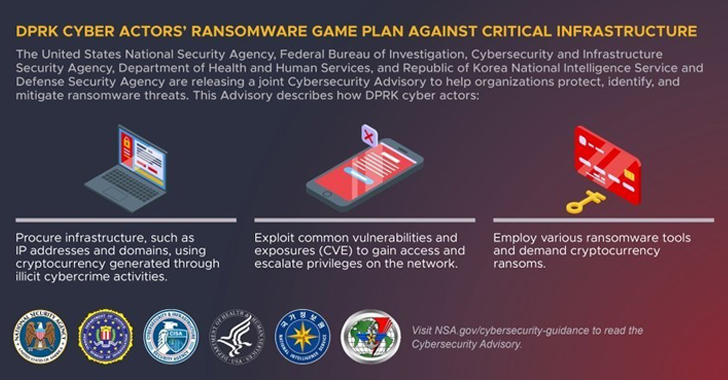

Các tin tặc do nhà nước hậu thuẫn từ Triều Tiên đang tiến hành các cuộc tấn công ransomware nhằm vào các cơ sở hạ tầng cơ sở và chăm sóc sức khỏe quan trọng để tài trợ cho các hoạt động bất hợp pháp, các cơ quan tình báo và an ninh mạng của Hoa Kỳ và Hàn Quốc đã cảnh báo trong một khuyến cáo chung.

Các cuộc tấn công, yêu cầu tiền chuộc bằng tiền điện tử để đổi lấy việc khôi phục quyền truy cập vào các tệp được mã hóa, được thiết kế để hỗ trợ các ưu tiên và mục tiêu cấp quốc gia của Triều Tiên.

Điều này bao gồm “các hoạt động mạng nhắm vào chính phủ Hoa Kỳ và Hàn Quốc – các mục tiêu cụ thể bao gồm Mạng thông tin của Bộ Quốc phòng và mạng thành viên của Cơ sở Công nghiệp Quốc phòng”, nhà chức trách cho biết.

Các tác nhân đe dọa với Triều Tiên có liên quan đến các hoạt động gián điệp, trộm cắp tài chính và tấn công tiền điện tử trong nhiều năm, bao gồm cả các cuộc tấn công ransomware WannaCry khét tiếng năm 2017 đã lây nhiễm hàng trăm nghìn máy ở hơn 150 quốc gia.

Kể từ đó, các nhóm của nhà nước quốc gia Bắc Triều Tiên đã nghiên cứu nhiều chủng ransomware như VHD, Maui và H0lyGh0st để tạo ra một nguồn doanh thu bất hợp pháp ổn định cho chế độ bị trừng phạt.

Bên cạnh việc mua sắm cơ sở hạ tầng của mình thông qua tiền điện tử được tạo ra thông qua các hoạt động tội phạm của mình, kẻ thù được biết là hoạt động dưới danh tính liên kết nước ngoài của bên thứ ba để che giấu sự tham gia của họ.

Các chuỗi tấn công do nhóm tin tặc thực hiện đòi hỏi phải khai thác các lỗ hổng bảo mật đã biết trong các thiết bị NAS Apache Log4j, SonicWall và TerraMaster (ví dụ: CVE 2021-44228, CVE-2021-20038 và CVE-2022-24990) để giành quyền truy cập ban đầu, theo dõi nó bằng cách trinh sát, di chuyển ngang và triển khai phần mềm tống tiền.

Ngoài việc sử dụng phần mềm tống tiền do tư nhân phát triển, các tác nhân đã được quan sát thấy tận dụng các công cụ có sẵn như BitLocker, DeadBolt, ech0raix, Jigsaw và YourRansom để mã hóa tệp, chưa kể đến việc mạo danh các nhóm phần mềm tống tiền khác như REvil.

Để giảm thiểu, các cơ quan khuyến nghị các tổ chức thực hiện nguyên tắc đặc quyền tối thiểu, vô hiệu hóa các giao diện quản lý thiết bị mạng không cần thiết, thực thi phân đoạn mạng nhiều lớp, yêu cầu kiểm soát xác thực chống lừa đảo và duy trì sao lưu dữ liệu định kỳ.

Cảnh báo được đưa ra khi một báo cáo mới từ Liên Hợp Quốc phát hiện ra rằng tin tặc Triều Tiên đã đánh cắp tài sản ảo kỷ lục ước tính trị giá từ 630 triệu USD đến hơn 1 tỷ USD vào năm 2022.

Báo cáo mà hãng tin AP đã xem cho biết những kẻ đe dọa đã sử dụng các kỹ thuật ngày càng tinh vi để có quyền truy cập vào các mạng kỹ thuật số liên quan đến tài chính mạng và đánh cắp thông tin từ các chính phủ, công ty và cá nhân có thể hữu ích trong các chương trình tên lửa đạn đạo và hạt nhân của Triều Tiên. .

Nó tiếp tục gọi Kimsuky, Lazarus Group và Andariel, tất cả đều thuộc Tổng cục Trinh sát (RGB), vì đã tiếp tục nhắm mục tiêu vào các nạn nhân với mục tiêu tạo doanh thu và thu thập thông tin có giá trị cho vương quốc ẩn sĩ.