Một chiến dịch gián điệp mạng kéo dài nhiều tháng do một nhóm nhà nước Trung Quốc thực hiện đã nhắm vào một số thực thể có phần mềm độc hại do thám để thu thập thông tin về nạn nhân và đáp ứng các mục tiêu chiến lược của họ.

“Các mục tiêu của chiến dịch gần đây này bao gồm Úc, Malaysia và Châu Âu, cũng như các thực thể hoạt động ở Biển Đông”, công ty an ninh doanh nghiệp Proofpoint cho biết trong một công bố hợp tác với PwC.

Các mục tiêu bao gồm các cơ quan Chính phủ địa phương và liên bang của Úc, các công ty truyền thông báo chí của Úc và các nhà sản xuất công nghiệp nặng toàn cầu tiến hành bảo trì các đội tuabin gió ở Biển Đông.

Proofpoint và PwC quy các vụ xâm nhập với độ tin cậy vừa phải là do một tác nhân đe dọa được theo dõi bởi hai công ty lần lượt có tên TA423 và Red Ladon, còn được gọi là APT40 và Leviathan.

APT40 là tên được chỉ định cho một kẻ đe dọa có động cơ gián điệp có trụ sở tại Trung Quốc, hoạt động từ năm 2013 và có hình mẫu là các thực thể nổi bật ở khu vực Châu Á – Thái Bình Dương, với trọng tâm chính là Biển Đông. Vào tháng 7 năm 2021, chính phủ Hoa Kỳ và các đồng minh của họ đã ràng buộc tập thể đối thủ với Bộ An ninh Nhà nước Trung Quốc (MSS).

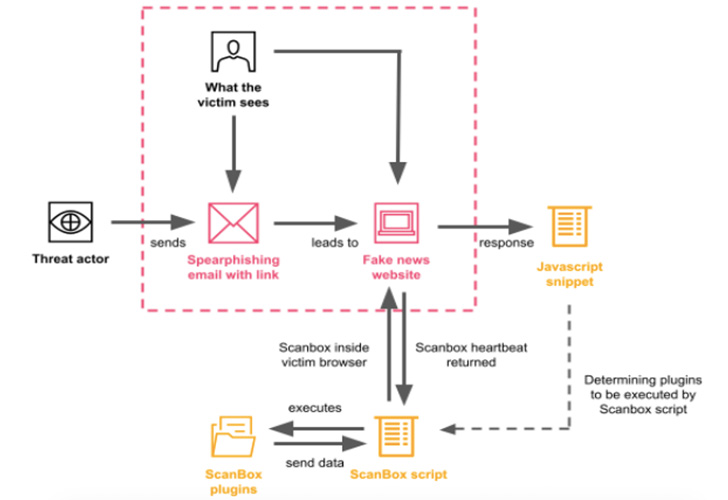

Các cuộc tấn công diễn ra dưới dạng một số đợt chiến dịch lừa đảo từ ngày 12 tháng 4 đến ngày 15 tháng 6 sử dụng các URL giả dạng các công ty truyền thông Úc để cung cấp khung do thám ScanBox. Các email lừa đảo đi kèm với các dòng tiêu đề như “Nghỉ ốm”, “Nghiên cứu người dùng” và “Yêu cầu hợp tác”.

Không giống như các lỗ hổng hoặc xâm phạm web chiến lược, trong đó một trang web hợp pháp được các mục tiêu truy cập bị nhiễm mã JavaScript độc hại, hoạt động APT40 sử dụng miền do tác nhân kiểm soát được sử dụng để phân phối phần mềm độc hại.

Các nhà nghiên cứu cho biết: “Kẻ đe dọa thường đóng vai nhân viên của ấn phẩm truyền thông hư cấu ‘Australian Morning News', cung cấp một URL đến miền độc hại và gạ gẫm các mục tiêu xem trang web của nó hoặc chia sẻ nội dung nghiên cứu mà trang web sẽ xuất bản”.

ScanBox, được sử dụng trong các cuộc tấn công vào đầu năm 2014, là một phần mềm độc hại dựa trên JavaScript cho phép các tác nhân đe dọa lập hồ sơ nạn nhân của họ cũng như cung cấp các tải trọng ở giai đoạn tiếp theo cho các mục tiêu quan tâm. Nó cũng được chia sẻ riêng tư giữa một số nhóm hack có trụ sở tại Trung Quốc, giống như HUI Loader, PlugX và ShadowPad.

Một số tác nhân đe dọa đáng chú ý đã được quan sát trước đây khi sử dụng ScanBox bao gồm APT10 (hay còn gọi là Red Apollo hoặc Stone Panda), APT27 (hay còn gọi là Gấu trúc dễ thương, Chuột may mắn hoặc Phượng hoàng đỏ) và TA413 (còn gọi là Lucky Cat).

Phần mềm độc hại cũng truy xuất và thực thi bởi phần mềm độc hại trong trình duyệt web của nạn nhân là một số plugin cho phép nó ghi lại các lần gõ phím, tạo vân tay trên trình duyệt, thu thập danh sách các tiện ích bổ sung của trình duyệt đã cài đặt, giao tiếp với các máy bị nhiễm và kiểm tra sự hiện diện của Phần mềm Kaspersky Internet Security (KIS).

Đây không phải là lần đầu tiên APT40 áp dụng phương thức sử dụng các trang web tin tức giả để triển khai ScanBox. Một chiến dịch lừa đảo năm 2018 do Mandiant phát hiện đã sử dụng các URL của bài báo được lưu trữ trên một miền giả mạo để lừa người nhận tải xuống phần mềm độc hại.

Điều thú vị là các cuộc tấn công từ tháng 4 đến tháng 6 là một phần của hoạt động lừa đảo kéo dài liên quan đến cùng một tác nhân đe dọa nhắm vào các tổ chức có trụ sở tại Malaysia và Australia cũng như các công ty toàn cầu có khả năng liên quan đến các dự án năng lượng ngoài khơi ở Biển Đông từ tháng 3 năm 2021 đến tháng 3 năm 2022.

Các cuộc tấn công này đã sử dụng các tài liệu RTF độc hại để cung cấp trình tải xuống ở giai đoạn đầu, sau đó hoạt động như một đường dẫn để truy xuất các phiên bản mã hóa của Meterpreter shellcode. Một trong những nạn nhân của chiến dịch này vào tháng 3 năm 2022 là một nhà sản xuất thiết bị hạng nặng của châu Âu được sử dụng trong các trang trại gió ngoài khơi ở eo biển Đài Loan.

Đó không phải là tất cả. APT40 cũng được cho là đứng sau Thỏa hiệp Sao chép-Dán mà Trung tâm An ninh Mạng Úc (ACSC) tiết lộ vào tháng 6 năm 2020 nhằm chống lại các cơ quan chính phủ.

Các nhà nghiên cứu cho biết: “Tác nhân gây ra mối đe dọa này đã thể hiện sự tập trung nhất quán vào các thực thể liên quan đến thăm dò năng lượng ở Biển Đông, song song với các mục tiêu trong nước của Úc bao gồm quốc phòng và chăm sóc sức khỏe”.

.