Ngày 26 tháng 4 năm 2023Ravie Lakshmanan Đe dọa mạng / Nhóm APT

Nhóm mối đe dọa liên tục nâng cao (APT) được gọi là gấu trúc lảng tránh đã được quan sát thấy nhắm mục tiêu vào một tổ chức phi chính phủ quốc tế (NGO) ở Trung Quốc Đại lục bằng phần mềm độc hại được phân phối qua các kênh cập nhật của các ứng dụng hợp pháp như Tencent QQ.

Nhà nghiên cứu bảo mật Facundo Muñoz của ESET cho biết trong một báo cáo mới được công bố hôm nay, các chuỗi tấn công được thiết kế để phân phối trình cài đặt Windows cho phần mềm độc hại MgBot. Hoạt động bắt đầu vào tháng 11 năm 2020 và tiếp tục trong suốt năm 2021.

Evasive Panda, còn được gọi là Cao nguyên Đồng và Daggerfly, là một nhóm APT nói tiếng Trung Quốc đã được quy cho một loạt các cuộc tấn công gián điệp mạng nhắm vào các thực thể khác nhau ở Trung Quốc, Hồng Kông và các quốc gia khác ở Đông và Nam Á kể từ ít nhất là cuối tháng 12 năm 2012.

Điểm nổi bật của nhóm là việc sử dụng khung phần mềm độc hại mô-đun MgBot tùy chỉnh, có khả năng nhận các thành phần bổ sung một cách nhanh chóng để mở rộng khả năng thu thập thông tin tình báo của nó.

Một số khả năng nổi bật của phần mềm độc hại bao gồm đánh cắp tệp, ghi nhật ký tổ hợp phím, thu thập dữ liệu khay nhớ tạm, ghi luồng âm thanh và đánh cắp thông tin xác thực từ trình duyệt web.

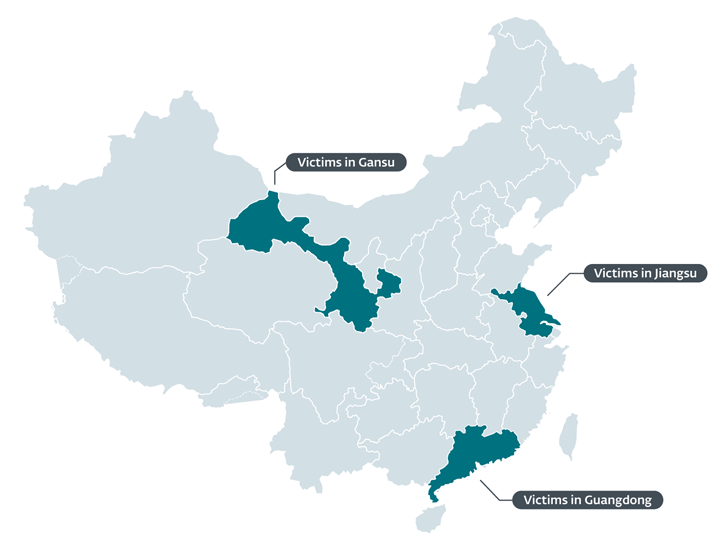

ESET, đã phát hiện ra chiến dịch này vào tháng 1 năm 2022 sau khi một ứng dụng hợp pháp của Trung Quốc được sử dụng để triển khai trình cài đặt cho cửa hậu MgBot, cho biết những người dùng được nhắm mục tiêu sống ở các tỉnh Cam Túc, Quảng Đông và Giang Tô và là thành viên của một tổ chức phi chính phủ quốc tế giấu tên.

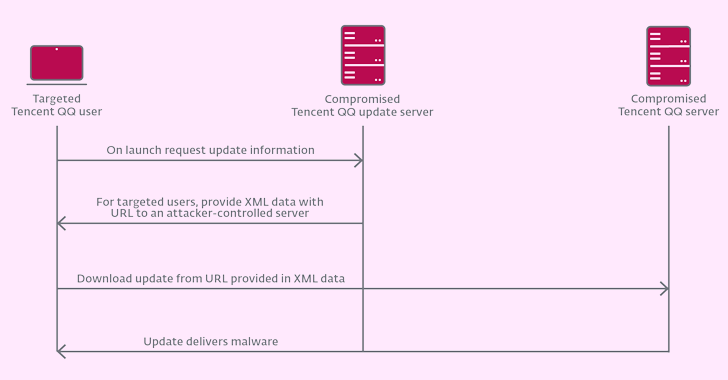

Ứng dụng bị nhiễm trojan là trình cập nhật phần mềm máy khách Tencent QQ Windows (“QQUrlMgr.exe”) được lưu trữ trên miền “update.browser.qq[.]com.” Hiện vẫn chưa rõ bằng cách nào mà kẻ đe dọa đã quản lý để cung cấp bộ cấy thông qua các bản cập nhật hợp pháp.

Nhưng nó chỉ ra một trong hai kịch bản: sự xâm phạm chuỗi cung ứng của các máy chủ cập nhật của Tencent QQ hoặc trường hợp tấn công kẻ thù ở giữa (AitM), như Kaspersky đã nêu chi tiết vào tháng 6 năm 2022 liên quan đến một nhóm hack Trung Quốc tên là LuoYu .

Trong những năm gần đây, nhiều cuộc tấn công chuỗi cung ứng phần mềm đã được dàn dựng bởi các nhóm quốc gia-nhà nước từ Nga, Trung Quốc và Triều Tiên. Những kẻ tấn công này không hề mất khả năng nhanh chóng có được dấu vết độc hại lớn, những kẻ đang ngày càng nhắm mục tiêu vào chuỗi cung ứng CNTT để xâm phạm môi trường doanh nghiệp.

Muñoz giải thích thêm: “Các kiểu đánh chặn của AitM sẽ có thể thực hiện được nếu những kẻ tấn công – LuoYu hoặc Evasive Panda – có thể xâm phạm các thiết bị dễ bị tổn thương như bộ định tuyến hoặc cổng”.

“Với quyền truy cập vào cơ sở hạ tầng xương sống của ISP – thông qua các phương tiện hợp pháp hoặc bất hợp pháp – Evasive Panda sẽ có thể chặn và trả lời các yêu cầu cập nhật được thực hiện qua HTTP hoặc thậm chí sửa đổi các gói.”

Điều này rất quan trọng vì những phát hiện được đưa ra chưa đầy một tuần sau khi các cuộc tấn công chi tiết của Symantec do tác nhân đe dọa thực hiện nhằm vào các nhà cung cấp dịch vụ viễn thông ở Châu Phi bằng cách sử dụng khung phần mềm độc hại MgBot.