Các nhà nghiên cứu đã tiết lộ một khuôn khổ tấn công mới có tên manjusaka mà họ gọi là “anh em ruột của Sliver và Cobalt Strike của Trung Quốc.”

“Một phiên bản đầy đủ chức năng của lệnh và điều khiển (C2), được viết bằng GoLang với Giao diện người dùng bằng tiếng Trung giản thể, có sẵn miễn phí và có thể dễ dàng tạo ra các bộ cấy mới với các cấu hình tùy chỉnh, tăng khả năng áp dụng rộng rãi hơn khuôn khổ này Cisco Talos cho biết trong một báo cáo mới.

Sliver và Cobalt Strike là các khung mô phỏng đối thủ hợp pháp đã được các tác nhân đe dọa sử dụng để thực hiện các hoạt động sau khai thác như trinh sát mạng, di chuyển bên và tạo điều kiện triển khai các trọng tải tiếp theo.

Được viết bằng tiếng Rust, Manjusaka – có nghĩa là “hoa bò” – được quảng cáo là tương đương với khuôn khổ Cobalt Strike với khả năng nhắm mục tiêu cả hệ điều hành Windows và Linux. Nhà phát triển của nó được cho là nằm ở khu vực Quảng Đông của Trung Quốc.

Các nhà nghiên cứu lưu ý: “Thiết bị cấy ghép bao gồm vô số khả năng của trojan truy cập từ xa (RAT) bao gồm một số chức năng tiêu chuẩn và một mô-đun quản lý tệp chuyên dụng,” các nhà nghiên cứu lưu ý.

Một số tính năng được hỗ trợ liên quan đến việc thực thi các lệnh tùy ý, thu thập thông tin đăng nhập trình duyệt từ Google Chrome, Microsoft Edge, Qihoo 360, Tencent QQ Browser, Opera, Brave và Vivaldi, thu thập mật khẩu Wi-Fi, chụp ảnh màn hình và lấy thông tin hệ thống toàn diện.

Nó cũng được thiết kế để khởi chạy mô-đun quản lý tệp để thực hiện nhiều hoạt động như liệt kê tệp cũng như quản lý tệp và thư mục trên hệ thống bị xâm phạm.

Mặt khác, biến thể ELF của backdoor, trong khi bao gồm hầu hết các chức năng như đối tác Windows của nó, không kết hợp khả năng thu thập thông tin xác thực từ các trình duyệt dựa trên Chromium và thu thập mật khẩu đăng nhập Wi-Fi.

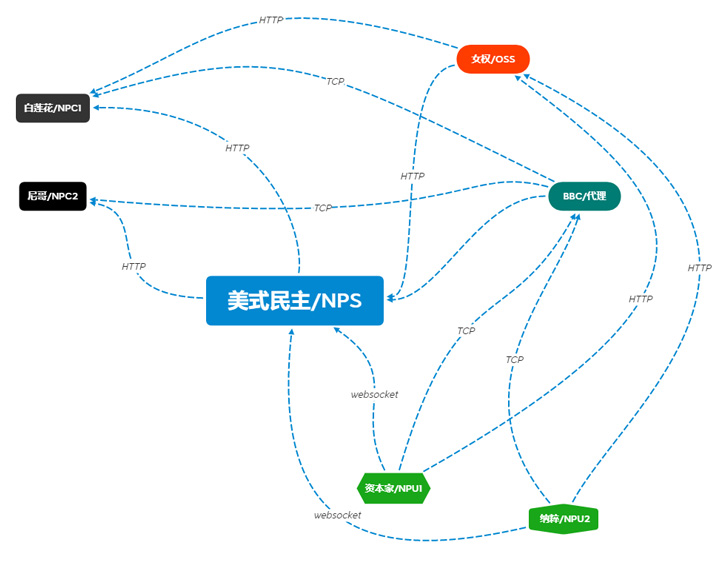

Ngoài ra, một phần của khung ngôn ngữ Trung Quốc là tệp thực thi máy chủ C2 được mã hóa bằng Golang và có sẵn trên GitHub tại “hxxps: // github[.]com / YDHCUI / manjusaka. “Thành phần thứ ba là bảng điều khiển quản trị được xây dựng trên khung web Gin cho phép người điều hành tạo ra bộ cấy Rust.

Về phần nó, hệ nhị phân máy chủ được thiết kế để giám sát và quản lý một điểm cuối bị nhiễm, ngoài việc tạo ra các bộ cấy Rust thích hợp tùy thuộc vào hệ điều hành và đưa ra các lệnh cần thiết.

Điều đó nói rằng, chuỗi bằng chứng cho thấy rằng nó đang được phát triển tích cực hoặc các thành phần của nó được cung cấp cho các tác nhân khác như một dịch vụ.

Talos cho biết họ đã phát hiện ra trong quá trình điều tra về một chuỗi lây nhiễm maldoc sử dụng mồi nhử theo chủ đề COVID-19 ở Trung Quốc để cung cấp các đèn hiệu Cobalt Strike trên các hệ thống bị nhiễm bệnh, đồng thời cho biết thêm tác nhân đe dọa tương tự cũng sử dụng các thiết bị cấy ghép từ khuôn khổ Manjusaka trong tự nhiên.

Các phát hiện được đưa ra vài tuần sau khi phát hiện ra rằng các phần tử độc hại đã được quan sát thấy lạm dụng một phần mềm mô phỏng kẻ thù hợp pháp khác có tên Brute Ratel (BRc4) trong các cuộc tấn công của chúng nhằm cố gắng nằm dưới radar và tránh bị phát hiện.

Các nhà nghiên cứu cho biết: “Tính khả dụng của khung tấn công Manjusaka là một dấu hiệu cho thấy sự phổ biến của các công nghệ tấn công có sẵn rộng rãi với cả phần mềm tội phạm và các nhà khai thác APT.

“Khung tấn công mới này chứa tất cả các tính năng mà người ta mong đợi từ một thiết bị cấy ghép, tuy nhiên, nó được viết bằng các ngôn ngữ lập trình di động và hiện đại nhất. như những ứng dụng chạy trên các thiết bị nhúng. “

.