Một hoạt động lừa đảo dưới dạng dịch vụ tinh vi có tên Classiscam hiện đã xâm nhập vào Singapore, hơn 1,5 năm sau khi mở rộng sang châu Âu.

“Những kẻ lừa đảo giả dạng người mua hợp pháp tiếp cận người bán với yêu cầu mua hàng từ danh sách của họ và mục đích cuối cùng là đánh cắp dữ liệu thanh toán”, Group-IB cho biết trong một báo cáo được chia sẻ với The Hacker News.

Công ty an ninh mạng gọi các nhà khai thác là “mạng lưới tội phạm lừa đảo được phối hợp tốt và có công nghệ tiên tiến.”

Classiscam đề cập đến một hoạt động tội phạm mạng có trụ sở tại Nga được ghi nhận lần đầu tiên vào mùa hè năm 2019 nhưng chỉ được chú ý một năm sau đó trùng với sự gia tăng hoạt động do sự gia tăng mua sắm trực tuyến sau khi bùng phát COVID-19.

Được gọi là kế hoạch lừa đảo được sử dụng rộng rãi nhất trong thời kỳ đại dịch, Classiscam nhắm mục tiêu đến những người sử dụng thị trường và các dịch vụ liên quan đến cho thuê tài sản, đặt phòng khách sạn, chuyển khoản ngân hàng trực tuyến, bán lẻ trực tuyến, chia sẻ chuyến đi và giao hàng trọn gói.

Các mục tiêu ban đầu bao gồm người dùng các trang rao vặt và thị trường phổ biến của Nga, trước khi di cư sang Châu Âu và Hoa Kỳ. Ukraine, Mỹ và Uzbekistan.

Hoạt động gian lận trải dài trên 64 quốc gia ở Châu Âu, Cộng đồng các quốc gia độc lập (CIS) và Trung Đông, với 169 thương hiệu được sử dụng để thực hiện các cuộc tấn công. Từ tháng 4 năm 2020 đến tháng 2 năm 2022, bọn tội phạm sử dụng Classiscam được cho là đã thu lợi bất chính ít nhất 29,5 triệu đô la.

Điều đáng chú ý về chiến dịch này là nó phụ thuộc nhiều vào các chương trình và cuộc trò chuyện Telegram để điều phối hoạt động và tạo các trang lừa đảo và lừa đảo.

Đây là cốt lõi của cách hoạt động của tất cả: Những kẻ lừa đảo đăng quảng cáo mồi chài trên các thị trường phổ biến và các trang web phân loại, thường cung cấp máy chơi game, máy tính xách tay và điện thoại thông minh để bán với mức chiết khấu đáng kể.

Khi một nạn nhân tiềm năng liên hệ với người bán (tức là tác nhân đe dọa) thông qua cửa hàng trực tuyến, nhà điều hành Classiscam sẽ đánh lừa mục tiêu để tiếp tục trò chuyện trên dịch vụ nhắn tin của bên thứ ba như WhatsApp hoặc Viber trước khi gửi liên kết đến trang thanh toán giả mạo tới hoàn thành giao dịch.

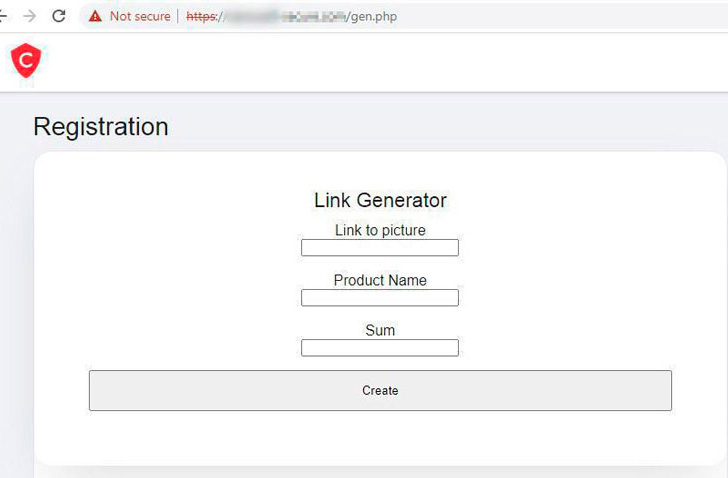

Lược đồ liên quan đến hệ thống phân cấp gồm quản trị viên, công nhân và người gọi. Trong khi các quản trị viên phụ trách việc tuyển dụng thành viên mới, tự động tạo các trang lừa đảo và đăng ký tài khoản mới, thì chính những người làm công tác tạo tài khoản trên các trang web rao vặt miễn phí và đặt các quảng cáo giả mạo.

Người lao động, những người nhận được 70-80% số tiền bị đánh cắp, cũng có trách nhiệm giao tiếp với nạn nhân thông qua hệ thống trò chuyện của nền tảng và gửi các liên kết lừa đảo được thiết kế để thực hiện thanh toán cho hàng hóa đã mua.

Các nhà nghiên cứu cho biết: “Người lao động là những người tham gia chính của kế hoạch lừa đảo Classiscam: mục tiêu của họ là thu hút lưu lượng truy cập vào các tài nguyên lừa đảo.

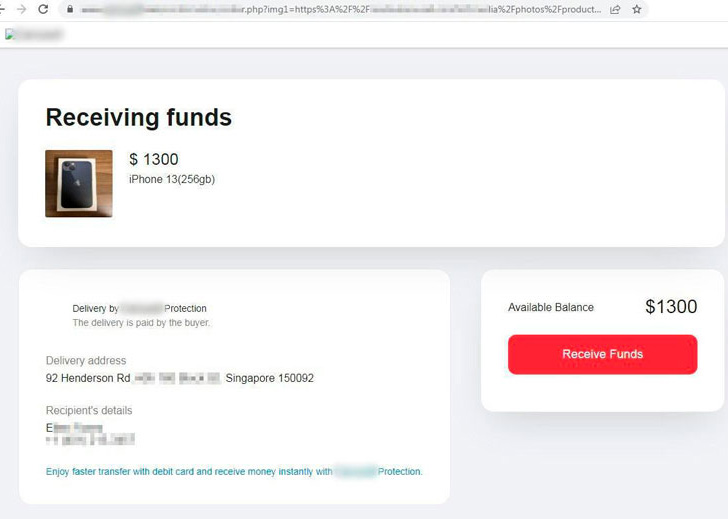

Về phần chúng, các URL lừa đảo được tạo thông qua chương trình Telegram bắt chước các trang thanh toán của các trang web được phân loại tại địa phương nhưng được lưu trữ trên các miền lookalike. Tuy nhiên, điều này đòi hỏi công nhân phải gửi liên kết với sản phẩm mồi cho bot.

Các nhà nghiên cứu cho biết: “Sau khi tiếp xúc ban đầu với người bán hợp pháp, những kẻ lừa đảo tạo ra một liên kết lừa đảo duy nhất khiến người bán nhầm lẫn bằng cách hiển thị thông tin về ưu đãi của người bán và bắt chước trang web và URL được phân loại chính thức của họ”. “Những kẻ lừa đảo cho rằng việc thanh toán đã được thực hiện và dụ nạn nhân thực hiện thanh toán để giao hàng hoặc thu tiền.”

Các trang lừa đảo cũng bao gồm một tùy chọn để kiểm tra số dư tài khoản ngân hàng của nạn nhân với mục tiêu xác định những thẻ “có giá trị” nhất.

Hơn nữa, một số trường hợp còn cố gắng lừa nạn nhân lần thứ hai bằng cách gọi điện cho họ yêu cầu hoàn lại tiền để nhận lại tiền của họ. Các cuộc gọi này được thực hiện bởi trợ lý nhân viên giả dạng chuyên gia hỗ trợ công nghệ cho nền tảng.

Trong trường hợp này, các mục tiêu được đưa đến một trang thanh toán gian lận để nhập chi tiết thẻ của họ và xác nhận nó bằng cách cung cấp mật khẩu nhận được qua SMS. Nhưng thay vì hoàn lại tiền, số tiền tương tự lại được ghi nợ từ thẻ của nạn nhân.

Mặc dù mô thức operandi nói trên là một ví dụ của lừa đảo người bán, trong đó người mua (tức là nạn nhân) nhận được một liên kết thanh toán lừa đảo và bị lừa đảo tiền của họ, thì cũng có những trò lừa đảo người mua.

Điều này dẫn đến việc kẻ lừa đảo liên hệ với người bán hợp pháp dưới vỏ bọc khách hàng và gửi biểu mẫu thanh toán giả mạo do bot tạo ra, mạo danh một thị trường được cho là nhằm mục đích xác minh. Nhưng một khi người bán nhập thông tin thẻ ngân hàng của họ, một khoản tiền tương đương với giá thành sản phẩm sẽ được trừ vào tài khoản của họ.

Toàn bộ cơ sở hạ tầng tấn công do Classiscammers vận hành bao gồm 200 tên miền, 18 tên miền trong số đó được tạo ra để lừa người dùng của một trang web phân loại không tên của Singapore. Các trang web khác trong mạng là các công ty chuyển nhà của Singapore, các trang web được phân loại ở Châu Âu, Châu Á và Trung Đông, ngân hàng, thị trường, thương hiệu thực phẩm và tiền điện tử, và các công ty giao hàng.

“Nghe có vẻ như vậy, Classiscam phức tạp hơn nhiều để giải quyết so với các loại lừa đảo thông thường”, Ilia Rozhnov siad của Group-IB. “Không giống như các trò gian lận thông thường, Classiscam hoàn toàn tự động và có thể được phân phối rộng rãi. Những kẻ lừa đảo có thể tạo ra một danh sách liên kết vô tận khi đang di chuyển.”

“Để làm phức tạp việc phát hiện và gỡ xuống, trang chủ của các miền giả mạo luôn chuyển hướng đến trang web chính thức của một nền tảng được phân loại tại địa phương.”

.