Kẻ gây ra mối đe dọa Iran được gọi là Con mèo trong nước đã bị gán cho một chiến dịch di động mới giả mạo như một ứng dụng dịch để phân phối một biến thể cập nhật của phần mềm độc hại android được gọi là FurBall.

Nhà nghiên cứu Lukas Stefanko của ESET cho biết trong một báo cáo được chia sẻ với The Hacker News: “Kể từ tháng 6 năm 2021, nó đã được phân phối dưới dạng ứng dụng dịch thuật thông qua bản sao của một trang web Iran cung cấp các bài báo, tạp chí và sách đã dịch.

Các bản cập nhật, mặc dù vẫn giữ nguyên chức năng giám sát như các phiên bản trước đó, được thiết kế để tránh bị phát hiện bởi các giải pháp bảo mật, công ty an ninh mạng Slovakia cho biết thêm.

Trong nước Kitten, còn được gọi là APT-C-50, là một nhóm hoạt động đe dọa Iran trước đây đã được xác định là nhắm mục tiêu vào các cá nhân quan tâm với mục tiêu thu thập thông tin nhạy cảm từ các thiết bị di động bị xâm nhập. Nó được biết là đã hoạt động ít nhất từ năm 2016.

Một phân tích chiến thuật do Trend Micro thực hiện vào năm 2019 cho thấy các mối liên hệ tiềm năng của Internal Kitten với một nhóm khác có tên là Bouncing Golf, một chiến dịch gián điệp mạng nhắm vào các quốc gia Trung Đông.

APT-C-50 chủ yếu chỉ ra “những công dân Iran có thể gây ra mối đe dọa đối với sự ổn định của chế độ Iran, bao gồm những người bất đồng chính kiến trong nội bộ, lực lượng đối lập, những người ủng hộ ISIS, người Kurd thiểu số ở Iran, v.v.”, theo Check Point.

Các chiến dịch do nhóm thực hiện theo truyền thống dựa vào việc dụ các nạn nhân tiềm năng cài đặt một ứng dụng giả mạo thông qua các phương tiện tấn công khác nhau, bao gồm các trang blog của Iran, các kênh Telegram và tin nhắn SMS.

Bất kể phương pháp được sử dụng là gì, các ứng dụng hoạt động như một đường dẫn để phân phối một phần mềm độc hại được đặt tên bởi công ty an ninh mạng của Israel có tên là Furball, một phiên bản tùy chỉnh của KidLogger đi kèm với khả năng thu thập và lọc dữ liệu cá nhân từ các thiết bị.

Lần lặp lại mới nhất của chiến dịch được ESET phát hiện liên quan đến ứng dụng hoạt động dưới vỏ bọc của một dịch vụ dịch thuật. Các trang bìa trước đây được sử dụng để che giấu hành vi độc hại trải dài các danh mục khác nhau như ứng dụng bảo mật, tin tức, trò chơi và hình nền.

Ứng dụng (“sarayemaghale.apk”) được phân phối qua một trang web giả mạo bắt chước tải xuốngmaghaleh[.]com, một trang web hợp pháp cung cấp các bài báo và sách được dịch từ tiếng Anh sang tiếng Ba Tư.

Điều đáng chú ý về phiên bản mới nhất là trong khi các chức năng phần mềm gián điệp cốt lõi được giữ lại, phần mềm tạo tác chỉ yêu cầu một quyền truy cập danh bạ, hạn chế nó truy cập tin nhắn SMS, vị trí thiết bị, nhật ký cuộc gọi và dữ liệu khay nhớ tạm.

Stefanko chỉ ra: “Lý do có thể là mục đích của nó là ở dưới tầm kiểm soát; mặt khác, chúng tôi cũng nghĩ rằng nó có thể báo hiệu rằng đó chỉ là giai đoạn trước của một cuộc tấn công lừa đảo trực tuyến được thực hiện qua tin nhắn văn bản”, Stefanko chỉ ra.

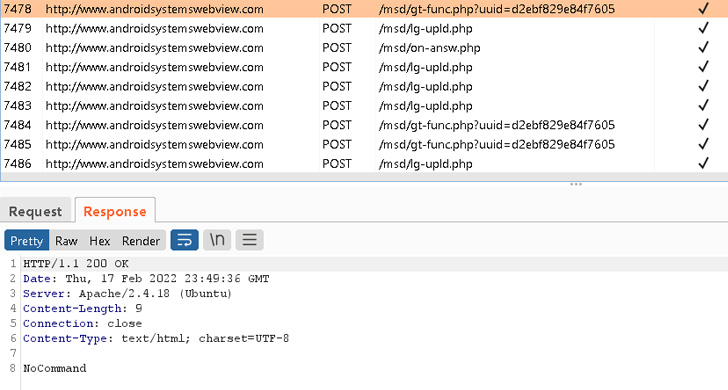

Bất chấp khuyết điểm này, phần mềm độc hại Furball, ở dạng hiện tại, có thể truy xuất lệnh từ một máy chủ từ xa cho phép nó thu thập danh bạ, tệp từ bộ nhớ ngoài, danh sách các ứng dụng đã cài đặt, siêu dữ liệu hệ thống cơ bản và tài khoản người dùng được đồng bộ hóa.

Mặc dù vậy, việc giảm chức năng ứng dụng đang hoạt động, mẫu này còn nổi bật hơn khi triển khai một sơ đồ làm xáo trộn mã cơ bản được coi là một nỗ lực để vượt qua các rào cản bảo mật.

Stefanko nói: “Chiến dịch Con mèo trong nước vẫn đang hoạt động, sử dụng các trang web sao chép để nhắm vào các công dân Iran. “Mục tiêu của nhà điều hành đã thay đổi một chút từ việc phân phối phần mềm gián điệp Android đầy đủ tính năng sang một biến thể nhẹ hơn.”