Các nhà nghiên cứu đã trình bày chi tiết cái mà họ gọi là “nỗ lực thành công đầu tiên” trong việc giải mã dữ liệu bị nhiễm ransomware Hive mà không dựa vào khóa riêng được sử dụng để khóa quyền truy cập vào nội dung.

“Chúng tôi có thể khôi phục khóa chính để tạo khóa mã hóa tệp mà không có khóa riêng của kẻ tấn công, bằng cách sử dụng lỗ hổng mật mã được xác định thông qua phân tích”, một nhóm học giả từ Đại học Kookmin của Hàn Quốc cho biết trong một bài báo mới phân tích quy trình mã hóa của nó.

Hive, giống như các nhóm tội phạm mạng khác, vận hành ransomware-as-a-service sử dụng các cơ chế khác nhau để xâm phạm mạng kinh doanh, lấy cắp dữ liệu và mã hóa dữ liệu trên mạng, đồng thời cố gắng thu tiền chuộc để đổi lấy quyền truy cập vào phần mềm giải mã.

Nó được quan sát lần đầu tiên vào tháng 6 năm 2021, khi nó tấn công một công ty có tên là Altus Group. Hive tận dụng nhiều phương pháp xâm nhập ban đầu, bao gồm các máy chủ RDP dễ bị tấn công, thông tin đăng nhập vpn bị xâm phạm, cũng như email lừa đảo với các tệp đính kèm độc hại.

Nhóm này cũng thực hiện kế hoạch tống tiền kép ngày càng sinh lợi, trong đó các kẻ gian không chỉ mã hóa bằng cách lấy cắp dữ liệu nhạy cảm của nạn nhân và đe dọa làm rò rỉ thông tin trên trang Tor của họ, “HiveLeaks.”

Theo công ty phân tích blockchain Chainalysis, kể từ ngày 16 tháng 10 năm 2021, chương trình Hive RaaS đã làm ít nhất 355 công ty trở thành nạn nhân, với nhóm này đảm bảo vị trí thứ tám trong số 10 chủng ransomware hàng đầu theo doanh thu vào năm 2021, theo công ty phân tích blockchain Chainalysis.

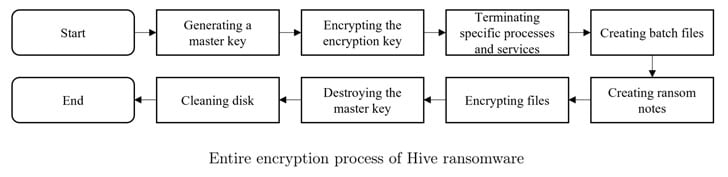

Các hoạt động độc hại liên quan đến nhóm cũng đã khiến Cục Điều tra Liên bang Hoa Kỳ (FBI) phát hành một báo cáo Flash nêu chi tiết phương thức hoạt động của các cuộc tấn công, lưu ý cách thức ransomware chấm dứt các quy trình liên quan đến sao lưu, chống vi-rút và sao chép tệp để tạo điều kiện thuận lợi mã hóa.

Lỗ hổng mật mã được các nhà nghiên cứu xác định liên quan đến cơ chế tạo và lưu trữ các khóa chính, với dòng ransomware chỉ mã hóa các phần được chọn của tệp chứ không phải toàn bộ nội dung bằng cách sử dụng hai dòng khóa lấy từ khóa chính.

Các nhà nghiên cứu giải thích: “Đối với mỗi quá trình mã hóa tệp, hai dòng khóa từ khóa chính là cần thiết. “Hai dòng khóa được tạo bằng cách chọn hai hiệu số ngẫu nhiên từ khóa chính và trích xuất tương ứng 0x100000 byte (1MiB) và 0x400 byte (1KiB) từ độ lệch đã chọn.”

Dòng khóa mã hóa, được tạo từ hoạt động XOR của hai dòng khóa, sau đó được XOR với dữ liệu trong các khối thay thế để tạo tệp được mã hóa. Nhưng kỹ thuật này cũng giúp nó có thể đoán được dòng khóa và khôi phục khóa chính, từ đó cho phép giải mã các tệp được mã hóa không sử dụng khóa riêng của kẻ tấn công.

Các nhà nghiên cứu nói rằng họ có thể vũ khí hóa lỗ hổng để đưa ra phương pháp khôi phục đáng tin cậy hơn 95% số khóa được sử dụng trong quá trình mã hóa.

“Khóa chính khôi phục 92% thành công trong việc giải mã khoảng 72% tệp, khóa chính khôi phục 96% thành công trong việc giải mã khoảng 82% tệp và khóa chính khôi phục 98% đã giải mã thành công khoảng 98% tệp, “các nhà nghiên cứu cho biết.

.