Ngày 13 tháng 4 năm 2023Ravie LakshmananTấn công mạng / Đe dọa mạng

Tác nhân đe dọa Triều Tiên được gọi là Nhóm Lazarus đã được quan sát thấy đang chuyển trọng tâm và nhanh chóng phát triển các công cụ và chiến thuật của mình như một phần của chiến dịch dài hạn được gọi là Cuốn sổ tử thần.

Trong khi kẻ thù quốc gia được biết đến với việc kiên trì nhắm vào lĩnh vực tiền điện tử, các cuộc tấn công gần đây cũng nhắm mục tiêu vào các lĩnh vực ô tô, học thuật và quốc phòng ở Đông Âu và các khu vực khác trên thế giới, trong những gì được coi là một trục “quan trọng”.

Nhà nghiên cứu Seongsu Park của Kaspersky cho biết trong một phân tích được công bố hôm thứ Tư: “Tại thời điểm này, kẻ tấn công đã chuyển tất cả các tài liệu mồi nhử sang mô tả công việc liên quan đến các nhà thầu quốc phòng và cơ quan ngoại giao”.

Sự sai lệch trong việc nhắm mục tiêu, cùng với việc sử dụng các vectơ lây nhiễm được cập nhật, được cho là đã xảy ra vào tháng 4 năm 2020. Điều đáng chú ý là cụm DeathNote cũng được theo dõi dưới biệt danh Operation Dream Job hoặc NukeSped. Mandiant thuộc sở hữu của Google cũng đã ràng buộc một tập hợp con của hoạt động với một nhóm mà nó gọi là UNC2970.

Các cuộc tấn công lừa đảo nhằm vào các doanh nghiệp tiền điện tử thường đòi hỏi phải sử dụng các chiêu dụ theo chủ đề khai thác bitcoin trong email để lôi kéo các mục tiêu tiềm năng mở các tài liệu có liên quan đến vĩ mô nhằm loại bỏ cửa hậu Manuscrypt (còn gọi là NukeSped) trên máy bị xâm nhập.

Việc nhắm mục tiêu vào ngành ô tô và học thuật gắn liền với các cuộc tấn công rộng lớn hơn của Tập đoàn Lazarus nhằm vào ngành công nghiệp quốc phòng, theo tài liệu của công ty an ninh mạng Nga vào tháng 10 năm 2021, dẫn đến việc triển khai bộ cấy BLINDINGCAN (còn gọi là AIRDRY hoặc ZetaNile) và COPPERHEDGE.

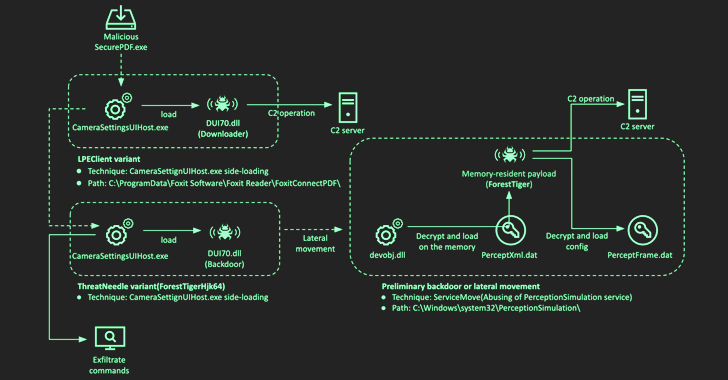

Trong một chuỗi tấn công thay thế, kẻ đe dọa đã sử dụng phiên bản trojanzied của ứng dụng đọc PDF hợp pháp có tên là SumatraPDF Reader để bắt đầu quy trình độc hại của nó. Việc sử dụng các ứng dụng đọc PDF giả mạo của Tập đoàn Lazarus đã được Microsoft tiết lộ trước đây.

Mục tiêu của các cuộc tấn công này bao gồm một nhà cung cấp giải pháp giám sát tài sản CNTT có trụ sở tại Latvia và một nhóm chuyên gia cố vấn ở Hàn Quốc, sau đó dẫn đến việc lạm dụng phần mềm bảo mật hợp pháp được sử dụng rộng rãi ở quốc gia này để thực thi các trọng tải.

Các cuộc tấn công kép “chỉ ra khả năng tấn công chuỗi cung ứng của Lazarus”, Kaspersky lưu ý vào thời điểm đó. Kể từ đó, nhóm đối thủ đã bị đổ lỗi cho cuộc tấn công chuỗi cung ứng nhằm vào nhà cung cấp dịch vụ VoIP doanh nghiệp 3CX được đưa ra ánh sáng vào tháng trước.

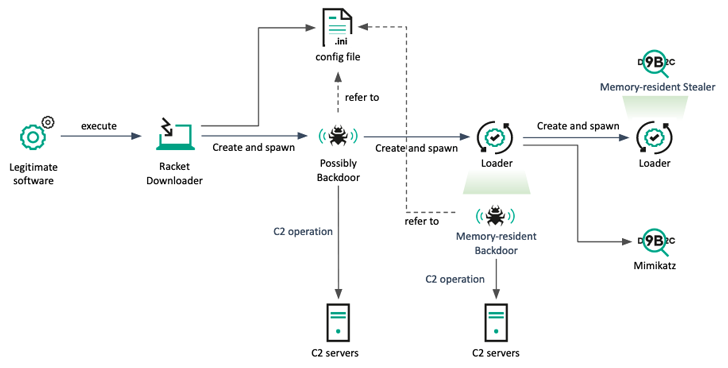

Kaspersky cho biết họ đã phát hiện ra một cuộc tấn công khác vào tháng 3 năm 2022 nhắm vào một số nạn nhân ở Hàn Quốc bằng cách khai thác cùng một phần mềm bảo mật để cung cấp phần mềm độc hại cho trình tải xuống có khả năng phân phối một cửa hậu cũng như một trình đánh cắp thông tin để thu thập dữ liệu gõ phím và khay nhớ tạm.

Park cho biết: “Cửa hậu mới được cấy ghép có khả năng thực hiện một tải trọng đã truy xuất bằng giao tiếp ống dẫn có tên”, đồng thời cho biết thêm rằng nó cũng “chịu trách nhiệm thu thập và báo cáo thông tin của nạn nhân”.

Cũng trong khoảng thời gian đó, cửa hậu tương tự được cho là đã được sử dụng để thỏa hiệp với một nhà thầu quốc phòng ở Mỹ Latinh bằng cách sử dụng các kỹ thuật tải bên DLL khi mở tệp PDF được chế tạo đặc biệt bằng trình đọc PDF bị trojan hóa.

Tập đoàn Lazarus cũng có liên quan đến một vụ vi phạm thành công một nhà thầu quốc phòng khác ở Châu Phi vào tháng 7 năm ngoái, trong đó một “ứng dụng PDF đáng ngờ” đã được gửi qua Skype để cuối cùng loại bỏ một biến thể của một cửa hậu có tên là ThreatNeedle và một bộ cấy khác có tên là ForestTiger để lấy cắp dữ liệu .

“Nhóm Lazarus là một nhóm đe dọa khét tiếng và có tay nghề cao,” Park nói. “Khi nhóm Lazarus tiếp tục tinh chỉnh các phương pháp của mình, điều quan trọng là các tổ chức phải duy trì cảnh giác và thực hiện các biện pháp chủ động để bảo vệ chống lại các hoạt động độc hại của nó.”