Hôm thứ Sáu, Microsoft đã tiết lộ mối liên hệ tiềm tàng giữa con sâu dựa trên USB Raspberry Robin và một nhóm tội phạm mạng khét tiếng của Nga được theo dõi là Evil Corp.

Gã khổng lồ công nghệ cho biết họ đã quan sát thấy phần mềm độc hại FakeUpdates (hay còn gọi là SocGholish) được phân phối thông qua các đợt lây nhiễm Raspberry Robin hiện có vào ngày 26 tháng 7 năm 2022.

Raspberry Robin, còn được gọi là QNAP Worm, được biết là lây lan từ một hệ thống bị xâm nhập thông qua các thiết bị USB bị nhiễm chứa các tệp .LNK độc hại đến các thiết bị khác trong mạng mục tiêu.

Chiến dịch, được phát hiện lần đầu tiên bởi Red Canary vào tháng 9 năm 2021, đã rất khó nắm bắt vì không có hoạt động giai đoạn sau nào được ghi nhận cũng như không có bất kỳ mối liên hệ cụ thể nào liên kết nó với một nhóm hoặc tác nhân đe dọa đã biết.

Việc tiết lộ đánh dấu bằng chứng đầu tiên về các hành động sau khai thác do tác nhân đe dọa thực hiện khi tận dụng phần mềm độc hại để có được quyền truy cập ban đầu vào máy tính Windows.

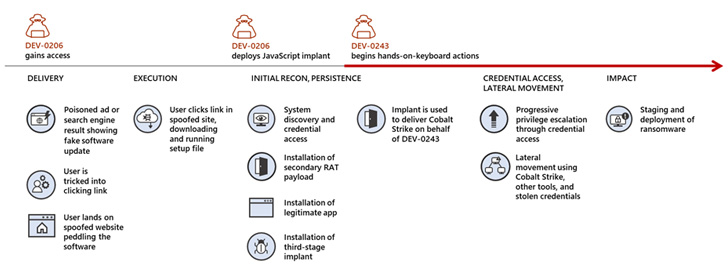

“Hoạt động FakeUpdates liên quan đến DEV-0206 trên các hệ thống bị ảnh hưởng đã dẫn đến các hành động tiếp theo tương tự như hành vi trước ransomware DEV-0243”, Microsoft lưu ý.

DEV-0206 là biệt danh của Redmond cho một nhà môi giới truy cập ban đầu triển khai một khung JavaScript độc hại được gọi là FakeUpdates bằng cách lôi kéo các mục tiêu tải xuống các bản cập nhật trình duyệt giả mạo.

Phần mềm độc hại, về cốt lõi, hoạt động như một đường dẫn cho các chiến dịch khác sử dụng quyền truy cập này được mua từ DEV-0206 để phân phối các tải trọng khác, chủ yếu là các trình tải Cobalt Strike được gán cho DEV-0243, còn được gọi là Evil Corp.

Còn được gọi là Gold Drake và Indrik Spider, nhóm hack có động cơ tài chính đã vận hành phần mềm độc hại dridex trong lịch sử và từ đó chuyển sang triển khai một chuỗi các họ ransomware trong nhiều năm, bao gồm cả LockBit gần đây nhất.

“Việc nhóm hoạt động ‘EvilCorp' sử dụng tải trọng RaaS có thể là một nỗ lực của DEV-0243 nhằm tránh quy kết cho nhóm của họ, điều này có thể không khuyến khích thanh toán do tình trạng bị trừng phạt của họ”, Microsoft cho biết.

Hiện vẫn chưa rõ ràng những kết nối chính xác nào mà Evil Corp, DEV-0206 và DEV-0243 có thể có với nhau.

Katie Nickels, giám đốc tình báo của Red Canary, cho biết trong một tuyên bố chia sẻ với The Hacker News rằng những phát hiện này, nếu được chứng minh là đúng, sẽ lấp đầy một “khoảng trống lớn” với mô hình hoạt động của Raspberry Robin.

Nickels cho biết: “Chúng tôi tiếp tục thấy hoạt động của Raspberry Robin, nhưng chúng tôi không thể liên kết nó với bất kỳ cá nhân, công ty, thực thể hoặc quốc gia cụ thể nào.

“Cuối cùng, còn quá sớm để nói liệu Evil Corp có chịu trách nhiệm hoặc liên kết với Raspberry Robin hay không. Hệ sinh thái Ransomware-as-a-Service (RaaS) là một hệ thống phức tạp, nơi các nhóm tội phạm khác nhau hợp tác với nhau để đạt được nhiều mục tiêu khác nhau. Do đó, có thể khó gỡ rối mối quan hệ giữa các họ phần mềm độc hại và hoạt động được quan sát. “

.