Một nhóm hoạt động bị nghi ngờ là mối đe dọa của Iran có liên quan đến các cuộc tấn công nhằm vào các tổ chức vận chuyển, chính phủ, năng lượng và chăm sóc sức khỏe của Israel như một phần của chiến dịch tập trung vào hoạt động gián điệp bắt đầu vào cuối năm 2020.

Công ty an ninh mạng Mandiant đang theo dõi nhóm dưới biệt danh chưa được phân loại của nó UNC3890được cho là sẽ tiến hành các hoạt động phù hợp với lợi ích của Iran.

Nhóm nghiên cứu Israel của công ty lưu ý: “Dữ liệu thu thập được có thể được tận dụng để hỗ trợ các hoạt động khác nhau, từ hack và rò rỉ, cho đến kích hoạt các cuộc tấn công chiến tranh động học như những cuộc tấn công đã gây khó khăn cho ngành vận tải biển trong những năm gần đây”.

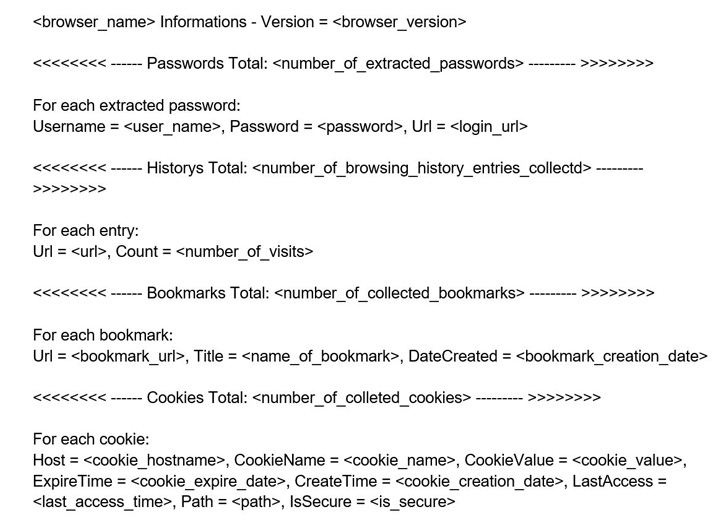

Các cuộc xâm nhập do nhóm gắn kết dẫn đến việc triển khai hai phần mềm độc hại độc quyền: một cửa sau “nhỏ nhưng hiệu quả” có tên SUGARUSH và một trình đánh cắp thông tin xác thực của trình duyệt có tên SUGARDUMP lấy cắp thông tin mật khẩu tới một địa chỉ email được liên kết với Gmail, ProtonMail, Yahoo và Yandex .

Cũng được sử dụng là một mạng lưới các máy chủ ra lệnh và kiểm soát (C2) lưu trữ các trang đăng nhập giả mạo mạo danh các nền tảng hợp pháp như Office 365, LinkedIn và Facebook được thiết kế để giao tiếp với các mục tiêu cũng như một lỗ hổng được cho là có duy nhất trong lĩnh vực vận chuyển.

Mandiant đã chỉ ra rằng lỗ hổng tưới nước, kể từ tháng 11 năm 2021, được lưu trữ trên trang đăng nhập của một công ty vận chuyển hợp pháp của Israel.

Trong khi phương pháp luận chính xác cho quyền truy cập ban đầu vẫn chưa được xác định, nó bị nghi ngờ có liên quan đến sự kết hợp của các lỗ hổng, thu thập thông tin xác thực bằng cách giả mạo là các dịch vụ hợp pháp và lời mời làm việc gian lận cho vị trí nhà phát triển phần mềm tại công ty phân tích dữ liệu LexisNexis.

Các nhà nghiên cứu lưu ý: “Một trong những nỗ lực gần đây nhất của UNC3890 nhằm nhắm vào nạn nhân bao gồm việc sử dụng video quảng cáo cho búp bê robot dựa trên AI, được sử dụng như một chiêu dụ để cung cấp SUGARDUMP”, các nhà nghiên cứu lưu ý.

SUGARUSH, phần mềm độc hại thứ hai, hoạt động bằng cách thiết lập kết nối với máy chủ C2 nhúng để thực hiện các lệnh CMD tùy ý do kẻ tấn công đưa ra, cấp cho kẻ thù toàn quyền kiểm soát môi trường của nạn nhân khi có được quyền truy cập ban đầu.

Các công cụ khác được UNC3890 sử dụng bao gồm phần mềm kiểm tra thâm nhập Metasploit và Unicorn, một tiện ích có sẵn công khai để thực hiện một cuộc tấn công hạ cấp PowerShell và đưa mã shellcode vào bộ nhớ.

Mối liên hệ của nhóm với Iran bắt nguồn từ việc sử dụng các tạo tác ngôn ngữ Farsi trong phiên bản mới nhất của SUGARDUMP, mục tiêu nhất quán là các thực thể Israel có quan hệ với các nhóm tác nhân đe dọa Iran khác và việc sử dụng Khung NorthStar C2.

.