Ngày 21 tháng 12 năm 2022Ravie LakshmananBảo mật email / Bảo mật dữ liệu

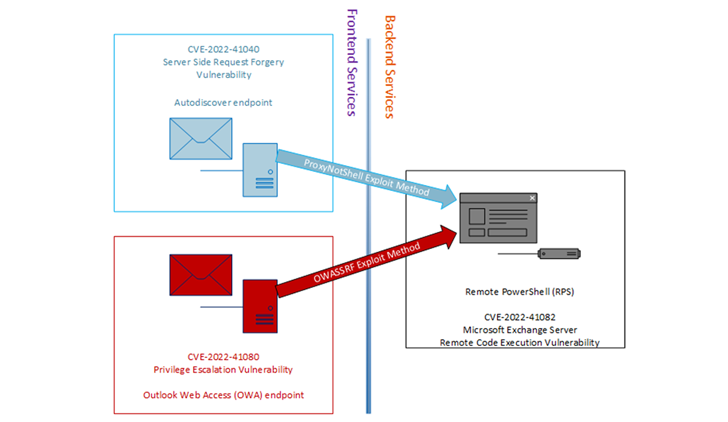

Các tác nhân đe dọa liên kết với chủng mã độc tống tiền có tên là Play đang tận dụng chuỗi khai thác chưa từng thấy, chuỗi này bỏ qua các quy tắc chặn đối với lỗ hổng ProxyNotShell trong Microsoft Exchange Server để thực thi mã từ xa (RCE) thông qua Outlook Web Access (OWA).

Các nhà nghiên cứu Brian Pitchford, Erik Iker và Nicolas Zilio của CrowdStrike cho biết: “Phương pháp khai thác mới bỏ qua các biện pháp giảm thiểu ghi lại URL cho điểm cuối Tự động phát hiện”.

Play ransomware, lần đầu tiên xuất hiện vào tháng 6 năm 2022, đã được tiết lộ là áp dụng nhiều chiến thuật được sử dụng bởi các dòng ransomware khác như Hive và Nokoyawa, loại sau này đã nâng cấp lên Rust vào tháng 9 năm 2022.

Các cuộc điều tra của công ty an ninh mạng về một số vụ xâm nhập phần mềm tống tiền Play đã phát hiện ra rằng quyền truy cập ban đầu vào môi trường đích không đạt được bằng cách khai thác trực tiếp CVE-2022-41040, mà thông qua điểm cuối OWA.

mệnh danh OWASSRFkỹ thuật này có thể lợi dụng một lỗ hổng nghiêm trọng khác được theo dõi là CVE-2022-41080 (điểm CVSS: 8,8) để leo thang đặc quyền, sau đó là lạm dụng CVE-2022-41082 để thực thi mã từ xa.

Cần lưu ý rằng cả CVE-2022-41040 và CVE-2022-41080 đều xuất phát từ trường hợp giả mạo yêu cầu phía máy chủ (SSRF), cho phép kẻ tấn công truy cập trái phép vào tài nguyên nội bộ, trong trường hợp này là dịch vụ điều khiển từ xa PowerShell.

CrowdStrike cho biết quyền truy cập ban đầu thành công đã cho phép kẻ thù loại bỏ các tệp thực thi Plink và AnyDesk hợp pháp để duy trì quyền truy cập liên tục cũng như thực hiện các bước để xóa Nhật ký sự kiện Windows trên các máy chủ bị nhiễm nhằm che giấu hoạt động độc hại.

Cả ba lỗ hổng đã được Microsoft xử lý như một phần của bản cập nhật Bản vá Thứ Ba cho tháng 11 năm 2022. Tuy nhiên, vẫn chưa rõ liệu CVE-2022-41080 có bị khai thác tích cực dưới dạng lỗ hổng zero-day cùng với CVE-2022-41040 và CVE-2022-41082 hay không.

Về phần mình, nhà sản xuất Windows đã gắn thẻ CVE-2022-41080 với đánh giá “Khả năng khai thác cao hơn”, ngụ ý rằng kẻ tấn công có thể tạo mã khai thác có thể được sử dụng để vũ khí hóa lỗ hổng một cách đáng tin cậy.

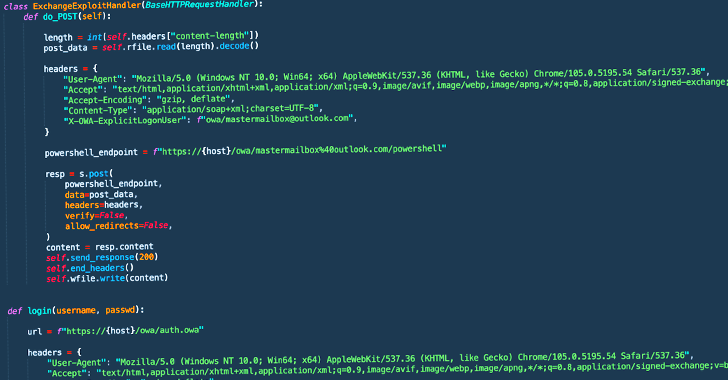

CrowdStrike lưu ý thêm rằng một tập lệnh Python bằng chứng khái niệm (PoC) được nhà nghiên cứu Dray Agha của Huntress Labs phát hiện và rò rỉ vào tuần trước có thể đã được các tác nhân ransomware Play sử dụng để truy cập ban đầu.

Điều này được chứng minh bằng thực tế là việc thực thi tập lệnh Python đã cho phép “sao chép nhật ký được tạo trong các cuộc tấn công ransomware Play gần đây”.

Các nhà nghiên cứu cho biết: “Các tổ chức nên áp dụng các bản vá ngày 8 tháng 11 năm 2022 cho Exchange để ngăn chặn việc khai thác vì các biện pháp giảm thiểu khi viết lại URL cho ProxyNotShell không hiệu quả đối với phương pháp khai thác này”.