Mối đe dọa dai dẳng nâng cao (APT) được theo dõi là Evilnum một lần nữa cho thấy dấu hiệu của hoạt động mới nhằm vào các tổ chức tài chính và đầu tư châu Âu.

Công ty bảo mật doanh nghiệp Proofpoint cho biết trong một báo cáo được chia sẻ với The Hacker News: “Evilnum là một cửa hậu có thể được sử dụng để đánh cắp dữ liệu hoặc để tải thêm các tải trọng khác. “Phần mềm độc hại bao gồm nhiều thành phần thú vị để tránh bị phát hiện và sửa đổi đường lây nhiễm dựa trên phần mềm chống vi-rút đã được xác định.”

Các mục tiêu bao gồm các tổ chức có hoạt động hỗ trợ trao đổi nước ngoài, tiền điện tử và tài chính phi tập trung (DeFi). Các cuộc tấn công mới nhất được cho là bắt đầu vào cuối năm 2021.

Các phát hiện cũng kết hợp với một báo cáo từ Zscaler vào tháng trước cho biết chi tiết các chiến dịch tấn công có mục tiêu với khối lượng thấp được thực hiện chống lại các công ty ở Châu Âu và Vương quốc Anh.

Hoạt động kể từ năm 2018, Evilnum được theo dõi bởi cộng đồng an ninh mạng rộng lớn hơn bằng cách sử dụng tên TA4563 và DeathStalker, với các chuỗi lây nhiễm mà đỉnh điểm là việc triển khai backdoor cùng tên có khả năng do thám, đánh cắp dữ liệu hoặc tìm nạp thêm các tải trọng.

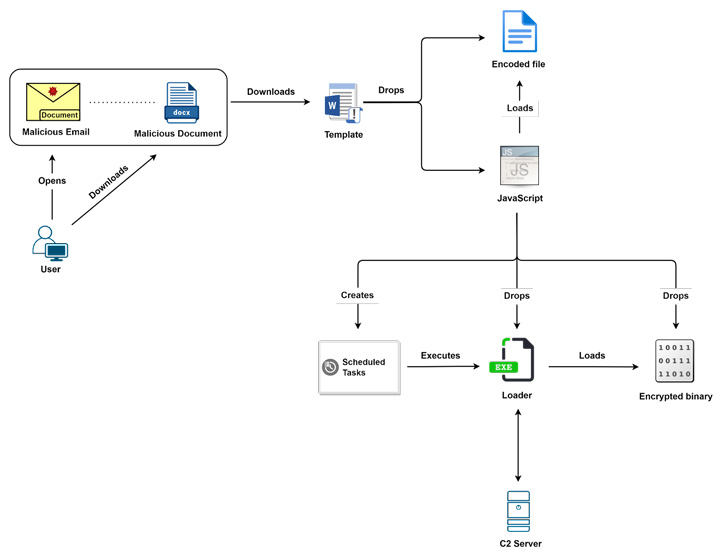

Tập hợp các hoạt động mới nhất được Proofpoint gắn cờ bao gồm các chiến thuật, kỹ thuật và quy trình (TTP) được cập nhật, dựa trên sự kết hợp của các tệp Microsoft Word, ISO và Windows Shortcut (LNK) được gửi dưới dạng tệp đính kèm email trong email lừa đảo trực tuyến đến nạn nhân.

Các biến thể khác của chiến dịch được phát hiện vào đầu năm 2022 đã sử dụng các chiêu dụ tài chính để lôi kéo người nhận mở tệp .LNK trong tệp đính kèm lưu trữ ZIP độc hại hoặc nhấp vào URL OneDrive có chứa tệp ISO hoặc LNK.

Trong một trường hợp khác, diễn viên đã chuyển đổi modus operandi để cung cấp các tài liệu Microsoft Word chứa nhiều macro làm giảm mã javascript bị xáo trộn được thiết kế để khởi chạy tệp nhị phân backdoor.

Phương pháp luận này một lần nữa đã được thay đổi vào giữa năm 2022 để phân phối các tài liệu Word, cố gắng lấy mẫu từ xa và kết nối với miền do kẻ tấn công kiểm soát. Bất kể vector phân phối được sử dụng, các cuộc tấn công dẫn đến việc thực thi cửa hậu Evilnum.

Mặc dù không có tệp thực thi phần mềm độc hại nào ở giai đoạn tiếp theo được xác định, cửa hậu được biết là hoạt động như một đường dẫn để cung cấp các tải trọng từ nhà cung cấp phần mềm độc hại dưới dạng dịch vụ (MaaS) là Golden Chi Chicken.

“Các tổ chức tài chính, đặc biệt là những tổ chức hoạt động ở châu Âu và có lợi ích về tiền điện tử, nên lưu ý đến hoạt động của TA4563”, Sherrod DeGrippo, Phó chủ tịch nghiên cứu và phát hiện mối đe dọa tại Proofpoint, cho biết trong một tuyên bố. “Phần mềm độc hại của nhóm được gọi là Evilnum đang được phát triển tích cực.”

.