Các nhóm an ninh mạng của microsoft hôm thứ Bảy đã tiết lộ rằng họ đã xác định được bằng chứng về một hoạt động phần mềm độc hại phá hoại mới nhắm mục tiêu vào các tổ chức chính phủ, phi lợi nhuận và công nghệ thông tin ở Ukraine trong bối cảnh căng thẳng địa chính trị giữa nước này và Nga đang gia tăng.

“Phần mềm độc hại được ngụy trang dưới dạng ransomware nhưng nếu bị kẻ tấn công kích hoạt, sẽ khiến hệ thống máy tính bị nhiễm không thể hoạt động được”, Tom Burt, phó chủ tịch công ty về an ninh khách hàng và sự tin cậy của Microsoft, cho biết, cho biết thêm các cuộc xâm nhập nhằm vào các cơ quan chính phủ cung cấp nhánh hành pháp quan trọng hoặc các chức năng ứng phó khẩn cấp.

Cũng được nhắm mục tiêu là một công ty CNTT “quản lý các trang web cho khách hàng khu vực công và tư nhân, bao gồm các cơ quan chính phủ có trang web gần đây đã bị xóa”, Burt lưu ý.

Gã khổng lồ điện toán, lần đầu tiên phát hiện ra phần mềm độc hại vào ngày 13 tháng 1, cho rằng các cuộc tấn công là do một cụm mối đe dọa mới nổi có tên mã “DEV-0586“không có sự trùng lặp về chiến thuật và quy trình đối với các nhóm khác đã được ghi nhận trước đó. Nó cho biết thêm rằng phần mềm độc hại đã được tìm thấy trên hàng chục hệ thống bị ảnh hưởng, một con số mà nó dự kiến sẽ tăng lên khi cuộc điều tra tiếp tục.

Theo Microsoft Threat Intelligence Center (MSTIC) và Microsoft Digital Security Unit (DSU), chuỗi tấn công là một quá trình hai giai đoạn bao gồm:

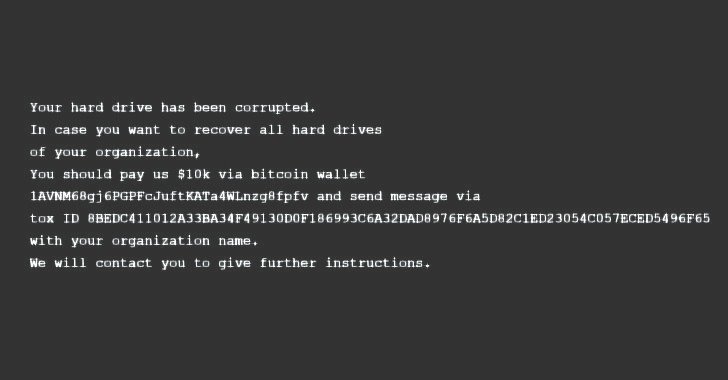

Ghi đè Master Boot Record (MBR), khu vực đầu tiên của bất kỳ đĩa cứng nào xác định vị trí của hệ điều hành trong đĩa để nó có thể được tải vào RAM của máy tính, trên hệ thống của nạn nhân để hiển thị thông báo đòi tiền chuộc giả. mục tiêu thanh toán số tiền 10.000 đô la vào ví bitcoin Một tệp thực thi giai đoạn thứ hai truy xuất phần mềm độc hại làm hỏng tệp được lưu trữ trên kênh Discord được thiết kế để tìm kiếm tệp có 189 phần mở rộng khác nhau, sau đó ghi đè nội dung của chúng bằng một số byte 0xCC cố định và đổi tên từng tệp với phần mở rộng bốn byte dường như ngẫu nhiên.

Hoạt động độc hại này “không phù hợp” với hoạt động ransomware của tội phạm mạng vì lý do “số tiền thanh toán rõ ràng và địa chỉ ví tiền điện tử hiếm khi được chỉ định trong ghi chú đòi tiền chuộc tội phạm hiện đại” và “ghi chú tiền chuộc trong trường hợp này không bao gồm ID tùy chỉnh”, Microsoft cho biết.

Diễn biến này diễn ra khi nhiều trang web của chính phủ ở quốc gia Đông Âu này đã bị phá hoại vào thứ Sáu với thông báo cảnh báo người Ukraine rằng dữ liệu cá nhân của họ đã được tải lên Internet. Cơ quan An ninh Ukraine (SSU) cho biết họ phát hiện “dấu hiệu” liên quan đến các nhóm hack liên quan đến cơ quan tình báo Nga.

“Với quy mô của các cuộc xâm nhập được quan sát, MSTIC không thể đánh giá ý định của các hành động phá hoại đã xác định nhưng tin rằng những hành động này thể hiện rủi ro cao đối với bất kỳ cơ quan chính phủ, tổ chức phi lợi nhuận hoặc doanh nghiệp nào có trụ sở hoặc có hệ thống ở Ukraine”, các nhà nghiên cứu cảnh báo.

Tuy nhiên, Reuters trước đó hôm nay đã đưa ra khả năng rằng các cuộc tấn công có thể là hoạt động của một nhóm gián điệp có liên quan đến tình báo Belarus được theo dõi là UNC1151 và Ghostwriter. Công ty an ninh mạng Mandiant tiết lộ trong một báo cáo vào tháng 11 năm 2021: “Nhiều cuộc xâm nhập đáng kể vào các tổ chức của chính phủ Ukraine đã được thực hiện bởi UNC1151”, công ty an ninh mạng Mandiant tiết lộ trong một báo cáo vào tháng 11 năm 2021, chỉ ra hoạt động của nhóm là phù hợp với lợi ích của chính phủ Belarus.

.