Ngày 17 tháng 7 năm 2023THNMobile Security / Phần mềm độc hại

Những kẻ đe dọa đang lợi dụng công nghệ WebAPK của Android để lừa người dùng cả tin cài đặt các ứng dụng web độc hại trên điện thoại Android được thiết kế để thu thập thông tin cá nhân nhạy cảm.

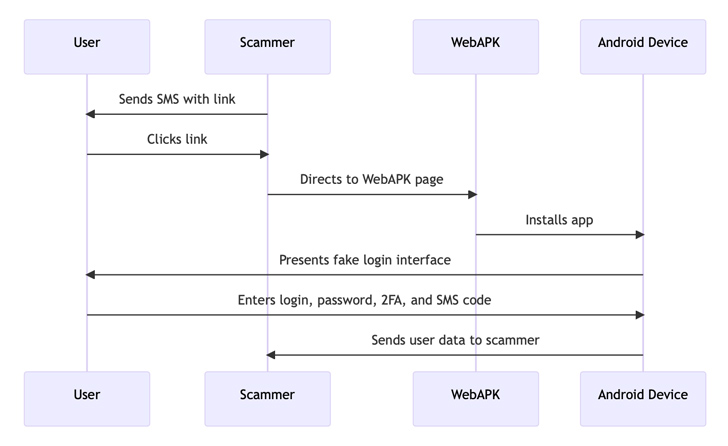

“Cuộc tấn công bắt đầu với việc nạn nhân nhận được tin nhắn SMS đề nghị cập nhật ứng dụng ngân hàng di động”, các nhà nghiên cứu từ CSIRT KNF cho biết trong một phân tích được công bố vào tuần trước. “Liên kết trong tin nhắn dẫn đến một trang web sử dụng công nghệ WebAPK để cài đặt ứng dụng độc hại trên thiết bị của nạn nhân.”

Ứng dụng mạo danh PKO Bank Polski, một công ty dịch vụ tài chính và ngân hàng đa quốc gia có trụ sở tại Warsaw. Chi tiết về chiến dịch lần đầu tiên được chia sẻ bởi công ty an ninh mạng RIFFSEC của Ba Lan.

WebAPK cho phép người dùng cài đặt các ứng dụng web lũy tiến (PWA) vào màn hình chính của họ trên thiết bị Android mà không cần phải sử dụng Cửa hàng Google Play.

Google giải thích trong tài liệu của mình: “Khi người dùng cài đặt PWA từ Google Chrome và WebAPK được sử dụng, máy chủ đúc tiền sẽ “đúc” (gói) và ký APK cho PWA”.

“Quá trình đó cần có thời gian nhưng khi APK đã sẵn sàng, trình duyệt sẽ cài đặt ứng dụng đó một cách âm thầm trên thiết bị của người dùng. Vì các nhà cung cấp đáng tin cậy (Play Services hoặc samsung) đã ký APK nên điện thoại sẽ cài đặt APK đó mà không tắt tính năng bảo mật, như với bất kỳ ứng dụng nào sắp ra mắt từ cửa hàng. Không cần tải ứng dụng.”

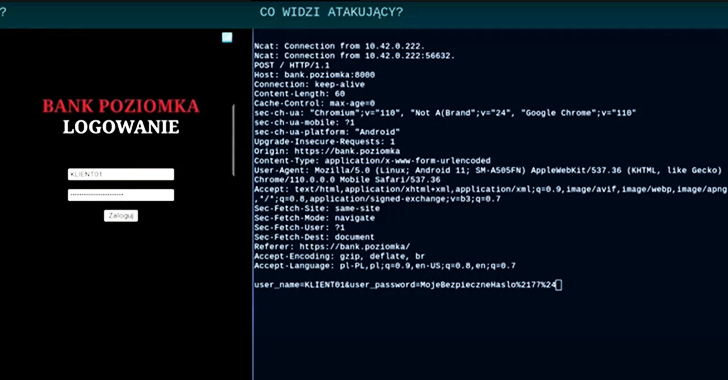

Sau khi được cài đặt, ứng dụng ngân hàng giả mạo (“org.chromium.webapk.a798467883c056fed_v2”) khuyến khích người dùng nhập thông tin đăng nhập và mã thông báo xác thực hai yếu tố (2FA), dẫn đến việc họ bị đánh cắp.

CSIRT KNF cho biết: “Một trong những thách thức trong việc chống lại các cuộc tấn công như vậy là các ứng dụng WebAPK tạo ra các tên gói và tổng kiểm tra khác nhau trên mỗi thiết bị”. “Chúng được tạo động bởi công cụ Chrome, khiến việc sử dụng dữ liệu này làm Chỉ báo thỏa hiệp (IoC) trở nên khó khăn.”

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

Để chống lại các mối đe dọa như vậy, bạn nên chặn các trang web sử dụng cơ chế WebAPK để thực hiện các cuộc tấn công lừa đảo.

Sự phát triển diễn ra khi Resecurity tiết lộ rằng tội phạm mạng đang ngày càng tận dụng các công cụ giả mạo thiết bị chuyên dụng dành cho Android được bán trên web đen nhằm mạo danh chủ tài khoản bị xâm phạm và vượt qua các biện pháp kiểm soát chống gian lận.

Các công cụ chống phát hiện, bao gồm Enclave Service và MacFly, có khả năng giả mạo dấu vân tay của thiết bị di động cũng như các thông số mạng và phần mềm khác được phân tích bởi các hệ thống chống gian lận, với các tác nhân đe dọa cũng tận dụng các biện pháp kiểm soát gian lận yếu để thực hiện các giao dịch trái phép qua điện thoại thông minh sử dụng phần mềm độc hại ngân hàng như với tư cách là TimpDoor và Khách hàng.

Công ty an ninh mạng cho biết: “Tội phạm mạng sử dụng các công cụ này để truy cập vào các tài khoản bị xâm phạm và mạo danh khách hàng hợp pháp bằng cách khai thác các tệp cookie bị đánh cắp, mạo danh số nhận dạng thiết bị siêu chi tiết và sử dụng cài đặt mạng duy nhất của nạn nhân lừa đảo”.