Diễn viên quốc gia-nhà nước sung mãn của Triều Tiên được biết đến với cái tên Lazarus Group đã được liên kết với một loại trojan truy cập từ xa mới có tên là MagicRAT.

Phần mềm độc hại chưa biết trước đây được cho là đã được triển khai trong các mạng nạn nhân đã bị xâm phạm ban đầu thông qua việc khai thác thành công các máy chủ VMware Horizon kết nối internet, Cisco Talos cho biết trong một báo cáo được chia sẻ với The hacker news.

“Mặc dù là một khả năng RAT tương đối đơn giản, nhưng nó được xây dựng với sự phụ thuộc vào Khung Qt, với mục đích duy nhất là làm cho việc phân tích của con người trở nên khó khăn hơn và khả năng phát hiện tự động thông qua học máy và heuristics ít xảy ra hơn”, các nhà nghiên cứu của Talos Jung soo An, Asheer Malhotra, và Vitor Ventura nói.

Lazarus Group, còn được gọi là APT38, Dark Seoul, Hidden Cobra và Zinc, đề cập đến một nhóm các hoạt động mạng có động cơ tài chính và gián điệp do chính phủ Triều Tiên thực hiện như một phương tiện để tránh các lệnh trừng phạt áp đặt lên đất nước và đáp ứng chiến lược của họ các mục tiêu.

Giống như các tập thể bảo trợ khác Winnti và MuddyWater, tập thể hack do nhà nước tài trợ cũng có các nhóm “spin-off” như Bluenoroff và Andariel, tập trung vào các loại tấn công và mục tiêu cụ thể.

Trong khi phân nhóm Bluenoroff tập trung vào việc tấn công các tổ chức tài chính nước ngoài và thực hiện hành vi trộm cắp tiền tệ, Andariel lại tập trung vào việc theo đuổi các tổ chức và doanh nghiệp Hàn Quốc.

“Lazarus phát triển các công cụ tấn công và phần mềm độc hại của riêng họ, có thể sử dụng các kỹ thuật tấn công sáng tạo, hoạt động rất có phương pháp và tốn thời gian của họ”, công ty an ninh mạng NCC Group cho biết trong một báo cáo chi tiết về tác nhân đe dọa.

“Đặc biệt, các phương pháp của Triều Tiên nhằm mục đích tránh bị các sản phẩm bảo mật phát hiện và không bị phát hiện trong các hệ thống bị tấn công càng lâu càng tốt.”

Việc bổ sung mới nhất cho bộ công cụ phần mềm độc hại trên phạm vi rộng cho thấy khả năng của nhóm trong việc sử dụng vô số chiến thuật và kỹ thuật tùy thuộc vào mục tiêu và mục tiêu hoạt động của họ.

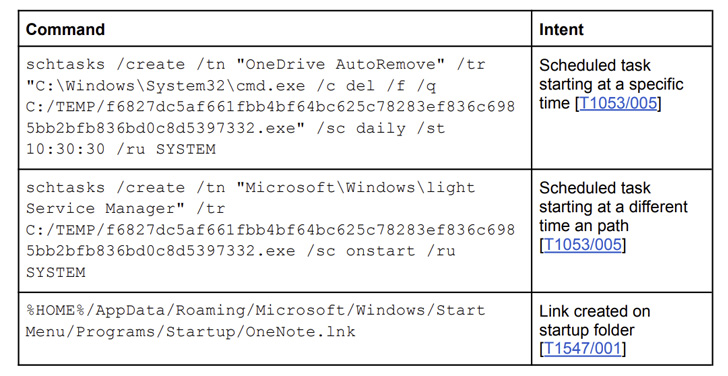

Một thiết bị cấy ghép dựa trên C ++, MagicRAT được thiết kế để đạt được sự bền bỉ bằng cách tạo các tác vụ đã lên lịch trên hệ thống bị xâm phạm. Nó cũng “khá đơn giản” ở chỗ nó cung cấp cho kẻ tấn công một trình bao từ xa để thực hiện các lệnh tùy ý và thực hiện các hoạt động tệp.

MagicRAT cũng có khả năng khởi chạy các tải trọng bổ sung được truy xuất từ một máy chủ từ xa trên các máy chủ bị nhiễm. Một trong những tệp thực thi được truy xuất từ máy chủ command-and-control (C2) có dạng tệp ảnh GIF, nhưng trên thực tế là một trình quét cổng nhẹ.

Hơn nữa, cơ sở hạ tầng C2 liên kết với MagicRAT đã được phát hiện có chứa và phục vụ các phiên bản mới hơn của TigerRAT, một cửa hậu trước đây thuộc về Andariel và được thiết kế để thực hiện các lệnh, chụp ảnh màn hình, ghi nhật ký tổ hợp phím và thu thập thông tin hệ thống.

Cũng được tích hợp trong biến thể mới nhất là tính năng USB Dump cho phép kẻ thù tìm kiếm các tệp có phần mở rộng cụ thể, cùng với việc đặt nền tảng để triển khai quay video từ webcam.

Các nhà nghiên cứu cho biết: “Việc phát hiện ra MagicRAT trong tự nhiên là một dấu hiệu cho thấy động cơ của Lazarus để nhanh chóng tạo ra phần mềm độc hại mới, được đặt riêng để sử dụng cùng với phần mềm độc hại đã biết trước đây của họ như TigerRAT để nhắm mục tiêu vào các tổ chức trên toàn thế giới”.

.