Ngày 17 tháng 7 năm 2023THNE Bảo mật điểm cuối / tấn công mạng

Các cuộc tấn công mạng sử dụng ổ USB bị lây nhiễm làm vectơ truy cập ban đầu đã chứng kiến mức tăng gấp ba lần trong nửa đầu năm 2023,

Đó là theo những phát hiện mới từ Mandiant, trong đó nêu chi tiết hai chiến dịch như vậy – SOGU và SNOWYDRIVE – nhắm mục tiêu vào cả các tổ chức khu vực công và tư nhân trên toàn thế giới.

SOGU là “cuộc tấn công gián điệp mạng dựa trên USB phổ biến nhất sử dụng ổ flash USB và là một trong những chiến dịch gián điệp mạng tích cực nhất nhắm vào cả các tổ chức khu vực công và tư nhân trên toàn cầu trong các ngành dọc”, công ty tình báo mối đe dọa thuộc sở hữu của Google cho biết.

Hoạt động này được cho là do một cụm có trụ sở tại Trung Quốc gọi là TEMP.Hex, cụm này cũng được theo dõi dưới tên Camaro Dragon, Earth Preta và Mustang Panda. Các mục tiêu bao gồm xây dựng và kỹ thuật, dịch vụ kinh doanh, chính phủ, y tế, giao thông vận tải và bán lẻ ở Châu Âu, Châu Á và Hoa Kỳ

Chuỗi lây nhiễm do Mandiant trình bày chi tiết thể hiện những điểm tương đồng về mặt chiến thuật với một chiến dịch Mustang Panda khác do Check Point phát hiện, chiến dịch này đã loại bỏ một dòng phần mềm độc hại tự lan truyền có tên WispRider lây lan qua các ổ USB bị xâm nhập và có khả năng xâm phạm các hệ thống không khí.

Tất cả bắt đầu với một ổ flash USB độc hại được cắm vào máy tính, dẫn đến việc thực thi PlugX (còn gọi là Korplug), sau đó giải mã và khởi chạy một cửa hậu dựa trên C có tên là SOGU để lọc các tệp quan tâm, tổ hợp phím và ảnh chụp màn hình.

SNOWYDRIVE nhắm đến các tổ chức dầu khí ở châu Á

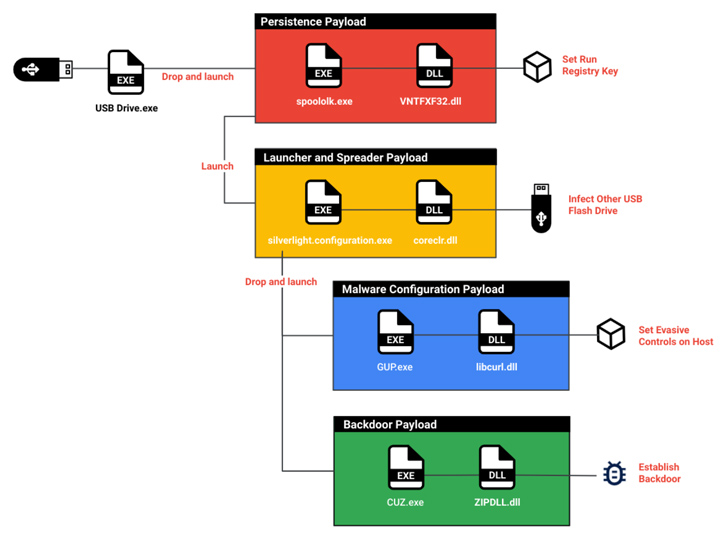

Cụm thứ hai tận dụng cơ chế xâm nhập USB là UNC4698, cụm này đã chọn ra các tổ chức dầu khí ở châu Á để cung cấp phần mềm độc hại SNOWYDRIVE nhằm thực thi các tải trọng tùy ý trên các hệ thống bị tấn công.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

Rommel Joven và Ng Choon Kiat, các nhà nghiên cứu của Mandiant cho biết: “Sau khi SNOWYDRIVE được tải, nó sẽ tạo ra một cửa hậu trên hệ thống máy chủ, cho phép kẻ tấn công có khả năng ra lệnh hệ thống từ xa”. “Nó cũng lây lan sang các ổ flash USB khác và lan truyền khắp mạng.”

Trong các cuộc tấn công này, nạn nhân bị dụ nhấp vào một tệp bị bẫy đặt dưới dạng một tệp thực thi hợp pháp, do đó kích hoạt một chuỗi các hành động độc hại, bắt đầu bằng một ống nhỏ giọt thiết lập chỗ đứng, sau đó là thực thi bộ cấy SNOWYDRIVE.

Một số chức năng của cửa hậu bao gồm thực hiện tìm kiếm tệp và thư mục, tải lên và tải xuống tệp cũng như khởi chạy trình bao đảo ngược.

Các nhà nghiên cứu cho biết: “Các tổ chức nên ưu tiên thực hiện các hạn chế đối với quyền truy cập vào các thiết bị bên ngoài như ổ USB”. “Nếu điều này là không thể, thì ít nhất họ nên quét các thiết bị này để tìm các tệp hoặc mã độc hại trước khi kết nối chúng với mạng nội bộ của mình.”