Ngày 25 tháng 4 năm 2023Ravie Lakshmanan Đe dọa mạng / PowerShell

Một kẻ đe dọa cấp quốc gia Iran có liên quan đến một làn sóng tấn công lừa đảo mới nhắm vào Israel được thiết kế để triển khai phiên bản cập nhật của một cửa hậu có tên PowerLess.

Công ty an ninh mạng Check Point đang theo dõi cụm hoạt động dưới tay cầm sinh vật thần thoại của nó Giáo dục Manticorethể hiện “sự trùng lặp mạnh mẽ” với nhóm hack có tên là APT35, Charming Kitten, Cobalt Illusion, ITG18, Mint Sandstorm (trước đây là Phosphorus), TA453 và Yellow Garuda.

“Giống như nhiều tác nhân khác, Educated Manticore đã áp dụng các xu hướng gần đây và bắt đầu sử dụng hình ảnh ISO và có thể là các tệp lưu trữ khác để bắt đầu chuỗi lây nhiễm”, công ty Israel cho biết trong một báo cáo kỹ thuật được công bố hôm nay.

Hoạt động ít nhất từ năm 2011, APT35 đã tạo ra một mạng lưới rộng lớn các mục tiêu bằng cách tận dụng các nhân vật giả mạo trên mạng xã hội, các kỹ thuật lừa đảo trực tuyến và các lỗ hổng N-day trong các ứng dụng tiếp xúc với internet để giành quyền truy cập ban đầu và loại bỏ các tải trọng khác nhau, bao gồm cả phần mềm tống tiền.

Sự phát triển này là một dấu hiệu cho thấy kẻ thù đang liên tục tinh chỉnh và trang bị lại kho vũ khí phần mềm độc hại của mình để mở rộng chức năng và chống lại các nỗ lực phân tích, đồng thời áp dụng các phương pháp nâng cao để tránh bị phát hiện.

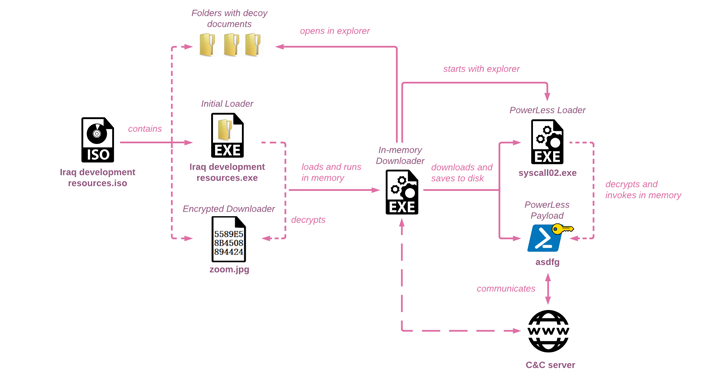

Chuỗi tấn công được Check Point ghi lại bắt đầu bằng một tệp ảnh đĩa ISO sử dụng các mồi nhử có chủ đề Iraq để thả một trình tải xuống trong bộ nhớ tùy chỉnh để cuối cùng khởi chạy bộ cấy PowerLess.

Tệp ISO hoạt động như một đường dẫn để hiển thị tài liệu mồi nhử được viết bằng tiếng Ả Rập, tiếng Anh và tiếng Do Thái, đồng thời có ý định giới thiệu nội dung học thuật về Iraq từ một tổ chức phi lợi nhuận hợp pháp có tên là Quỹ Khoa học và Công nghệ Ả Rập (ASTF), cho biết rằng cộng đồng nghiên cứu có thể là mục tiêu của chiến dịch.

Cửa hậu PowerLess, trước đây đã được Cybereason chú ý vào tháng 2 năm 2022, có khả năng đánh cắp dữ liệu từ các trình duyệt web và ứng dụng như Telegram, chụp ảnh màn hình, ghi âm và ghi lại các lần nhấn phím.

“Mặc dù tải trọng PowerLess mới vẫn tương tự, nhưng cơ chế tải của nó đã được cải thiện đáng kể, áp dụng các kỹ thuật hiếm thấy trong thực tế, chẳng hạn như sử dụng tệp nhị phân .NET được tạo ở chế độ hỗn hợp với mã hợp ngữ,” Check Point cho biết.

“Mạnh mẽ [command-and-control] giao tiếp với máy chủ được mã hóa Base64 và được mã hóa sau khi lấy khóa từ máy chủ. Để đánh lừa các nhà nghiên cứu, kẻ đe dọa chủ động thêm ba chữ cái ngẫu nhiên vào đầu đốm màu được mã hóa.”

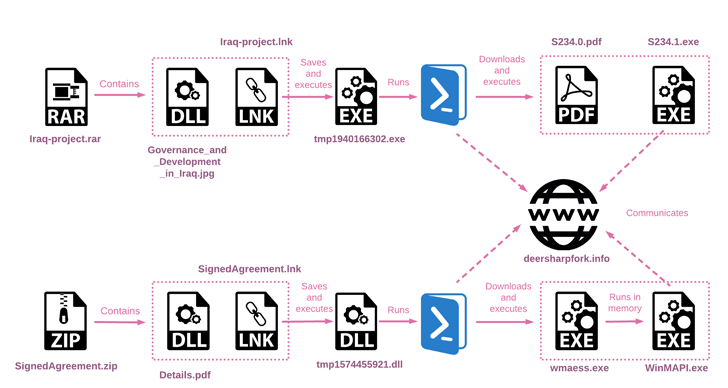

Công ty an ninh mạng cho biết họ cũng phát hiện ra hai tệp lưu trữ khác được sử dụng như một phần của tập hợp xâm nhập khác có chung điểm trùng lặp với chuỗi tấn công nói trên do sử dụng cùng một tệp PDF có chủ đề Iraq.

Phân tích sâu hơn đã tiết lộ rằng chuỗi lây nhiễm phát sinh từ hai tệp lưu trữ này lên đến đỉnh điểm khi thực thi tập lệnh PowerShell được thiết kế để tải xuống hai tệp từ máy chủ từ xa và chạy chúng.

“Manticore được giáo dục tiếp tục phát triển, tinh chỉnh các bộ công cụ được quan sát trước đây và cung cấp các cơ chế”, Check Point cho biết thêm “tác nhân áp dụng các xu hướng phổ biến để tránh bị phát hiện” và tiếp tục “phát triển các bộ công cụ tùy chỉnh bằng các kỹ thuật tiên tiến.”

“Vì đây là phiên bản cập nhật của phần mềm độc hại được báo cáo trước đây, […] điều quan trọng cần lưu ý là nó có thể chỉ đại diện cho giai đoạn đầu của quá trình lây nhiễm, với một phần đáng kể hoạt động sau lây nhiễm vẫn chưa được nhìn thấy trong tự nhiên.”