Một diễn viên do nhà nước Iran tài trợ đã bị phát hiện đang quét và cố gắng lạm dụng lỗ hổng Log4Shell trong các ứng dụng Java bị phơi nhiễm công khai để triển khai một cửa sau mô-đun dựa trên PowerShell không có giấy tờ cho đến nay có tên là “CharmPower“để theo dõi sau khai thác.

Các nhà nghiên cứu từ Check Point cho biết: “Quá trình thiết lập cuộc tấn công của kẻ tấn công rõ ràng là rất gấp rút, vì họ sử dụng công cụ mã nguồn mở cơ bản để khai thác và dựa trên hoạt động của họ trên cơ sở hạ tầng trước đó, điều này làm cho cuộc tấn công dễ bị phát hiện và quy kết hơn”. tuần.

Công ty an ninh mạng của Israel đã liên kết vụ tấn công với một nhóm có tên APT35, cũng được theo dõi bằng các tên mã Charming Kitten, Phosphorus và TA453, với lý do trùng lặp với các bộ công cụ trước đây được xác định là cơ sở hạ tầng được sử dụng bởi kẻ đe dọa.

Log4Shell hay còn gọi là CVE-2021-44228 (điểm CVSS: 10.0) liên quan đến lỗ hổng bảo mật quan trọng trong thư viện ghi nhật ký Log4j phổ biến, nếu khai thác thành công, có thể dẫn đến việc thực thi mã tùy ý từ xa trên các hệ thống bị xâm nhập.

Việc dễ dàng khai thác cùng với việc sử dụng rộng rãi thư viện Log4j đã tạo ra một lượng lớn các mục tiêu, ngay cả khi khuyết điểm đã thu hút hàng loạt kẻ xấu, những kẻ đã chớp lấy cơ hội để thực hiện một loạt các cuộc tấn công chóng mặt kể từ khi nó được công bố rộng rãi. tháng.

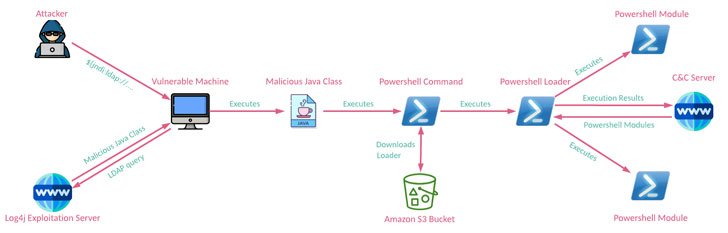

Mặc dù Microsoft trước đây đã chỉ ra những nỗ lực của APT35 để có được và sửa đổi cách khai thác Log4j, nhưng những phát hiện mới nhất cho thấy nhóm tấn công đã vận hành lỗ hổng để phân phối bộ cấy PowerShell có khả năng truy xuất các mô-đun giai đoạn tiếp theo và lấy dữ liệu ra lệnh kiểm soát ( C2) máy chủ.

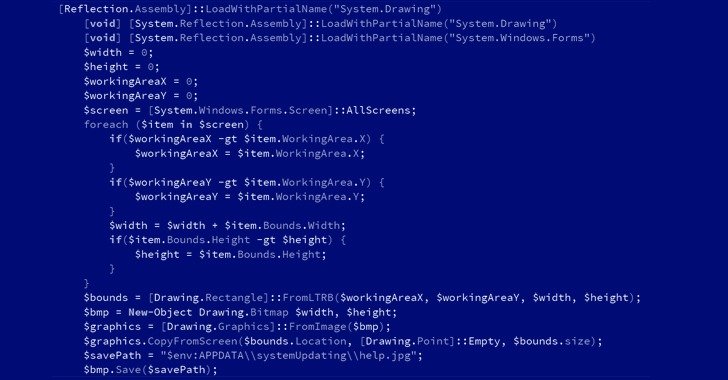

Các mô-đun của CharmPower cũng hỗ trợ nhiều chức năng thu thập thông tin tình báo, bao gồm các tính năng thu thập thông tin hệ thống, liệt kê các ứng dụng đã cài đặt, chụp ảnh màn hình, liệt kê các quy trình đang chạy, thực hiện các lệnh được gửi từ máy chủ C2 và xóa mọi dấu hiệu bằng chứng do các thành phần này tạo ra.

Tiết lộ được đưa ra khi Microsoft và NHS cảnh báo rằng các hệ thống kết nối internet chạy VMware Horizon đang được nhắm mục tiêu để triển khai web shell và một loại ransomware có tên NightSky, với việc gã khổng lồ công nghệ này kết nối hệ thống này với một nhà điều hành có trụ sở tại Trung Quốc có tên là DEV-0401, cũng đã triển khai LockFile, AtomSilo và Rook ransomware trong quá khứ.

Hơn nữa, Hafnium, một nhóm tác nhân đe dọa khác hoạt động bên ngoài Trung Quốc, cũng đã được quan sát sử dụng lỗ hổng để tấn công cơ sở hạ tầng ảo hóa nhằm mở rộng mục tiêu thông thường của họ, Microsoft lưu ý.

Các nhà nghiên cứu cho biết: “Đánh giá bằng khả năng tận dụng lỗ hổng Log4j và các đoạn mã của cửa hậu CharmPower, các tác nhân có thể thay đổi bánh răng nhanh chóng và chủ động phát triển các cách triển khai khác nhau cho từng giai đoạn tấn công của họ”.

.