Ngày 24 tháng 4 năm 2023Ravie LakshmananĐe dọa Intel / Tấn công mạng

Nhà cung cấp phần mềm quản lý in ấn PaperCut cho biết họ có “bằng chứng cho thấy các máy chủ chưa được vá lỗi đang bị khai thác ngoài tự nhiên”, trích dẫn hai báo cáo về lỗ hổng từ công ty an ninh mạng Trend Micro.

“PaperCut đã tiến hành phân tích tất cả các báo cáo của khách hàng và dấu hiệu sớm nhất về hoạt động đáng ngờ trên máy chủ của khách hàng có khả năng liên quan đến lỗ hổng này là ngày 14 tháng 4 01:29 AEST / 13 tháng 4 15:29 UTC,” nó nói thêm.

Bản cập nhật được đưa ra khi Cơ quan an ninh cơ sở hạ tầng và an ninh mạng Hoa Kỳ (CISA) đã thêm một lỗ hổng kiểm soát truy cập không phù hợp nghiêm trọng (CVE-2023-27350, điểm CVSS: 9,8) trong PaperCut MF và NG vào danh mục Lỗ hổng bị khai thác đã biết (KEV), dựa trên bằng chứng về khai thác tích cực.

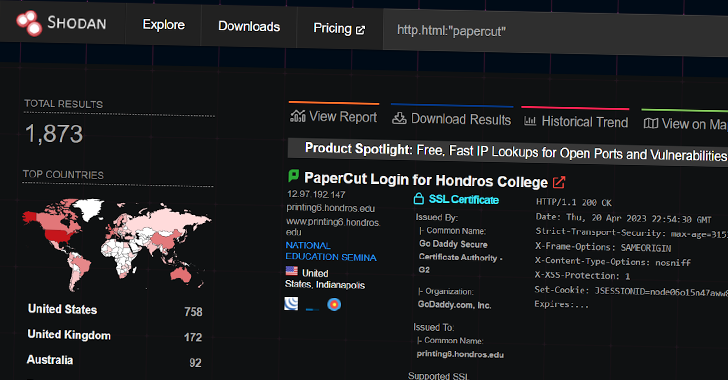

Công ty an ninh mạng Huntress, đã tìm thấy khoảng 1.800 máy chủ PaperCut bị lộ công khai, cho biết họ đã quan sát thấy các lệnh PowerShell được tạo ra từ phần mềm PaperCut để cài đặt phần mềm quản lý và bảo trì từ xa (RMM) như Atera và Syncro để truy cập liên tục và thực thi mã trên các máy chủ bị nhiễm.

Phân tích cơ sở hạ tầng bổ sung đã tiết lộ tên miền lưu trữ các công cụ – windowservicecemter[.]com – đã được đăng ký vào ngày 12 tháng 4 năm 2023 và cũng bị phát hiện lưu trữ phần mềm độc hại như TrueBot, mặc dù công ty cho biết họ không trực tiếp phát hiện việc triển khai trình tải xuống.

TrueBot được quy cho một thực thể tội phạm của Nga có tên là Im lặng, do đó có liên kết lịch sử với Evil Corp và cụm chồng chéo TA505 của nó, cụm sau này đã tạo điều kiện cho việc phân phối ransomware Cl0p trong quá khứ.

Các nhà nghiên cứu của Huntress cho biết: “Mặc dù mục tiêu cuối cùng của hoạt động hiện tại tận dụng phần mềm của PaperCut vẫn chưa được biết, nhưng các liên kết này (mặc dù có phần gián tiếp) đến một thực thể ransomware đã biết là đáng lo ngại”.

“Có khả năng, quyền truy cập có được thông qua khai thác PaperCut có thể được sử dụng như một chỗ đứng dẫn đến chuyển động tiếp theo trong mạng nạn nhân và cuối cùng là triển khai ransomware.”

Người dùng được khuyến nghị nâng cấp lên các phiên bản PaperCut MF và NG (20.1.7, 21.2.11 và 22.0.9) cố định càng sớm càng tốt, bất kể máy chủ “có sẵn cho các kết nối bên ngoài hay bên trong” hay không, để giảm thiểu rủi ro tiềm ẩn.

Những khách hàng không thể nâng cấp lên bản vá bảo mật nên khóa quyền truy cập mạng vào máy chủ bằng cách chặn tất cả lưu lượng truy cập vào từ các IP bên ngoài và chỉ giới hạn địa chỉ IP cho những địa chỉ thuộc về máy chủ của trang web đã được xác minh.

Horizon3.ai phát hành khai thác Proof-of-Concept (PoC)

Công ty thử nghiệm thâm nhập Horizon3.ai, vào ngày 24 tháng 4 năm 2023, đã công bố thêm các chi tiết kỹ thuật và mã khai thác bằng chứng khái niệm (PoC) cho lỗ hổng PaperCut quan trọng có thể được sử dụng để thực thi mã từ xa.