Ngày 25 tháng 4 năm 2023Ravie LakshmananAn ninh mạng / DDoS

Thông tin chi tiết đã xuất hiện về lỗ hổng bảo mật nghiêm trọng cao ảnh hưởng đến Giao thức vị trí dịch vụ (SLP) có thể được vũ khí hóa để khởi chạy các cuộc tấn công từ chối dịch vụ quy mô lớn nhằm vào các mục tiêu.

“Những kẻ tấn công khai thác lỗ hổng này có thể tận dụng các trường hợp dễ bị tấn công để khởi động các cuộc tấn công khuếch đại Từ chối dịch vụ (DoS) lớn với hệ số cao tới 2200 lần, có khả năng khiến nó trở thành một trong những cuộc tấn công khuếch đại lớn nhất từng được báo cáo,” nhà nghiên cứu Pedro Umbelino của Bitsight và Curesec và Marco Lux cho biết trong một báo cáo được chia sẻ với The Hacker News.

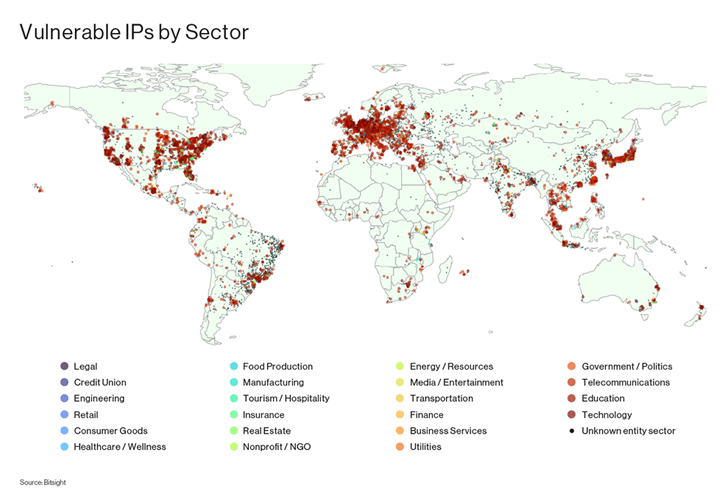

Lỗ hổng, đã được chỉ định định danh CVE-2023-29552 (điểm CVSS: 8,6), được cho là sẽ tác động đến hơn 2.000 tổ chức toàn cầu và hơn 54.000 phiên bản SLP có thể truy cập được qua internet.

Điều này bao gồm VMWare ESXi Hypervisor, máy in Konica Minolta, Bộ định tuyến Planex, Mô-đun quản lý tích hợp IBM (IMM), SMC IPMI và 665 loại sản phẩm khác.

10 quốc gia hàng đầu có hầu hết các tổ chức có các phiên bản SLP dễ bị tấn công là Hoa Kỳ, Vương quốc Anh, Nhật Bản, Đức, Canada, Pháp, Ý, Brazil, Hà Lan và Tây Ban Nha.

SLP là một giao thức khám phá dịch vụ giúp máy tính và các thiết bị khác có thể tìm thấy các dịch vụ trong mạng cục bộ như máy in, máy chủ tệp và các tài nguyên mạng khác.

Việc khai thác thành công CVE-2023-29552 có thể cho phép kẻ tấn công lợi dụng các phiên bản SLP nhạy cảm để khởi động một cuộc tấn công khuếch đại phản xạ và áp đảo máy chủ mục tiêu bằng lưu lượng giả.

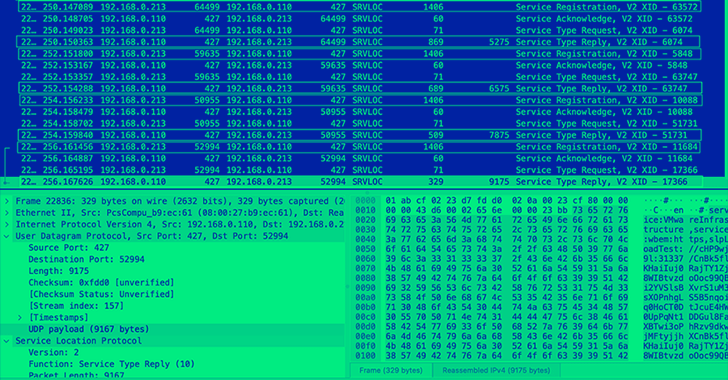

Để làm như vậy, tất cả những gì kẻ tấn công cần làm là tìm một máy chủ SLP trên cổng UDP 427 và đăng ký “các dịch vụ cho đến khi SLP từ chối nhiều mục nhập hơn”, sau đó liên tục giả mạo yêu cầu dịch vụ đó với IP của nạn nhân làm địa chỉ nguồn.

Một cuộc tấn công kiểu này có thể tạo ra hệ số khuếch đại lên tới 2.200, dẫn đến các cuộc tấn công DoS quy mô lớn. Để giảm thiểu mối đe dọa, người dùng nên tắt SLP trên các hệ thống được kết nối trực tiếp với internet hoặc lọc lưu lượng truy cập trên cổng UDP và TCP 427.

Các nhà nghiên cứu cho biết: “Điều quan trọng không kém là thực thi xác thực mạnh mẽ và kiểm soát truy cập, chỉ cho phép người dùng được ủy quyền truy cập đúng tài nguyên mạng, với quyền truy cập được giám sát và kiểm tra chặt chẽ”.

Công ty bảo mật web Cloudflare, trong một lời khuyên, cho biết họ “dự đoán mức độ phổ biến của các cuộc tấn công DDoS dựa trên SLP sẽ tăng đáng kể trong những tuần tới” khi các tác nhân đe dọa thử nghiệm vectơ khuếch đại DDoS mới.

Phát hiện này được đưa ra khi một lỗ hổng hai năm tuổi hiện đã được vá trong quá trình triển khai SLP của VMware đã bị khai thác bởi những kẻ có liên quan đến ransomware esxiargs trong các cuộc tấn công trên diện rộng vào đầu năm nay.