Các tác nhân đe dọa liên quan đến ransomware Cuba có liên quan đến các chiến thuật, kỹ thuật và thủ tục (TTP) không có tài liệu trước đây, bao gồm một trojan truy cập từ xa mới có tên là ROMCOM RAT trên các hệ thống bị xâm nhập.

Phát hiện mới đến từ đội tình báo về mối đe dọa thuộc Đơn vị 42 của Palo Alto Networks, đang theo dõi nhóm ransomware tống tiền kép dưới biệt danh theo chủ đề chòm sao Scorpius nhiệt đới.

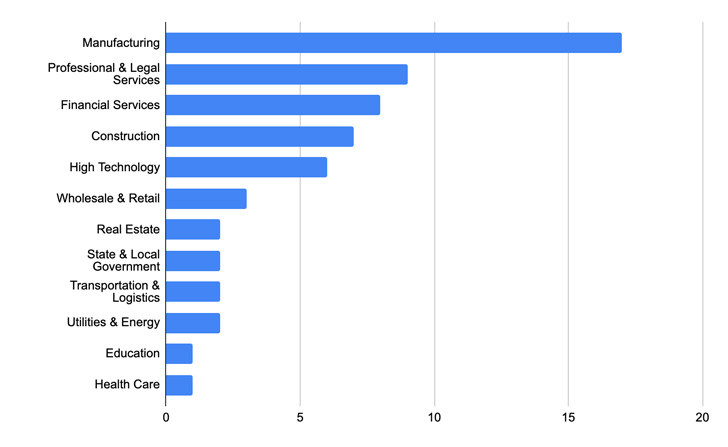

Cuba ransomware (hay còn gọi là COLDDRAW), được phát hiện lần đầu tiên vào tháng 12 năm 2019, xuất hiện trở lại trong bối cảnh mối đe dọa vào tháng 11 năm 2021 và được cho là do các cuộc tấn công chống lại 60 thực thể trong năm lĩnh vực cơ sở hạ tầng quan trọng, thu được ít nhất 43,9 triệu đô la tiền chuộc.

Trong số 60 nạn nhân được liệt kê trên trang web rò rỉ dữ liệu của nó, 40 nạn nhân ở Mỹ, cho thấy sự phân bố toàn cầu của các tổ chức mục tiêu không như các băng đảng ransomware khác.

“Cuba ransomware được phân phối thông qua phần mềm độc hại Hancitor, một trình tải được biết đến với việc đánh rơi hoặc thực hiện những kẻ ăn cắp, chẳng hạn như Trojan Truy cập Từ xa (RAT) và các loại ransomware khác, vào mạng của nạn nhân”, theo một cảnh báo vào tháng 12 năm 2021 từ Cục Liên bang Hoa Kỳ về Điều tra (FBI).

“Các phần mềm độc hại Hancitor sử dụng email lừa đảo, lỗ hổng Microsoft Exchange, thông tin xác thực bị xâm phạm hoặc các công cụ Giao thức Máy tính Từ xa (RDP) hợp pháp để giành quyền truy cập ban đầu vào mạng của nạn nhân.”

Trong những tháng gần đây, hoạt động của ransomware đã nhận được những nâng cấp đáng kể với mục đích “tối ưu hóa việc thực thi của nó, giảm thiểu hành vi không mong muốn của hệ thống và cung cấp hỗ trợ kỹ thuật cho các nạn nhân của ransomware nếu họ muốn thương lượng”, Trend Micro lưu ý vào tháng 6.

Đứng đầu trong số các thay đổi bao gồm việc chấm dứt nhiều quy trình hơn trước khi mã hóa (viz Microsoft Outlook, Exchange và MySQL), mở rộng các loại tệp bị loại trừ và sửa đổi ghi chú tiền chuộc của nó để cung cấp hỗ trợ nạn nhân thông qua quTox.

Theo báo cáo của Bleeping Computer vào tháng 5 năm 2022, Tropical Scorpius cũng được cho là chia sẻ kết nối với một thị trường tống tiền dữ liệu có tên là Industrial Spy, theo báo cáo của Bleeping Computer vào tháng 5 năm 2022, với dữ liệu bị lọc ra sau một cuộc tấn công ransomware ở Cuba được đăng bán trên cổng thông tin bất hợp pháp thay vì trang web rò rỉ dữ liệu của chính nó.

Các bản cập nhật mới nhất mà Đơn vị 42 quan sát được vào tháng 5 năm 2022 liên quan đến các chiến thuật né tránh phòng thủ được sử dụng trước khi triển khai phần mềm tống tiền để bay dưới radar và di chuyển ngang qua môi trường CNTT bị xâm phạm.

Công ty lưu ý: “Tropical Scorpius đã tận dụng một ống nhỏ giọt ghi trình điều khiển hạt nhân vào hệ thống tệp có tên ApcHelper.sys. “Điều này nhắm mục tiêu và chấm dứt các sản phẩm bảo mật. Ống nhỏ giọt không được ký, tuy nhiên, trình điều khiển hạt nhân đã được ký bằng chứng chỉ được tìm thấy trong vụ rò rỉ LAPSUS $ NVIDIA.”

Nhiệm vụ chính của trình điều khiển hạt nhân là chấm dứt các quy trình liên quan đến các sản phẩm bảo mật để vượt qua sự phát hiện. Cũng được kết hợp trong chuỗi tấn công là một công cụ báo cáo đặc quyền cục bộ được tải xuống từ máy chủ từ xa để có được quyền HỆ THỐNG.

Đổi lại, điều này đạt được bằng cách kích hoạt khai thác CVE-2022-24521 (điểm CVSS: 7,8), một lỗ hổng trong Hệ thống tệp nhật ký chung của Windows (CLFS) đã được Microsoft vá dưới dạng lỗ hổng zero-day vào tháng 4 năm 2022 .

Tiếp theo là bước leo thang đặc quyền bằng cách thực hiện các hoạt động do thám hệ thống và di chuyển bên thông qua các công cụ như ADFind và Net Scan, đồng thời sử dụng tiện ích ZeroLogon khai thác CVE-2020-1472 để giành quyền quản trị viên miền.

Hơn nữa, sự xâm nhập mở đường cho việc triển khai một cửa hậu mới có tên là ROMCOM RAT, được trang bị để khởi động một trình bao ngược, xóa các tệp tùy ý, tải dữ liệu lên máy chủ từ xa và thu thập danh sách các quy trình đang chạy.

Trojan truy cập từ xa, theo Đơn vị 42, được cho là đang được phát triển tích cực, khi công ty an ninh mạng phát hiện ra mẫu thứ hai được tải lên cơ sở dữ liệu VirusTotal vào ngày 20 tháng 6 năm 2022.

Biến thể cải tiến đi kèm với sự hỗ trợ cho một tập hợp mở rộng gồm 22 lệnh, bao gồm khả năng tải xuống các tải trọng riêng để chụp ảnh màn hình cũng như trích xuất danh sách tất cả các ứng dụng đã cài đặt để gửi trở lại máy chủ từ xa.

Các nhà nghiên cứu cho biết: “Scorpius nhiệt đới vẫn là một mối đe dọa tích cực. “Hoạt động của nhóm làm rõ rằng cách tiếp cận giao dịch bằng cách sử dụng kết hợp các công cụ sắc thái hơn tập trung vào nội bộ Windows cấp thấp để trốn tránh phòng thủ và leo thang đặc quyền cục bộ có thể mang lại hiệu quả cao trong khi xâm nhập.

Phát hiện được đưa ra khi các nhóm ransomware mới nổi như Stormous, Vice Society, Luna, SolidBit và BlueSky đang tiếp tục sinh sôi và phát triển trong hệ sinh thái tội phạm mạng, đồng thời sử dụng các kỹ thuật mã hóa tiên tiến và cơ chế phân phối.

SolidBit đặc biệt nổi bật với việc nhắm mục tiêu đến người dùng các trò chơi điện tử phổ biến và các nền tảng truyền thông xã hội bằng cách giả dạng các ứng dụng khác nhau như trình kiểm tra tài khoản Liên minh huyền thoại, Hacker xã hội và Bot người theo dõi Instagram, cho phép các diễn viên tìm ra một mạng lưới rộng lớn các nạn nhân tiềm năng.

“SolidBit ransomware được biên dịch bằng cách sử dụng .NET và thực sự là một biến thể của Yashma ransomware, còn được gọi là Chaos”, Trend Micro lưu ý trong một bài viết tuần trước.

“Có thể các tác nhân ransomware của SolidBit hiện đang làm việc với nhà phát triển ban đầu của ransomware Yashma và có khả năng đã sửa đổi một số tính năng từ trình tạo Chaos, sau đó đổi tên thành SolidBit.”

Về phần mình, BlueSky được biết là sử dụng đa luồng để mã hóa các tệp trên máy chủ lưu trữ để mã hóa nhanh hơn, chưa kể đến việc áp dụng các kỹ thuật chống phân tích để làm xáo trộn sự xuất hiện của nó.

Trọng tải ransomware, bắt đầu bằng việc thực thi tập lệnh powershell được truy xuất từ máy chủ do kẻ tấn công kiểm soát, cũng tự ngụy trang thành một ứng dụng Windows hợp pháp (“javaw.exe”).

“Các tác giả của ransomware đang áp dụng các kỹ thuật tiên tiến hiện đại như mã hóa và mã hóa các mẫu mã độc, hoặc sử dụng phân phối và tải ransomware nhiều giai đoạn, để trốn tránh các biện pháp bảo vệ an ninh”, Đơn vị 42 lưu ý.

“BlueSky ransomware có khả năng mã hóa các tệp trên máy chủ nạn nhân với tốc độ nhanh chóng với tính toán đa luồng. Ngoài ra, ransomware còn áp dụng các kỹ thuật làm xáo trộn, chẳng hạn như hàm băm API, để làm chậm quá trình thiết kế ngược cho nhà phân tích.”

.