Ngày 19 tháng 6 năm 2023Ravie LakshmananTấn công mạng / Hacking

Các tổ chức chính phủ ở Trung Đông và Châu Phi đã phải hứng chịu các cuộc tấn công gián điệp mạng kéo dài, tận dụng các kỹ thuật đánh cắp thông tin xác thực hiếm gặp và chưa từng thấy cũng như các kỹ thuật đánh cắp email Exchange.

“Mục tiêu chính của các cuộc tấn công là lấy thông tin nhạy cảm và bí mật cao, đặc biệt liên quan đến các chính trị gia, hoạt động quân sự và bộ ngoại giao”, Lior Rochberger, nhà nghiên cứu mối đe dọa cấp cao tại Palo Alto Networks, cho biết trong một nghiên cứu sâu về kỹ thuật được công bố lần cuối. tuần.

Nhóm Nghiên cứu Mối đe dọa Cortex của công ty đang theo dõi hoạt động dưới tên tạm thời CL-STA-0043 (trong đó CL là viết tắt của cụm và STA là viết tắt của động lực do nhà nước hậu thuẫn), mô tả nó là “mối đe dọa dai dẳng nâng cao thực sự”.

Chuỗi lây nhiễm được kích hoạt bằng cách khai thác Dịch vụ thông tin Internet (IIS) tại chỗ dễ bị tổn thương và Microsoft Exchange phục vụ để xâm nhập vào các mạng mục tiêu.

Palo Alto Networks cho biết họ đã phát hiện ra những nỗ lực thất bại trong việc thực thi lớp vỏ web China Chopper trong một trong các cuộc tấn công, khiến kẻ thù phải thay đổi chiến thuật và tận dụng bộ cấy Visual Basic Script trong bộ nhớ từ Exchange Server.

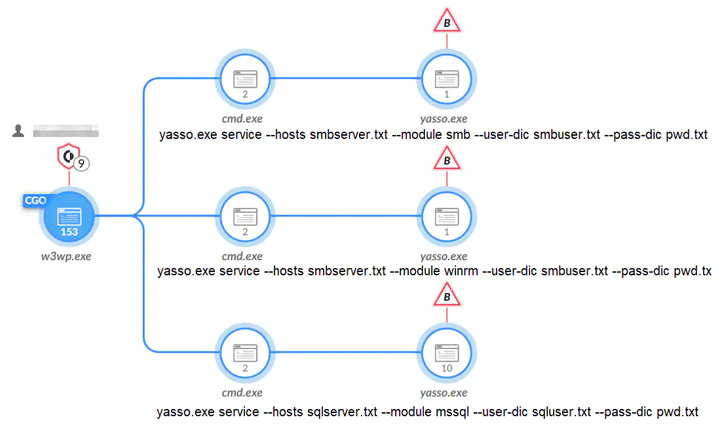

Sau khi đột nhập thành công, hoạt động trinh sát sẽ được thực hiện để vạch ra mạng và chọn ra các máy chủ quan trọng chứa dữ liệu có giá trị, bao gồm bộ điều khiển miền, máy chủ web, máy chủ Exchange, máy chủ FTP và cơ sở dữ liệu SQL.

Người ta cũng đã quan sát thấy CL-STA-0043 tận dụng các công cụ gốc của Windows để nâng cấp đặc quyền, do đó cho phép nó tạo tài khoản quản trị viên và chạy các chương trình khác có đặc quyền nâng cao.

Một phương pháp leo thang đặc quyền khác dẫn đến việc lạm dụng các tính năng trợ năng trong Windows – tức là tiện ích “phím dính” (sethc.exe) – giúp có thể bỏ qua các yêu cầu đăng nhập và mở cửa sau hệ thống.

Rochberger giải thích: “Trong cuộc tấn công, kẻ tấn công thường thay thế tệp nhị phân sethc.exe hoặc con trỏ/tham chiếu đến các tệp nhị phân này trong sổ đăng ký, bằng cmd.exe”. “Khi được thực thi, nó cung cấp trình bao nhắc lệnh nâng cao để kẻ tấn công chạy các lệnh tùy ý và các công cụ khác.”

Một cách tiếp cận tương tự sử dụng Trình quản lý tiện ích (utilman.exe) để thiết lập quyền truy cập cửa hậu liên tục vào môi trường của nạn nhân đã được CrowdStrike ghi lại vào đầu tháng 4 này.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Bên cạnh việc sử dụng Mimikatz để đánh cắp thông tin xác thực, phương thức hoạt động của kẻ đe dọa còn nổi bật với việc sử dụng các phương pháp mới lạ khác để đánh cắp mật khẩu, tiến hành di chuyển ngang và lấy cắp dữ liệu nhạy cảm, chẳng hạn như –

Cần chỉ ra rằng việc sử dụng phần đính vào Exchange PowerShell để xuất dữ liệu hộp thư đã được báo cáo trước đây trong trường hợp của một nhóm do nhà nước Trung Quốc tài trợ có tên là Silk Typhoon (trước đây là Hafnium), lần đầu tiên được đưa ra ánh sáng vào tháng 3 năm 2021 liên quan đến việc khai thác Microsoft Exchange Server.

Rochberger cho biết: “Mức độ tinh vi, khả năng thích ứng và nạn nhân của nhóm hoạt động này cho thấy một tác nhân đe dọa APT có khả năng cao và nó bị nghi ngờ là một tác nhân đe dọa cấp quốc gia”.