Một phần mềm độc hại đánh cắp thông tin mới được gọi là Kẻ đánh cắp thần bí đã bị phát hiện đánh cắp dữ liệu từ khoảng 40 trình duyệt web khác nhau và hơn 70 tiện ích mở rộng trình duyệt web.

Được quảng cáo lần đầu tiên vào ngày 25 tháng 4 năm 2023 với giá 150 đô la mỗi tháng, phần mềm độc hại này cũng nhắm mục tiêu vào ví tiền điện tử, Steam và Telegram, đồng thời sử dụng các cơ chế mở rộng để chống lại sự phân tích.

Các nhà nghiên cứu của InQuest và Zscaler cho biết trong một phân tích được công bố vào tuần trước: “Mã bị xáo trộn nặng nề khi sử dụng kỹ thuật xáo trộn chuỗi đa hình, độ phân giải nhập dựa trên hàm băm và tính toán thời gian chạy của các hằng số”.

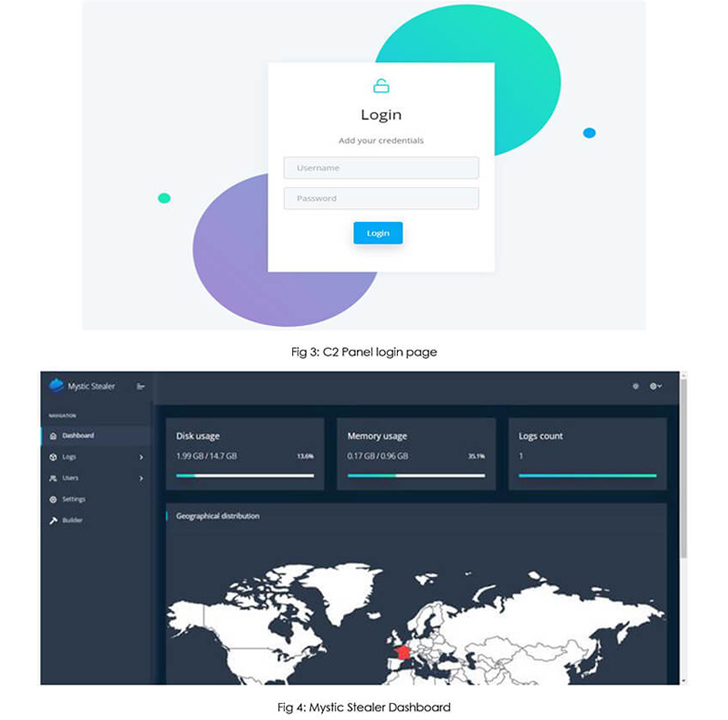

Mystic Stealer, giống như nhiều giải pháp phần mềm tội phạm khác được rao bán, tập trung vào việc ăn cắp dữ liệu và được triển khai bằng ngôn ngữ lập trình C. Bảng điều khiển đã được phát triển bằng Python.

Các bản cập nhật cho phần mềm độc hại vào tháng 5 năm 2023 kết hợp một thành phần trình tải cho phép nó truy xuất và thực thi các tải trọng giai đoạn tiếp theo được tải từ máy chủ chỉ huy và kiểm soát (C2), khiến nó trở thành một mối đe dọa đáng gờm hơn.

Giao tiếp C2 đạt được bằng cách sử dụng giao thức nhị phân tùy chỉnh qua TCP. Cho đến nay, có tới 50 máy chủ C2 đang hoạt động đã được xác định. Về phần mình, bảng điều khiển đóng vai trò là giao diện để người mua của kẻ đánh cắp truy cập nhật ký dữ liệu và các cấu hình khác.

Công ty an ninh mạng Cyfirma, công ty đã xuất bản một phân tích đồng thời về Mystic, cho biết, “tác giả của sản phẩm công khai mời các đề xuất cải tiến bổ sung cho kẻ đánh cắp” thông qua kênh Telegram chuyên dụng, cho thấy những nỗ lực tích cực nhằm thu hút cộng đồng tội phạm mạng.

Các nhà nghiên cứu cho biết: “Rõ ràng là nhà phát triển Mystic Stealer đang tìm cách tạo ra một kẻ đánh cắp ngang bằng với xu hướng hiện tại của không gian phần mềm độc hại trong khi cố gắng tập trung vào khả năng chống phân tích và trốn tránh phòng thủ”.

Những phát hiện này được đưa ra khi những kẻ đánh cắp thông tin đã nổi lên như một mặt hàng nóng trong nền kinh tế ngầm, thường đóng vai trò là tiền thân bằng cách tạo điều kiện thuận lợi cho việc thu thập thông tin xác thực để cho phép truy cập ban đầu vào các môi trường mục tiêu.

Nói cách khác, những kẻ đánh cắp được các tội phạm mạng khác sử dụng làm nền tảng để khởi chạy các chiến dịch có động cơ tài chính sử dụng phần mềm tống tiền và tống tiền dữ liệu.

Mặc dù mức độ phổ biến tăng đột biến, phần mềm độc hại đánh cắp có sẵn không được bán trên thị trường với giá phải chăng để thu hút nhiều đối tượng hơn, chúng cũng đang phát triển để trở nên nguy hiểm hơn, tích hợp các kỹ thuật tiên tiến để bay dưới tầm ngắm.

Bản chất không ngừng phát triển và không ổn định của vũ trụ kẻ đánh cắp được minh họa rõ nhất bằng sự ra đời đều đặn của các chủng loại mới như Kẻ đánh cắp album, Kẻ đánh cắp tên cướp, Devopt, Fractureiser và Rhadamanthys trong những tháng gần đây.

Trong một dấu hiệu nữa về nỗ lực trốn tránh bị phát hiện của kẻ đe dọa, những kẻ đánh cắp thông tin và trojan truy cập từ xa đã được quan sát thấy được đóng gói trong các loại tiền điện tử như AceCryptor, ScrubCrypt (còn gọi là BatCloak) và Snip3.

Sự phát triển này cũng diễn ra khi HP Wolf Security trình bày chi tiết về chiến dịch ChromeLoader có tên mã là Shampoo vào tháng 3 năm 2023. Chiến dịch này được thiết kế để cài đặt tiện ích mở rộng độc hại trong Google Chrome và đánh cắp dữ liệu nhạy cảm, chuyển hướng tìm kiếm cũng như đưa quảng cáo vào phiên trình duyệt của nạn nhân.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Nhà nghiên cứu bảo mật Jack Royer cho biết: “Người dùng gặp phải phần mềm độc hại chủ yếu do tải xuống nội dung bất hợp pháp, chẳng hạn như phim (Cocaine Bear.vbs), trò chơi điện tử hoặc nội dung khác”. “Các trang web này lừa nạn nhân chạy VBScript độc hại trên PC của họ để kích hoạt chuỗi lây nhiễm.”

Sau đó, VBScript tiếp tục khởi chạy mã PowerShell có khả năng chấm dứt tất cả các cửa sổ Chrome hiện có và mở phiên mới với tiện ích giả mạo đã giải nén bằng cách sử dụng đối số dòng lệnh “–load-extension”.

Nó cũng theo sau việc phát hiện ra một trojan phần mềm độc hại dạng mô-đun mới được đặt tên là Pikabot có khả năng thực thi các lệnh tùy ý và đưa vào các tải trọng do máy chủ C2 cung cấp, chẳng hạn như Cobalt Strike.

Phần mềm cấy ghép, hoạt động từ đầu năm 2023, đã được phát hiện có những điểm tương đồng với QBot về phương thức phân phối, chiến dịch và hành vi của phần mềm độc hại, mặc dù không có bằng chứng thuyết phục nào về mối liên hệ giữa hai họ.

Zscaler cho biết: “Pikabot là một họ phần mềm độc hại mới triển khai một loạt các kỹ thuật chống phân tích và cung cấp các khả năng mở cửa sau phổ biến để tải shellcode và thực thi các tệp nhị phân giai đoạn hai tùy ý”.