Ngày 22 tháng 2 năm 2023Tấn công DDoS của Hacker NewsServer

Vào đầu tháng 1, Gcore phải đối mặt với sự cố liên quan đến một số cuộc tấn công DDoS L3/L4 với lưu lượng cao nhất là 650 Gbps. Những kẻ tấn công đã khai thác hơn 2000 máy chủ thuộc một trong ba nhà cung cấp dịch vụ đám mây hàng đầu trên toàn thế giới và nhắm mục tiêu vào một khách hàng đang sử dụng gói CDN miễn phí. Tuy nhiên, do cơ sở hạ tầng phân phối của Gcore và một số lượng lớn các đối tác ngang hàng, các cuộc tấn công đã được giảm nhẹ và ứng dụng web của khách hàng vẫn khả dụng.

Tại sao việc giảm thiểu các cuộc tấn công này lại quan trọng như vậy?

1. Các cuộc tấn công này rất quan trọng vì chúng vượt quá 60 lần băng thông trung bình của các cuộc tấn công tương tự. Các cuộc tấn công được thực hiện liên quan đến các cuộc tấn công dựa trên khối lượng được nhắm mục tiêu để làm bão hòa băng thông của ứng dụng bị tấn công nhằm làm tràn nó. Đo lường tổng khối lượng (bps)—chứ không phải số lượng yêu cầu—là cách các cuộc tấn công này thường được lập bảng.

Băng thông trung bình của kiểu tấn công này thường ở mức hàng chục Gbps (khoảng 10 Gbps). Do đó, các cuộc tấn công được chỉ định (ở tốc độ 650 Gbps) đã vượt quá giá trị trung bình 60 lần. Các cuộc tấn công với khối lượng này rất hiếm và được các chuyên gia bảo mật đặc biệt quan tâm.

Ngoài ra, giá trị này (650 Gbps) có thể so sánh với cuộc tấn công DDoS kỷ lục trên máy chủ Minecraft lớn nhất (2,4 Tbps), chỉ lớn bằng 1/4.

2. Khách hàng bị tấn công đang sử dụng gói CDN mà không có biện pháp bảo vệ DDoS bổ sung. Khi khách hàng sử dụng CDN của Gcore (như một phần của Mạng biên), lưu lượng độc hại của các cuộc tấn công L3/L4 chỉ ảnh hưởng trực tiếp đến cơ sở hạ tầng của nó (nó đóng vai trò là bộ lọc), không ảnh hưởng đến máy chủ của khách hàng mục tiêu. Tác động tiêu cực rơi vào dung lượng và khả năng kết nối của cơ sở hạ tầng Khi CDN đủ mạnh, nó có thể bảo vệ khách hàng trước các cuộc tấn công L3/L4—ngay cả khi được truy cập bằng gói miễn phí.

Các thông số kỹ thuật của các cuộc tấn công là gì?

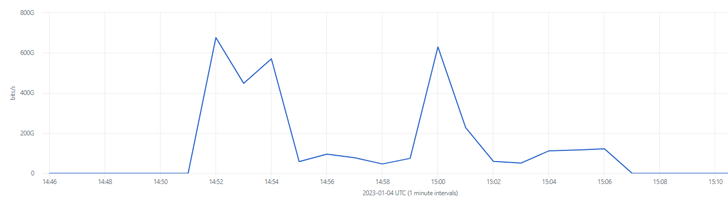

Thời gian xảy ra sự cố là 15 phút, lúc cao điểm đạt hơn 650 Gbps. Một lý do có thể khiến sự cố diễn ra lâu như vậy là do những kẻ tấn công đã cân nhắc tính không hiệu quả của các cuộc tấn công (ứng dụng khách tiếp tục chạy) so với chi phí cao của chúng.

Vụ việc bao gồm ba cuộc tấn công với các vectơ khác nhau. Chúng được đánh dấu bằng các đỉnh lưu lượng truy cập trên sơ đồ bên dưới:

Tấn công tràn ngập UDP (~650 Gbps). Hàng trăm triệu gói UDP đã được gửi đến máy chủ mục tiêu để tiêu tốn băng thông của ứng dụng và khiến nó không khả dụng. Các cuộc tấn công của vectơ này sử dụng thiếu các yêu cầu thiết lập kết nối UDP: kẻ tấn công có thể gửi các gói với bất kỳ dữ liệu nào (nó làm tăng khối lượng) và sử dụng địa chỉ IP giả mạo (gây khó khăn cho việc tìm người gửi).

Tấn công lũ TCP ACK (~600 Gbps). Một số lượng lớn các gói có cờ ACK đã được gửi đến máy chủ mục tiêu để làm tràn nó. Các cuộc tấn công của vectơ này dựa trên thực tế là các gói TCP rác không bao gồm tải trọng, nhưng máy chủ buộc phải xử lý chúng và có thể không có đủ tài nguyên để xử lý các yêu cầu từ người dùng cuối thực. Hệ thống bảo vệ của CDN có khả năng lọc các gói và không chuyển tiếp chúng đến máy chủ nếu chúng không chứa tải trọng và không bị ràng buộc với phiên TCP mở.

Kết hợp giữa TCP và UDP (~600 Gbps). Một biến thể tùy chỉnh của hai loại tấn công trước đó.

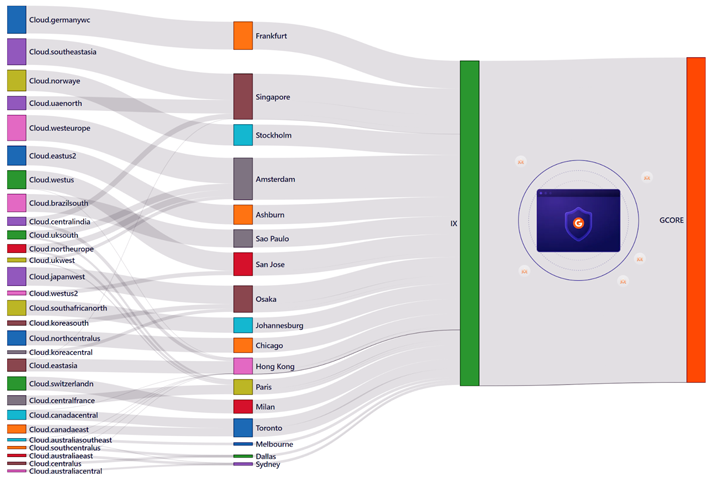

Điểm khác biệt của vụ việc là các cuộc tấn công được thực hiện từ nhiều địa chỉ IP không giả mạo. Điều này cho phép các chuyên gia xác định rằng những kẻ tấn công đã sử dụng 2.143 máy chủ ở 44 khu vực khác nhau và tất cả các máy chủ đều thuộc về một nhà cung cấp đám mây công cộng duy nhất. Việc sử dụng Anycast cho phép Gcore hấp thụ cuộc tấn công 100% qua các kết nối ngang hàng với nhà cung cấp này.

Biểu đồ Sankey hiển thị nguồn và luồng của cuộc tấn công. Tên của các vị trí từ cột đầu tiên được liên kết với một trong 3 nhà cung cấp dịch vụ đám mây hàng đầu.

Tại sao các cuộc tấn công không ảnh hưởng đến khách hàng?

1. Khả năng kết nối của Gcore thông qua ngang hàng với nhiều địa điểm đóng vai trò quan trọng trong việc giảm thiểu các cuộc tấn công. Gcore có hơn 11.000 đối tác ngang hàng (ISP) và những đối tác này kết nối mạng của họ bằng cáp và cung cấp cho nhau quyền truy cập vào lưu lượng truy cập bắt nguồn từ mạng của họ. Các kết nối này cho phép bỏ qua internet công cộng và trực tiếp hấp thụ lưu lượng truy cập từ các đối tác ngang hàng. Ngoài ra, lưu lượng này hoặc là miễn phí hoặc có giá thấp hơn nhiều so với lưu lượng trên internet công cộng. Chi phí thấp này giúp bảo vệ lưu lượng truy cập của khách hàng trên gói miễn phí.

Trong bối cảnh cuộc tấn công DDoS xảy ra, mức độ kết nối giúp ích rất nhiều cho hiệu quả giảm thiểu. Gcore và nhà cung cấp đám mây được sử dụng để khởi động cuộc tấn công là đối tác ngang hàng, vì vậy trong khi cuộc tấn công đang diễn ra, Gcore đã có thể lấy phần lớn lưu lượng truy cập qua mạng riêng của nhà cung cấp đám mây. Điều này làm giảm đáng kể lưu lượng truy cập cần được xử lý bởi internet công cộng.

tính năng ngang hàng riêng tư cũng cho phép lọc chính xác hơn và khả năng hiển thị tấn công tốt hơn, giúp giảm thiểu tấn công hiệu quả hơn.

2. Dung lượng lớn của Gcore, do đặt máy chủ ở nhiều trung tâm dữ liệu, cũng đóng một vai trò. Các máy chủ biên của Gcore hiện diện ở hơn 140 điểm hiện diện và dựa trên bộ xử lý Intel® Xeon® Scalable thế hệ thứ 3 hiệu suất cao.

Dung lượng mạng tổng thể là hơn 110 Tbps. Với hơn 500 máy chủ đặt tại các trung tâm dữ liệu trên toàn thế giới, công ty có khả năng chống lại các cuộc tấn công DDoS quy mô lớn. Vì vậy, lưu lượng 650 Gbps có thể được phân phối trên mạng và mỗi máy chủ cụ thể sẽ chỉ nhận được 1-2 Gbps, đây là một mức tải không đáng kể.

Xu hướng bảo mật

Theo kinh nghiệm của Gcore, các cuộc tấn công DDoS sẽ tiếp tục gia tăng qua các năm. Vào năm 2021, các cuộc tấn công đạt 300 Gbps và đến năm 2022, chúng đã tăng lên 700 Gbps. Do đó, ngay cả các doanh nghiệp vừa và nhỏ cũng cần sử dụng các mạng phân phối nội dung phân tán như CDN và Cloud để bảo vệ khỏi các cuộc tấn công DDoS.