Một nhóm gián điệp mạng nói tiếng Nga ít được biết đến đã được liên kết với một chiến dịch giám sát mới có động cơ chính trị nhắm vào các quan chức chính phủ cấp cao, dịch vụ viễn thông và cơ sở hạ tầng dịch vụ công ở Tajikistan.

Bộ xâm nhập, được gọi là con bọ giấy bởi công ty an ninh mạng PRODAFT của Thụy Sĩ, đã được quy cho một tác nhân đe dọa được gọi là bạch tuộc du mục (hay còn gọi là Biệt Đội Bụi).

“Các loại máy bị xâm phạm bao gồm từ máy tính cá nhân đến [operational technology] thiết bị,” PRODAFT cho biết trong một báo cáo kỹ thuật chuyên sâu được chia sẻ với The Hacker News. “Những mục tiêu này khiến hoạt động ‘Paperbug' được điều khiển bằng trí thông minh.”

Động cơ cuối cùng đằng sau các cuộc tấn công vẫn chưa rõ ràng ở giai đoạn này, nhưng công ty an ninh mạng đã đưa ra khả năng rằng đó có thể là hành động của các lực lượng đối lập trong nước hoặc một nhiệm vụ thu thập thông tin tình báo do Nga hoặc Trung Quốc thực hiện.

Nomadic Octopus lần đầu tiên được đưa ra ánh sáng vào tháng 10 năm 2018 khi ESET và Kaspersky trình bày chi tiết một loạt các cuộc tấn công lừa đảo do tác nhân này thực hiện nhằm vào một số quốc gia ở Trung Á. Nhóm được ước tính đã hoạt động ít nhất là từ năm 2014.

Các cuộc tấn công mạng liên quan đến việc sử dụng phần mềm độc hại tùy chỉnh của Android và Windows để tấn công nhiều thực thể có giá trị cao như chính quyền địa phương, cơ quan ngoại giao và các blogger chính trị, làm tăng khả năng tác nhân đe dọa có thể tham gia vào các hoạt động giám sát mạng.

Phần mềm độc hại Windows, được đặt tên là Octopus và được giả dạng là một phiên bản thay thế của ứng dụng nhắn tin Telegram, là một công cụ dựa trên Delphi cho phép kẻ thù giám sát nạn nhân, hút dữ liệu nhạy cảm và giành quyền truy cập cửa hậu vào hệ thống của họ thông qua lệnh-và- bảng điều khiển (C2).

Một phân tích tiếp theo của Gcow Security vào tháng 12 năm 2019 đã nhấn mạnh các cuộc tấn công của nhóm đe dọa dai dẳng nâng cao (APT) nhằm vào Bộ Ngoại giao Uzbekistan để triển khai Octopus.

Những phát hiện của PRODAFT là kết quả của việc phát hiện ra một môi trường hoạt động do Nomadic Octopus quản lý kể từ năm 2020, biến Paperbug trở thành chiến dịch đầu tiên do nhóm dàn dựng kể từ Octopus.

Theo dữ liệu do công ty thu thập, tác nhân đe dọa đã giành được quyền truy cập vào mạng của một công ty viễn thông, trước khi di chuyển sang hơn một chục mục tiêu tập trung vào mạng chính phủ, giám đốc điều hành và thiết bị OT có lỗ hổng được công khai. Vẫn chưa biết chính xác cách thức và thời điểm mạng viễn thông bị xâm nhập.

PRODAFT lưu ý: “Chiến dịch PaperBug phù hợp với xu hướng chung là tấn công vào cơ sở hạ tầng của chính phủ Trung Á mà gần đây đã trở nên nổi bật hơn”.

Nomadic Octopus được cho là thể hiện một số mức độ hợp tác với một tác nhân quốc gia-nhà nước Nga khác được gọi là Sofacy (hay còn gọi là APT28, Fancy Bear, Forest Blizzard hoặc FROZENLAKE), dựa trên sự chồng chéo về nạn nhân.

Các cuộc tấn công mới nhất kéo theo việc sử dụng một biến thể Octopus đi kèm với các tính năng chụp ảnh màn hình, chạy lệnh từ xa, tải xuống và tải tệp lên và từ máy chủ bị nhiễm đến máy chủ từ xa. Một phần mềm như vậy đã được tải lên VirusTotal vào ngày 1 tháng 4 năm 2021.

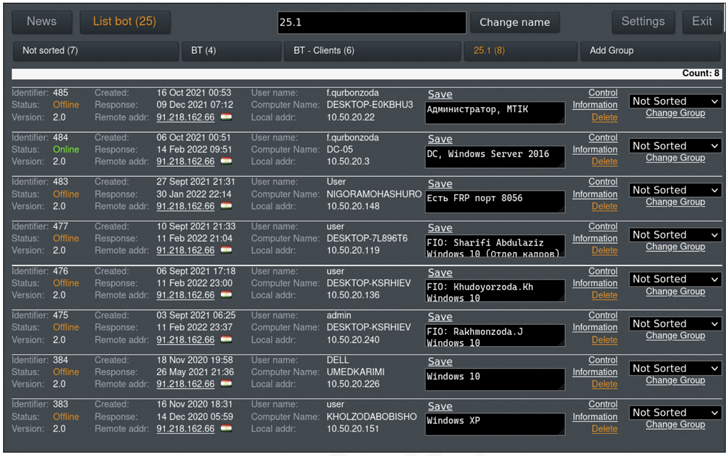

Xem xét kỹ hơn máy chủ chỉ huy và kiểm soát (C2) cho thấy nhóm đã quản lý để mở cửa sau thành công tổng cộng 499 hệ thống tính đến ngày 27 tháng 1 năm 2022, một số hệ thống bao gồm các thiết bị mạng của chính phủ, trạm xăng và máy tính tiền.

Tuy nhiên, nhóm dường như không sở hữu các bộ công cụ tiên tiến hoặc quá lo lắng về việc che dấu vết của chúng trên các máy nạn nhân mặc dù tính chất rủi ro cao của các cuộc tấn công.

Công ty chỉ ra: “Khi chúng hoạt động trên các máy bị xâm nhập để đánh cắp thông tin, đôi khi chúng vô tình gây ra các cửa sổ bật lên về quyền trên máy tính nạn nhân, khiến nạn nhân nghi ngờ”. “Tuy nhiên, điều này đã được giải quyết do nhóm đã siêng năng đặt tên cho các tệp mà họ chuyển là các chương trình lành tính và kín đáo.”

Chiến thuật tương tự cũng áp dụng cho việc đặt tên cho các công cụ độc hại của họ, với việc nhóm ngụy trang chúng dưới dạng các trình duyệt web phổ biến như Google Chrome, Mozilla Firefox và Yandex để dễ bị phát hiện.

Điều đó có nghĩa là, các chuỗi tấn công của Paperbug chủ yếu được đặc trưng bởi việc sử dụng các công cụ tấn công công khai và các kỹ thuật chung, hoạt động hiệu quả như một “áo choàng” cho nhóm và khiến việc phân bổ trở nên khó khăn hơn rất nhiều.

PRODAFT cho biết: “Sự mất cân bằng giữa kỹ năng của người vận hành và tầm quan trọng của nhiệm vụ có thể cho thấy rằng người vận hành đã được tuyển dụng bởi một thực thể nào đó cung cấp cho họ danh sách các lệnh cần được thực hiện chính xác trên từng máy”. danh sách kiểm tra và buộc phải dính vào nó.”