Chính phủ Hoa Kỳ hôm thứ Ba đã công bố sự gián đoạn được tòa án cho phép đối với một mạng toàn cầu bị xâm phạm bởi một dòng phần mềm độc hại tiên tiến được gọi là Rắn do Cơ quan An ninh Liên bang nga (FSB) nắm giữ.

Snake, được mệnh danh là “công cụ gián điệp mạng tinh vi nhất”, là sản phẩm của một nhóm do nhà nước Nga tài trợ có tên là Turla (còn gọi là Iron Hunter, Secret Blizzard, SUMMIT, Uroburos, Venomous Bear và Waterbug), mà chính phủ Hoa Kỳ gán cho một đơn vị trong Trung tâm 16 của FSB.

Tác nhân đe dọa có thành tích tập trung nhiều vào các thực thể ở Châu Âu, Cộng đồng các quốc gia độc lập (CIS) và các quốc gia liên kết với NATO, với hoạt động gần đây mở rộng phạm vi của nó để kết hợp các quốc gia Trung Đông được coi là mối đe dọa đối với các quốc gia được Nga hỗ trợ trong khu vực.

“Gần 20 năm qua, đơn vị này […] đã sử dụng các phiên bản của phần mềm độc hại Snake để đánh cắp các tài liệu nhạy cảm từ hàng trăm hệ thống máy tính ở ít nhất 50 quốc gia, thuộc về các chính phủ thành viên Tổ chức Hiệp ước Bắc Đại Tây Dương (NATO), các nhà báo và các mục tiêu khác mà Liên bang Nga quan tâm. Bộ Tư pháp cho biết.

“Sau khi đánh cắp những tài liệu này, Turla đã lọc chúng thông qua một mạng lưới bí mật gồm các máy tính bị nhiễm mã độc của Snake ở Hoa Kỳ và trên toàn thế giới.”

Việc vô hiệu hóa được dàn dựng như một phần của nỗ lực có tên là Chiến dịch MEDUSA bằng một công cụ do Cục Điều tra Liên bang Hoa Kỳ (FBI) tạo ra có tên mã là PERSEUS cho phép các cơ quan chức năng ra lệnh cho phần mềm độc hại khiến phần mềm này “ghi đè lên các thành phần quan trọng của chính nó”. ” trên các máy bị nhiễm.

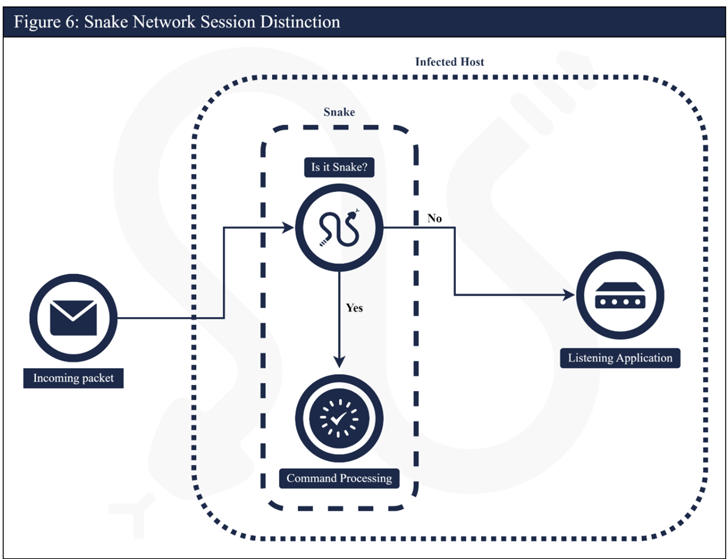

Cơ quan này cho biết các hướng dẫn tự hủy, được thiết kế sau khi giải mã và giải mã thông tin liên lạc mạng của phần mềm độc hại, khiến “Snake implant tự vô hiệu hóa mà không ảnh hưởng đến máy tính chủ hoặc các ứng dụng hợp pháp trên máy tính”.

Snake, theo một lời khuyên do Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng Hoa Kỳ (CISA) đưa ra, được thiết kế như một công cụ bí mật để thu thập thông tin tình báo dài hạn về các mục tiêu có mức độ ưu tiên cao, cho phép kẻ thù tạo ra một mạng ngang hàng (P2P). ) mạng lưới các hệ thống bị xâm nhập trên toàn thế giới.

Hơn nữa, một số hệ thống trong mạng P2P đóng vai trò là các nút chuyển tiếp để định tuyến lưu lượng hoạt động ngụy trang đến và đi từ phần mềm độc hại Snake được cài vào các mục tiêu cuối cùng của FSB, khiến cho hoạt động này trở nên khó phát hiện.

Phần mềm độc hại đa nền tảng dựa trên C này sử dụng thêm các phương pháp giao tiếp tùy chỉnh để thêm một lớp tàng hình mới và có kiến trúc mô-đun cho phép đưa vào hoặc sửa đổi các thành phần một cách hiệu quả để tăng cường khả năng của nó và duy trì quyền truy cập liên tục vào thông tin có giá trị.

CISA cho biết: “Snake thể hiện thiết kế và triển khai kỹ thuật phần mềm cẩn thận, với bộ cấy chứa ít lỗi một cách đáng ngạc nhiên do tính phức tạp của nó”.

“Cái tên Uroburos là phù hợp, vì FSB đã xoay vòng nó qua các giai đoạn nâng cấp và tái phát triển gần như liên tục.”

Cơ sở hạ tầng liên quan đến nhóm do Điện Kremlin hậu thuẫn đã được xác định ở hơn 50 quốc gia trên khắp Bắc Mỹ, Nam Mỹ, Châu Âu, Châu Phi, Châu Á và Úc, mặc dù mục tiêu của nó được đánh giá là mang tính chiến thuật hơn, bao gồm các mạng lưới chính phủ, cơ sở nghiên cứu và nhà báo .

Các lĩnh vực bị ảnh hưởng ở Hoa Kỳ bao gồm giáo dục, doanh nghiệp nhỏ và các tổ chức truyền thông, cũng như các lĩnh vực cơ sở hạ tầng quan trọng như cơ sở chính phủ, dịch vụ tài chính, sản xuất quan trọng và truyền thông.

Bất chấp những thất bại này, Turla vẫn là một đối thủ tích cực và đáng gờm, tung ra một loạt chiến thuật và công cụ để chọc thủng các mục tiêu của nó trên Windows, macOS, Linux và Android.

Sự phát triển diễn ra hơn một năm sau khi các cơ quan thực thi pháp luật và tình báo Hoa Kỳ vô hiệu hóa một mạng botnet mô-đun có tên Cyclops Blink do một tác nhân nhà nước quốc gia Nga khác có tên là Sandworm kiểm soát.