Ngày 17 tháng 3 năm 2023Ravie LakshmananAn ninh mạng / Botnet

Một mạng botnet dựa trên Golang mới được đặt tên là HinataBot đã được quan sát thấy là tận dụng các lỗ hổng đã biết để thỏa hiệp các bộ định tuyến và máy chủ, đồng thời sử dụng chúng để thực hiện các cuộc tấn công từ chối dịch vụ (DDoS) phân tán.

“Các nhị phân phần mềm độc hại dường như đã được tác giả phần mềm độc hại đặt tên theo một nhân vật trong bộ anime nổi tiếng, Naruto, với các cấu trúc tên tệp như ‘Hinata-

Trong số các phương pháp được sử dụng để phân phối phần mềm độc hại là khai thác các máy chủ Hadoop YARN bị lộ và các lỗi bảo mật trong thiết bị SDK realtek (CVE-2014-8361), bộ định tuyến Huawei HG532 (CVE-2017-17215, điểm CVSS: 8,8).

Các lỗ hổng chưa được vá và thông tin xác thực yếu là một kết quả dễ dàng đối với những kẻ tấn công, đại diện cho một điểm vào dễ dàng, được ghi chép đầy đủ, không yêu cầu các chiến thuật kỹ thuật xã hội tinh vi hoặc các phương pháp khác.

Các tác nhân đe dọa đằng sau HinataBot được cho là đã hoạt động ít nhất từ tháng 12 năm 2022, với các cuộc tấn công đầu tiên cố gắng sử dụng một biến thể Mirai dựa trên Go chung trước khi chuyển sang phần mềm độc hại tùy chỉnh của riêng chúng bắt đầu từ ngày 11 tháng 1 năm 2023.

Kể từ đó, gần đây nhất là trong tháng này, các tạo phẩm mới hơn đã được phát hiện trong các honeypot HTTP và SSH của Akamai, đóng gói nhiều chức năng mô-đun hơn và bổ sung các biện pháp bảo mật để chống phân tích. Điều này cho thấy HinataBot vẫn đang trong quá trình phát triển và phát triển tích cực.

Phần mềm độc hại, giống như các botnet DDoS khác thuộc loại này, có khả năng liên hệ với máy chủ chỉ huy và kiểm soát (C2) để lắng nghe hướng dẫn gửi đến và bắt đầu tấn công vào địa chỉ IP mục tiêu trong một khoảng thời gian xác định.

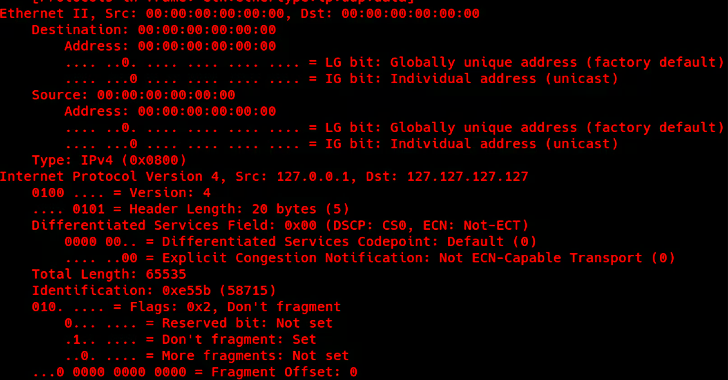

Mặc dù các phiên bản đầu tiên của mạng botnet sử dụng các giao thức như HTTP, UDP, TCP và ICMP để thực hiện các cuộc tấn công DDoS, phiên bản mới nhất chỉ giới hạn ở HTTP và UDP. Hiện chưa rõ tại sao hai giao thức kia lại bị loại bỏ.

Akamai, đã tiến hành các thử nghiệm tấn công trong 10 giây bằng HTTP và UDP, tiết lộ rằng lũ HTTP đã tạo ra 3,4 MB dữ liệu chụp gói và đẩy 20.430 yêu cầu HTTP. Mặt khác, lũ UDP đã tạo ra 6.733 gói với tổng số 421 MB dữ liệu chụp gói.

Trong một cuộc tấn công trong thế giới thực giả định với 10.000 bot, lũ UDP sẽ đạt đỉnh ở tốc độ hơn 3,3 terabit mỗi giây (Tbps), dẫn đến một cuộc tấn công lớn mạnh. Một trận lụt HTTP sẽ tạo ra lưu lượng khoảng 27 gigabit mỗi giây (Gbps)

Sự phát triển khiến nó trở thành kẻ mới nhất tham gia vào danh sách ngày càng nhiều các mối đe dọa dựa trên nền tảng Go mới nổi như GoBruteforcer và KmsdBot.

“Go đã bị những kẻ tấn công tận dụng để gặt hái những lợi ích từ hiệu suất cao, tính đa luồng dễ dàng, nhiều kiến trúc và hỗ trợ biên dịch chéo hệ điều hành, nhưng cũng có khả năng là do nó làm tăng độ phức tạp khi biên dịch, làm tăng độ khó của kỹ thuật đảo ngược mã nguồn. kết quả nhị phân,” Akamai nói.

Phát hiện này cũng được đưa ra khi Microsoft tiết lộ rằng các cuộc tấn công TCP nổi lên như một hình thức tấn công DDoS thường gặp nhất vào năm 2022, chiếm 63% tổng lưu lượng tấn công, tiếp theo là các cuộc tấn công khuếch đại và tràn ngập UDP (22%) và tấn công gói tin bất thường (15 %).

Bên cạnh việc được sử dụng làm phương tiện gây xao nhãng để che giấu hành vi tống tiền và đánh cắp dữ liệu, các cuộc tấn công DDoS cũng được cho là sẽ gia tăng do sự xuất hiện của các chủng phần mềm độc hại mới có khả năng nhắm mục tiêu vào các thiết bị IoT và chiếm đoạt tài khoản để truy cập trái phép vào tài nguyên.

“Với việc các cuộc tấn công DDoS ngày càng trở nên thường xuyên, phức tạp và không tốn kém để thực hiện, điều quan trọng đối với các tổ chức thuộc mọi quy mô là phải chủ động, luôn được bảo vệ quanh năm và phát triển chiến lược phản hồi DDoS”, Nhóm Bảo mật Mạng Azure của gã khổng lồ công nghệ cho biết.