Một nhóm gián điệp mạng do Trung Quốc liên kết đã được quan sát thấy đã tấn công lĩnh vực viễn thông ở Trung Á với các phiên bản phần mềm độc hại như shadowpad và PlugX.

Công ty an ninh mạng SentinelOne đã gắn các cuộc xâm nhập với một diễn viên mà nó theo dõi dưới cái tên “Moshen Dragon”, với sự trùng lặp chiến thuật giữa tập thể và một nhóm mối đe dọa khác được gọi là Nomad Panda (hay còn gọi là RedFoxtrot).

Joey Chen của SentinelOne cho biết: “PlugX và ShadowPad có lịch sử sử dụng lâu đời giữa các tác nhân đe dọa nói tiếng Trung Quốc chủ yếu cho hoạt động gián điệp. “Những công cụ đó có chức năng mô-đun, linh hoạt và được biên dịch qua shellcode để dễ dàng vượt qua các sản phẩm bảo vệ điểm cuối truyền thống.”

ShadowPad, được gắn nhãn là “kiệt tác của phần mềm độc hại được bán riêng cho hoạt động gián điệp của Trung Quốc”, nổi lên như một sự kế thừa của PlugX vào năm 2015, ngay cả khi các biến thể của cái sau liên tục xuất hiện như một phần của các chiến dịch khác nhau liên quan đến các tác nhân đe dọa Trung Quốc.

Mặc dù được biết là được triển khai bởi nhóm hack do chính phủ tài trợ có tên là Bronze Atlas (hay còn gọi là APT41, Barium hoặc Winnti) từ ít nhất là năm 2017, nhưng ngày càng có nhiều kẻ đe dọa có liên hệ với Trung Quốc tham gia vào cuộc chiến.

Đầu năm nay, Secureworks quy kết các nhóm hoạt động ShadowPad riêng biệt là các nhóm quốc gia-nhà nước Trung Quốc hoạt động cùng với cơ quan tình báo dân sự của Bộ An ninh Nhà nước Trung Quốc (MSS) và Quân đội Giải phóng Nhân dân (PLA).

Các phát hiện mới nhất từ SentinelOne phù hợp với một báo cáo trước đó của Trellix vào cuối tháng 3 cho thấy một chiến dịch tấn công RedFoxtrot nhắm mục tiêu vào các lĩnh vực viễn thông và quốc phòng ở Nam Á với một biến thể mới của phần mềm độc hại PlugX có tên là Talisman.

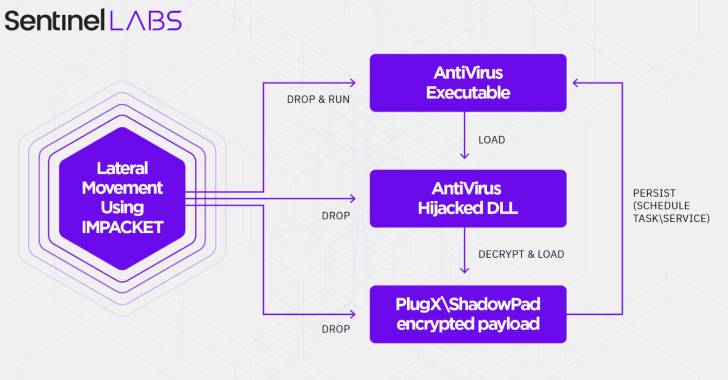

Các TTP của Moshen Dragon liên quan đến việc lạm dụng phần mềm chống vi-rút hợp pháp thuộc BitDefender, Kaspersky, McAfee, Symantec và Trend Micro để tải ShadowPad và Talisman vào các hệ thống bị xâm nhập bằng kỹ thuật gọi là chiếm quyền điều khiển tìm kiếm DLL.

Trong bước tiếp theo, DLL bị tấn công được sử dụng để giải mã và tải trọng tải ShadowPad hoặc PlugX cuối cùng nằm trong cùng thư mục với tệp thực thi chống vi-rút. Tính bền bỉ đạt được bằng cách tạo một tác vụ đã lên lịch hoặc một dịch vụ.

Mặc dù vậy, việc chiếm quyền điều khiển các sản phẩm bảo mật, các chiến thuật khác được nhóm áp dụng bao gồm việc sử dụng các công cụ hack đã biết và các tập lệnh của đội đỏ để tạo điều kiện cho hành vi trộm cắp thông tin xác thực, di chuyển ngang và lấy cắp dữ liệu. Vectơ truy cập ban đầu vẫn chưa rõ ràng.

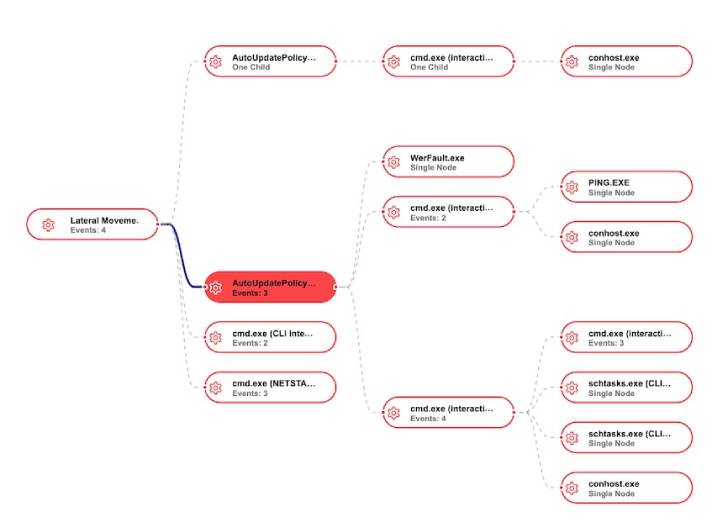

“Một khi những kẻ tấn công đã tạo dựng được chỗ đứng trong một tổ chức, chúng sẽ tiến hành di chuyển ngang bằng cách tận dụng Impacket trong mạng, đặt một cửa hậu thụ động vào môi trường nạn nhân, thu thập càng nhiều thông tin xác thực càng tốt để đảm bảo quyền truy cập không giới hạn và tập trung vào việc đánh cắp dữ liệu, ”Chen nói.

.