Ngày 08 tháng 3 năm 2023Ravie Lakshmanan Mối đe dọa dai dẳng nâng cao

Các tổ chức chính phủ cấp cao ở Đông Nam Á là mục tiêu của một chiến dịch gián điệp mạng do một tác nhân đe dọa Trung Quốc có tên là Sharp Panda thực hiện kể từ cuối năm ngoái.

Các cuộc xâm nhập được đặc trưng bởi việc sử dụng một phiên bản mới của khung mô-đun Soul, đánh dấu sự khác biệt so với chuỗi tấn công của nhóm được quan sát thấy vào năm 2021.

Công ty an ninh mạng Check Point của Israel cho biết các hoạt động “lâu dài” trong lịch sử đã chỉ ra các quốc gia như Việt Nam, Thái Lan và Indonesia. Sharp Panda lần đầu tiên được công ty ghi lại vào tháng 6 năm 2021, mô tả đây là một “hoạt động có tổ chức cao, nỗ lực đáng kể để nằm dưới tầm ngắm.”

Thật thú vị, việc sử dụng cửa hậu Soul đã được Symantec của Broadcom trình bày chi tiết vào tháng 10 năm 2021 liên quan đến một hoạt động gián điệp không được phân công nhắm vào các lĩnh vực quốc phòng, y tế và CNTT-TT ở Đông Nam Á.

Nguồn gốc của phần mềm cấy ghép, theo nghiên cứu do Fortinet FortiGuard Labs công bố vào tháng 2 năm 2022, có từ tháng 10 năm 2017, với mã tái sử dụng phần mềm độc hại từ Gh0st RAT và các công cụ có sẵn công khai khác.

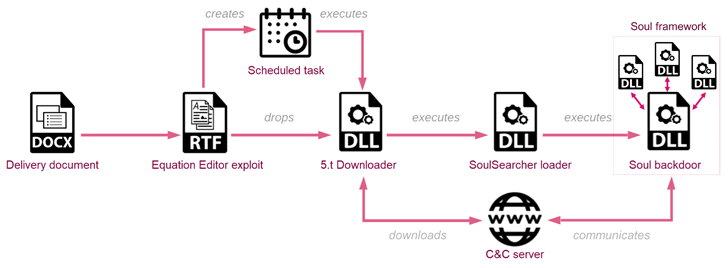

Chuỗi tấn công được Check Point nêu chi tiết bắt đầu bằng một email lừa đảo có chứa tài liệu thu hút sử dụng vũ khí Định dạng văn bản có định dạng (RTF) của Royal Road để loại bỏ trình tải xuống bằng cách khai thác một trong số các lỗ hổng trong Microsoft Equation Editor.

Đến lượt mình, trình tải xuống được thiết kế để truy xuất trình tải được gọi là SoulSearcher từ máy chủ chỉ huy và kiểm soát (C&C) có hàng rào địa lý chỉ phản hồi các yêu cầu bắt nguồn từ các địa chỉ IP tương ứng với các quốc gia được nhắm mục tiêu.

Trình tải sau đó chịu trách nhiệm tải xuống, giải mã và thực thi cửa hậu Soul và các thành phần khác của nó, do đó cho phép kẻ thù thu thập nhiều loại thông tin.

“Mô-đun chính của Soul chịu trách nhiệm giao tiếp với máy chủ C&C và mục đích chính của nó là nhận và tải các mô-đun bổ sung trong bộ nhớ,” Check Point cho biết.

“Thật thú vị, cấu hình cửa hậu chứa một tính năng giống như ‘im lặng của đài phát thanh', trong đó các tác nhân có thể chỉ định giờ cụ thể trong một tuần khi cửa hậu không được phép giao tiếp với máy chủ C&C.”

Những phát hiện này là một dấu hiệu khác cho thấy việc chia sẻ công cụ phổ biến giữa các nhóm đe dọa liên tục tiên tiến (APT) của Trung Quốc để tạo điều kiện thuận lợi cho việc thu thập thông tin tình báo.

Công ty cho biết: “Mặc dù khung Soul đã được sử dụng ít nhất từ năm 2017, nhưng những kẻ đe dọa đằng sau nó đã liên tục cập nhật và tinh chỉnh kiến trúc cũng như khả năng của nó”.

Nó lưu ý thêm rằng chiến dịch có khả năng “được dàn dựng bởi các tác nhân đe dọa tiên tiến do Trung Quốc hậu thuẫn, những người có các công cụ, khả năng và vị trí khác trong mạng lưới hoạt động gián điệp rộng lớn hơn vẫn chưa được khám phá.”