Một phần mềm độc hại dựa trên Go đa chức năng mới được đặt tên là Sự hỗn loạn đã phát triển nhanh chóng về số lượng trong những tháng gần đây để thu hút một loạt các bộ định tuyến Windows, Linux, văn phòng nhỏ / văn phòng tại nhà (SOHO) và máy chủ doanh nghiệp vào mạng botnet của nó.

Các nhà nghiên cứu từ Black Lotus Labs của Lumen cho biết: “Chức năng hỗn loạn bao gồm khả năng liệt kê môi trường máy chủ, chạy các lệnh shell từ xa, tải các mô-đun bổ sung, tự động lan truyền thông qua việc lấy cắp và cưỡng bức khóa cá nhân SSH, cũng như khởi chạy các cuộc tấn công DDoS” viết lên được chia sẻ với The Hacker News.

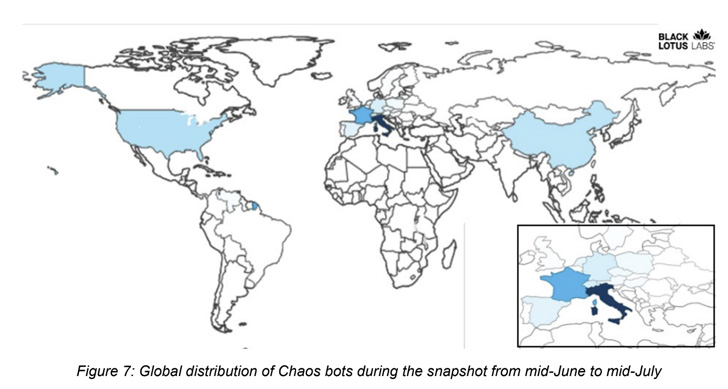

Phần lớn các bot nằm ở châu Âu, cụ thể là Ý, với các trường hợp lây nhiễm khác được báo cáo ở Trung Quốc và Mỹ, đại diện cho “hàng trăm địa chỉ IP duy nhất” trong khoảng thời gian một tháng từ giữa tháng 6 đến giữa tháng 7 năm 2022.

Được viết bằng tiếng Trung và tận dụng cơ sở hạ tầng đặt tại Trung Quốc để ra lệnh và kiểm soát, mạng botnet tham gia vào một danh sách dài các phần mềm độc hại được thiết kế để thiết lập sự bền bỉ trong thời gian dài và có khả năng lạm dụng chỗ đứng cho các mục đích bất chính, chẳng hạn như tấn công DDoS và khai thác tiền điện tử.

Nếu bất cứ điều gì, sự phát triển cũng chỉ ra một sự gia tăng đáng kể trong việc các tác nhân đe dọa chuyển sang các ngôn ngữ lập trình như Go để tránh bị phát hiện và kết xuất kỹ thuật đảo ngược khó khăn, chưa kể đến việc nhắm mục tiêu nhiều nền tảng cùng một lúc.

Chaos (không nên nhầm lẫn với trình tạo ransomware cùng tên) đúng với tên gọi của nó bằng cách khai thác các lỗ hổng bảo mật đã biết để có được quyền truy cập ban đầu, sau đó lạm dụng nó để tiến hành do thám và bắt đầu di chuyển ngang qua mạng bị xâm nhập.

Hơn nữa, phần mềm độc hại có tính linh hoạt mà phần mềm độc hại tương tự không có, cho phép nó hoạt động trên nhiều loại kiến trúc tập lệnh từ ARM, Intel (i386), MIPS và PowerPC, cho phép kẻ đe dọa mở rộng phạm vi mục tiêu một cách hiệu quả. và nhanh chóng tích lũy về số lượng.

Trên hết, Chaos còn có khả năng thực hiện tới 70 lệnh khác nhau được gửi từ máy chủ C2, một trong số đó là lệnh để kích hoạt việc khai thác các lỗ hổng được tiết lộ công khai (CVE-2017-17215 và CVE-2022- 30525) được xác định trong một tệp.

Chaos cũng được cho là sự phát triển của một phần mềm độc hại DDoS dựa trên Go khác có tên Kaiji, trước đây đã nhắm mục tiêu vào các phiên bản Docker bị định cấu hình sai. Các mối tương quan, theo Black Lotus Labs, bắt nguồn từ mã và chức năng chồng chéo dựa trên phân tích hơn 100 mẫu.

Công ty cho biết, một máy chủ GitLab đặt tại châu Âu là một trong những nạn nhân của mạng botnet Chaos trong những tuần đầu tiên của tháng 9, đồng thời cho biết thêm rằng họ đã xác định được một chuỗi các cuộc tấn công DDoS nhằm vào các thực thể bao gồm trò chơi, dịch vụ tài chính và công nghệ, truyền thông và giải trí, và các nhà cung cấp dịch vụ lưu trữ. Cũng được nhắm mục tiêu là một sàn giao dịch khai thác tiền điện tử.

Các phát hiện được đưa ra đúng ba tháng sau khi công ty an ninh mạng phát hiện ra một trojan truy cập từ xa mới có tên là ZuoRAT, đã sử dụng các bộ định tuyến SOHO như một phần của chiến dịch tinh vi nhắm vào các mạng Bắc Mỹ và châu Âu.

Mark Dehus, giám đốc tình báo về mối đe dọa của Lumen Black Lotus Labs cho biết: “Chúng tôi đang chứng kiến một phần mềm độc hại phức tạp đã tăng gấp 4 lần chỉ trong vòng hai tháng và nó có vị trí tốt để tiếp tục tăng tốc”. “Sự hỗn loạn gây ra mối đe dọa đối với nhiều thiết bị và máy chủ lưu trữ của người tiêu dùng và doanh nghiệp.”

.