Ngày 11 tháng 1 năm 2023Ravie LakshmananĐe dọa mạng / Phần mềm độc hại

Một phân tích mới về cơ sở hạ tầng tấn công của Raspberry Robin đã tiết lộ rằng các tác nhân đe dọa khác có thể tái sử dụng các lần lây nhiễm cho các hoạt động độc hại của chính họ, khiến nó trở thành một mối đe dọa thậm chí còn mạnh mẽ hơn.

Raspberry Robin (hay còn gọi là sâu QNAP), được cho là do tác nhân đe dọa có tên là DEV-0856, là phần mềm độc hại ngày càng được chú ý vì được sử dụng trong các cuộc tấn công nhằm vào các tổ chức tài chính, chính phủ, bảo hiểm và viễn thông.

Do nó sử dụng nhiều tác nhân đe dọa để loại bỏ nhiều loại tải trọng như SocGholish, Bumblebee, TrueBot, IcedID và LockBit ransomware, nó bị nghi ngờ là một botnet trả tiền cho mỗi lần cài đặt (PPI) có khả năng phục vụ các tải trọng giai đoạn tiếp theo.

Đáng chú ý, Raspberry Robin sử dụng các ổ USB bị nhiễm virus làm cơ chế lan truyền và tận dụng các thiết bị lưu trữ gắn liền với mạng QNAP (NAS) bị vi phạm dưới dạng lệnh và kiểm soát cấp một (C2).

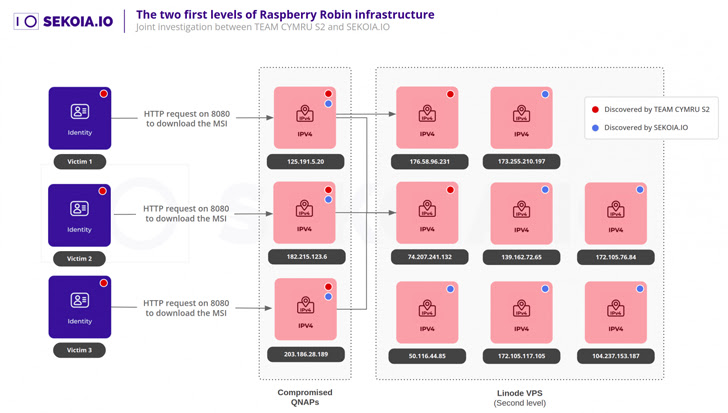

Công ty an ninh mạng SEKOIA cho biết họ có thể xác định ít nhất tám máy chủ riêng ảo (VPS) được lưu trữ trên Linode có chức năng như một lớp C2 thứ hai có khả năng hoạt động như các proxy chuyển tiếp đến tầng chưa được xác định tiếp theo.

Công ty có trụ sở tại Pháp cho biết: “Mỗi QNAP bị xâm phạm dường như hoạt động như một người xác nhận và chuyển tiếp”. “Nếu yêu cầu nhận được hợp lệ, nó sẽ được chuyển hướng đến cấp cơ sở hạ tầng cao hơn.”

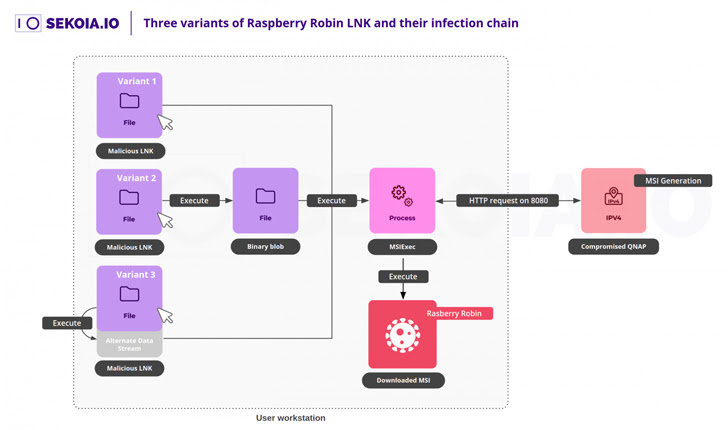

Do đó, chuỗi tấn công diễn ra như sau: Khi người dùng cắm ổ USB và khởi chạy tệp lối tắt Windows (.LNK), tiện ích msiexec sẽ được khởi chạy, tiện ích này sẽ tải xuống tải trọng Raspberry Robin bị xáo trộn chính từ phiên bản QNAP.

Việc phụ thuộc vào msiexec để gửi các yêu cầu HTTP nhằm tìm nạp phần mềm độc hại giúp có thể chiếm quyền điều khiển các yêu cầu đó để tải xuống một tải trọng MSI giả mạo khác bằng các cuộc tấn công chiếm quyền điều khiển DNS hoặc mua các miền đã biết trước đó sau khi chúng hết hạn.

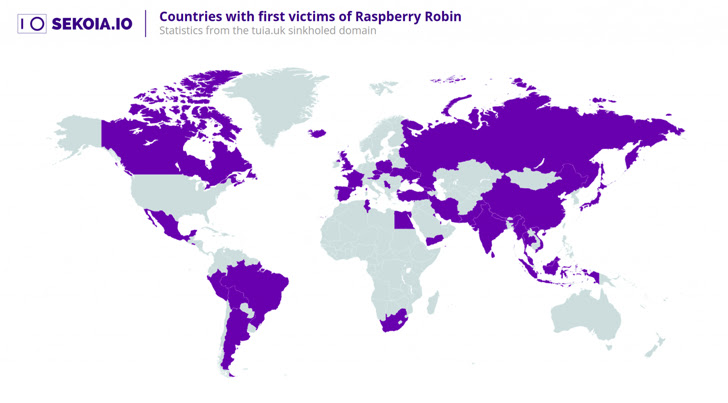

Một miền như vậy là tiua[.]uk, đã được đăng ký trong những ngày đầu của chiến dịch vào cuối tháng 7 năm 2021 và được sử dụng làm C2 từ ngày 22 tháng 9 năm 2021 đến ngày 30 tháng 11 năm 2022, khi nó bị cơ quan đăng ký .UK tạm ngưng.

“Bằng cách trỏ miền này đến hố sụt của chúng tôi, chúng tôi có thể thu được phép đo từ xa từ một trong những miền đầu tiên được sử dụng bởi các nhà khai thác Raspberry Robin”, công ty cho biết thêm rằng họ đã quan sát một số nạn nhân, cho thấy “vẫn có thể sử dụng lại miền Raspberry Robin cho các hoạt động độc hại.”

Nguồn gốc chính xác về cách thức làn sóng lây nhiễm Raspberry Robin USB đầu tiên diễn ra hiện vẫn chưa được biết, mặc dù người ta nghi ngờ rằng nó có thể đạt được bằng cách dựa vào phần mềm độc hại khác để phát tán sâu.

Giả thuyết này được chứng minh bằng sự hiện diện của một mô-đun phân phối .NET được cho là chịu trách nhiệm phân phối các tệp Raspberry Robin .LNK từ các máy chủ bị nhiễm sang ổ USB. Các tệp .LNK này sau đó xâm phạm các máy khác thông qua phương pháp đã nói ở trên.

Sự phát triển diễn ra vài ngày sau khi Mandiant của Google tiết lộ rằng nhóm Turla có liên kết với Nga đã sử dụng lại các miền hết hạn liên kết với phần mềm độc hại ANDROMEDA để cung cấp các công cụ do thám và cửa hậu cho các mục tiêu bị xâm phạm ở ukraine.

Nhà nghiên cứu cho biết: “Các botnet phục vụ nhiều mục đích và có thể được sử dụng lại và/hoặc sửa đổi bởi những người điều hành chúng hoặc thậm chí bị các nhóm khác chiếm quyền điều khiển theo thời gian”.