Chiến dịch Luna Moth đã tống tiền hàng trăm nghìn đô la từ một số nạn nhân trong lĩnh vực pháp lý và bán lẻ.

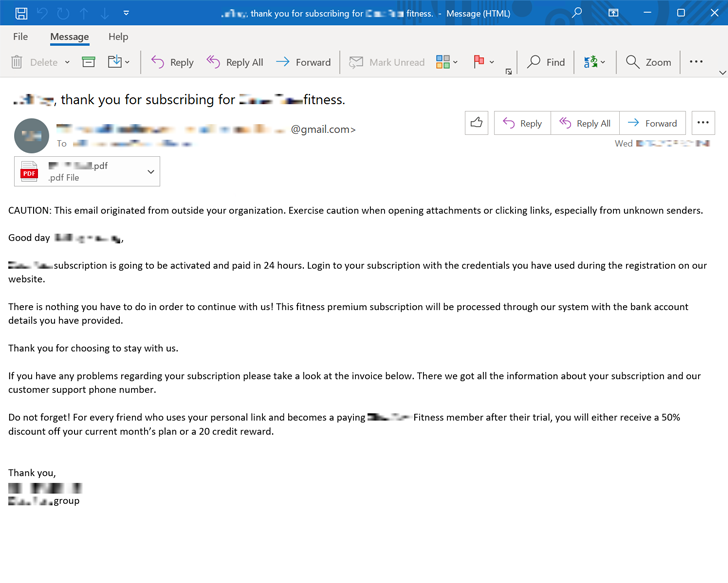

Các cuộc tấn công đáng chú ý là sử dụng một kỹ thuật gọi là lừa đảo gọi lại hoặc phân phối tấn công theo định hướng qua điện thoại (TOAD), trong đó các nạn nhân được thiết kế theo kiểu xã hội để thực hiện cuộc gọi điện thoại thông qua email lừa đảo có chứa hóa đơn và mồi nhử theo chủ đề đăng ký.

Đơn vị 42 của Palo Alto Networks cho biết các cuộc tấn công là “sản phẩm của một chiến dịch được tổ chức chặt chẽ”, đồng thời nói thêm, “tác nhân đe dọa này đã đầu tư đáng kể vào các trung tâm cuộc gọi và cơ sở hạ tầng dành riêng cho từng nạn nhân.”

Công ty an ninh mạng mô tả hoạt động này là một “chiến dịch lan rộng kéo dài nhiều tháng đang tích cực phát triển.”

Điều đáng chú ý về lừa đảo gọi lại là các email hoàn toàn không có bất kỳ tệp đính kèm độc hại hoặc liên kết bị bẫy nào, cho phép chúng tránh bị phát hiện và vượt qua các giải pháp bảo vệ email.

Những tin nhắn này thường đi kèm với một hóa đơn bao gồm số điện thoại mà người dùng có thể gọi để hủy đăng ký được cho là. Tuy nhiên, trên thực tế, các nạn nhân được chuyển đến một trung tâm cuộc gọi do diễn viên kiểm soát và được kết nối với một đại lý trực tiếp ở đầu bên kia, người này sẽ cài đặt một công cụ truy cập từ xa để duy trì hoạt động.

“Kẻ tấn công sau đó sẽ tìm cách xác định thông tin có giá trị trên máy tính của nạn nhân và chia sẻ tệp được kết nối, rồi chúng sẽ lặng lẽ chuyển thông tin đó đến máy chủ mà chúng kiểm soát bằng công cụ truyền tệp”, nhà nghiên cứu Kristopher Russo của Đơn vị 42 cho biết.

Chiến dịch này có thể tốn nhiều tài nguyên, nhưng cũng ít tinh vi hơn về mặt kỹ thuật và có khả năng có tỷ lệ thành công cao hơn nhiều so với các cuộc tấn công lừa đảo khác.

Trên hết, nó cho phép tống tiền mà không cần mã hóa, cho phép các tác nhân độc hại lấy cắp dữ liệu nhạy cảm mà không cần triển khai ransomware để khóa các tệp sau khi bị xóa.

Diễn viên Luna Moth, còn được biết đến với cái tên Silent Ransom, đã trở thành một chuyên gia khi thực hiện những kế hoạch như vậy. Theo AdvIntel, nhóm tội phạm mạng được cho là chủ mưu đằng sau các cuộc tấn công BazarCall vào năm ngoái.

Để tạo cho các cuộc tấn công này vẻ ngoài hợp pháp, những kẻ tấn công, thay vì thả phần mềm độc hại như bazarloader, lại tận dụng các công cụ hợp pháp như Zoho Assist để tương tác từ xa với máy tính của nạn nhân, lạm dụng quyền truy cập để triển khai phần mềm đáng tin cậy khác như Rclone hoặc WinSCP cho thu hoạch dữ liệu.

Yêu cầu tống tiền dao động từ 2 đến 78 Bitcoin dựa trên tổ chức được nhắm mục tiêu, với tác nhân đe dọa tạo ví tiền điện tử duy nhất cho mỗi khoản thanh toán. Đối thủ cũng được cho là giảm giá gần 25% cho thanh toán nhanh chóng, mặc dù không có gì đảm bảo rằng dữ liệu sẽ bị xóa.

Russo cho biết: “Những kẻ đe dọa đằng sau chiến dịch này đã rất nỗ lực để tránh tất cả các công cụ và phần mềm độc hại không cần thiết, nhằm giảm thiểu khả năng bị phát hiện”. “Vì có rất ít dấu hiệu ban đầu cho thấy nạn nhân đang bị tấn công nên việc đào tạo nâng cao nhận thức về an ninh mạng cho nhân viên là tuyến phòng thủ đầu tiên.”